Device Guard в Windows 10. Политика целостности кода

Автор статьи — Андрей Каптелин, участник ИТ-сообщества Device Guard – набор программно-аппаратных технологий защиты, доступный для устройств с Windows 10. Статья посвящена одной из компонент Device Guard – политике Code Integrity (CI). С деталями настройки и применения CI можно познакомиться здесь....

Утекай… или несерьёзный пост о серьёзных вещах

«Меня трудно найти, легко потерять и невозможно забыть», — шепнула мне информация с моего компьютера. «Ну, не так уж трудно найти в наш век свободного Интернета, забыть — это запросто. А вот, что легко потерять — тут она не врала», — подумал я в ответ. Складывается ощущение, что именно такие...

Security Week 12: ФБР взломает айфон без помощи Apple, криптодыра в iMessage, шифровальщики в больнице

Прежде чем перейти к новостям, поговорим о физиках и лириках о маркетинге уязвимостей. Этот относительно новый термин родился пару лет назад, с появлением Heartbleed — первой уязвимости, получившей собственное имя, логотип и рекламный ролик. Нельзя сказать, что все восприняли такое нововведение...

Security Week 12: ФБР взломает айфон без помощи Apple, криптодыра в iMessage, шифровальщики в больнице

Прежде чем перейти к новостям, поговорим о физиках и лириках о маркетинге уязвимостей. Этот относительно новый термин родился пару лет назад, с появлением Heartbleed — первой уязвимости, получившей собственное имя, логотип и рекламный ролик. Нельзя сказать, что все восприняли такое нововведение...

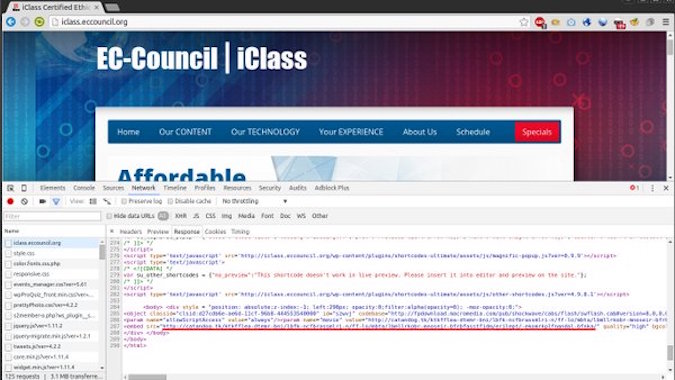

[recovery mode] Сайт компании EC Council заражал посетителей вымогательским ПО TeslaCrypt

Сайт знаменитой компании по сертификации в области информационной безопасности EC Council начиная с понедельника 21го марта 2016 заражал посетителей вымогательским ПО TeslaCrypt. Как описывает источник в своем блоге (Yonathan Klijnsma), атаке были подвержены определенные пользователи с некоторых...

[recovery mode] Сайт компании EC Council заражал посетителей вымогательским ПО TeslaCrypt

Сайт знаменитой компании по сертификации в области информационной безопасности EC Council начиная с понедельника 21го марта 2016 заражал посетителей вымогательским ПО TeslaCrypt. Как описывает источник в своем блоге (Yonathan Klijnsma), атаке были подвержены определенные пользователи с некоторых...

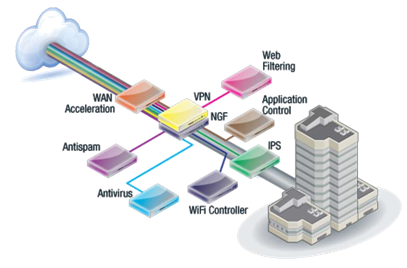

Комплексная инфобезопасность: блиц-обзор линейки Fortinet

Привет! Ниже будет ликбез по одной конкретной линейке оборудования, позволяющий понять, что это, зачем нужно (и нужно ли) и какие задачи при этом решаются (общая защита ИКТ-инфраструктуры, реализация блокировок, соответствие ФЗ о ПД). Итак, на сегодняшний день компоненты защиты обычно выглядят как...

[Из песочницы] Аудит СКЗИ и криптоключей

С точки зрения информационной безопасности криптографические ключи являются критически важными данными. Если раньше, чтобы обокрасть компанию, злоумышленникам приходилось проникать на ее территорию, вскрывать помещения и сейфы, то теперь достаточно похитить токен с криптографическим ключом и...

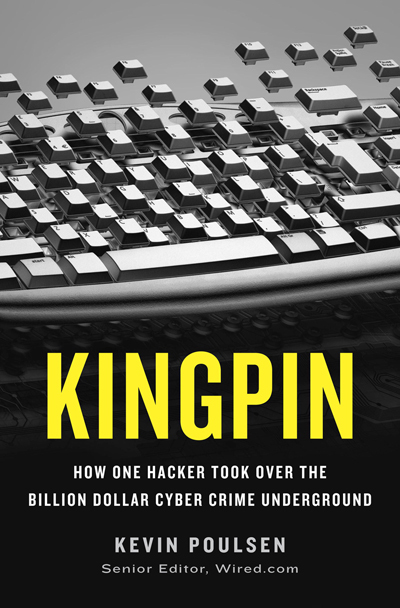

[Из песочницы] Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 32. «The Mall»

В главе 32 рассказывается, как легко попасться в руки полиции, если быть неосторожным. Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого». В книге показывается путь от подростка-гика (но при этом качка), до матерого киберпахана,...

Эмуляция и перехват SIM-команд через SIM Toolkit на Android 5.1 и ниже (CVE-2015-3843)

Я обнаружил эту уязвимость, исследуя возможность перехвата одноразовых паролей, которые отправлялись банком поставщику телекоммуникационных услуг, а затем поступали на специальное приложение SIM-карты и выводились на пользовательский интерфейс Android. Читать дальше →...

Fbi Detected: Как я обнаружил агентов ФБР

В новом выпуске «Черной археологии датамайнинга» мы немного поиграемся в шпионов. Увидим, что может узнать обычный Data Specialist на основе открытых в сети данных. Всё началось со статьи на хабре, о том, что некий анинимный хакер делился слитыми в сеть данными агентов ФБР. Я получил эти данные, и...

Fbi Detected: Как я обнаружил агентов ФБР

В новом выпуске «Черной археологии датамайнинга» мы немного поиграемся в шпионов. Увидим, что может узнать обычный Data Specialist на основе открытых в сети данных. Всё началось со статьи на хабре, о том, что некий анинимный хакер делился слитыми в сеть данными агентов ФБР. Я получил эти данные, и...

VolgaCTF 2016 поднимает паруса

Многие читатели уже знают о командных соревнованиях по компьютерной безопасности или CTF. На Хабре есть несколько статей, посвященных таким соревнованиям (habrahabr.ru/post/64216, habrahabr.ru/post/263473, habrahabr.ru/post/252303). Для тех, кто читает об этом впервые: CTF (Capture the flag) –...

Конкурс CityF: битва между хакерами и безопасниками

Через два месяца состоится шестой форум Positive Hack Days. Уже во всю идет подготовка к мероприятию: объявлена первая группа докладчиков и близится к концу вторая волна Call For Papers, стартовал прием заявок на Young School и конкурс киберпанковских рассказов «Взломанное будущее». Теперь мы рады...

[Из песочницы] Alipay — One Click Checkout: стоит ли нам беспокоиться?

Алиэкспресс — одна из самых популярных торговых площадок, открывающая мир китайских товаров для покупателей с любой точки мира. Небольшое отступление про Алипэй для того, чтобы рассмотреть найденную проблему в системе безопасности. Алипэй (компания Алибабы) является платежным сервисом, который...

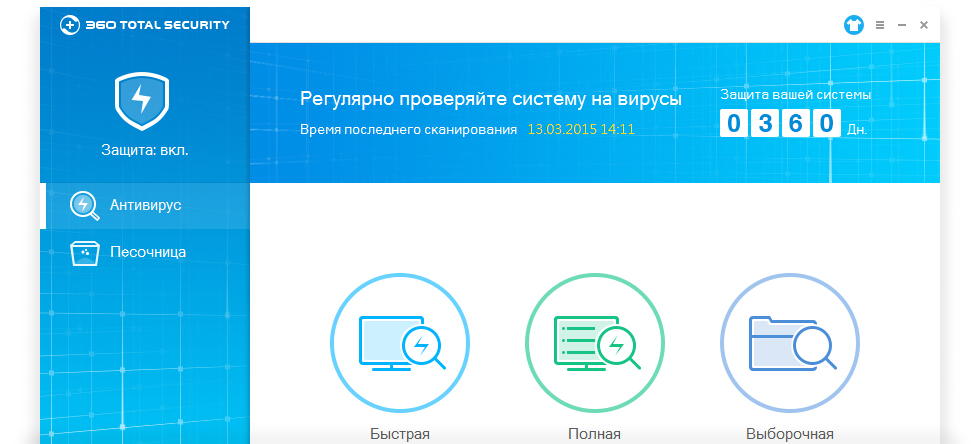

Обзор антивируса 360 Total Security

Данный обзор посвящён бесплатному антивирусу 360 Total Security. Цель этой статьи — показать его функциональность и продемонстрировать, как он ведёт себя в реальных условиях. Но для начала давайте посмотрим на то, что он умеет. Читать дальше →...

Обзор антивируса 360 Total Security

Данный обзор посвящён бесплатному антивирусу 360 Total Security. Цель этой статьи — показать его функциональность и продемонстрировать, как он ведёт себя в реальных условиях. Но для начала давайте посмотрим на то, что он умеет. Читать дальше →...

IBM поможет ликвидировать последствия кибератак

Если с атаками бороться умеют многие, то ликвидировать последствия успешно проведенной кибератаки могут единицы Корпорация IBM приобрела компанию Resilient Systems, работающей в сфере информационной безопасности. Соответственно, все технологии этой компании стали активом IBM. Сейчас, используя...