Security Week 17: Взлом SWIFT и кассовых аппаратов, вымогательство в Android c эксплойтами, обход AppLocker

Финансовое кибермошенничество чаще всего затрагивает обычных людей, клиентов банков, но проблемы в результате испытывают и сами финансовые организации. От того, что устройства пользователя атаковать проще, чем банковскую инфраструктуру, страдают все. Но есть исключения: обнаруженная нашими...

Security Week 17: Взлом SWIFT и кассовых аппаратов, вымогательство в Android c эксплойтами, обход AppLocker

Финансовое кибермошенничество чаще всего затрагивает обычных людей, клиентов банков, но проблемы в результате испытывают и сами финансовые организации. От того, что устройства пользователя атаковать проще, чем банковскую инфраструктуру, страдают все. Но есть исключения: обнаруженная нашими...

Список книг по наступательной информационной безопасности

Grimoire ensorcele by naiiade Любую достаточно развитую технологию можно сравнить с оружием: когда у врага есть ружье, а у тебя нет, поневоле хочется изменить баланс сил в свою пользу. В области IT-безопасности знания, передаваемые различными способами, и есть то самое оружие, использование...

Список книг по наступательной информационной безопасности

Grimoire ensorcele by naiiade Любую достаточно развитую технологию можно сравнить с оружием: когда у врага есть ружье, а у тебя нет, поневоле хочется изменить баланс сил в свою пользу. В области IT-безопасности знания, передаваемые различными способами, и есть то самое оружие, использование...

Гостиничный бизнес: легкая мишень для хакеров с заманчивыми прибылями

Кража информации с последующим требованием выкупа за нее – это модная кибер-атака, которая пришла и в гостиничный бизнес. Антивирусная лаборатория PandaLabs компании Panda Security опубликовала исследование «Хакеры отелей» – документ, в котором рассматривается тенденция кибер-атак, направленных на...

Гостиничный бизнес: легкая мишень для хакеров с заманчивыми прибылями

Кража информации с последующим требованием выкупа за нее – это модная кибер-атака, которая пришла и в гостиничный бизнес. Антивирусная лаборатория PandaLabs компании Panda Security опубликовала исследование «Хакеры отелей» – документ, в котором рассматривается тенденция кибер-атак, направленных на...

Распознавание DGA доменов. А что если нейронные сети?

Всем привет! Сегодня мы поговорим про распознавание доменов, сгенерированных при помощи алгоритмов генерации доменных имен. Посмотрим на существующие методы, а также предложим свой, на основе рекуррентных нейронных сетей. Интересно? Добро пожаловать под кат. Читать дальше →...

Разворачиваем Cisco ISE в среде Hyper-V и не только

Обучение в ИТ — это процесс перманентный. ИТ специалист просто обязан учиться каждый день, чтобы не только узнать что-то новое, но и не растерять старое. И раз уж я начал свою статью с темы обучения, хочу поблагодарить команду проекта «CCIE за год» за прекрасную возможность подготовиться к экзамену...

О пользе проверок

Работа одной из германских АЭС была приостановлена после того, как в топливной системе станции был обнаружен компьютерный вирус. Новость в таком изложении заставила поперхнуться чаем и заняться поисками первоисточника. Что же произошло на самом деле? Читать дальше →...

О пользе проверок

Работа одной из германских АЭС была приостановлена после того, как в топливной системе станции был обнаружен компьютерный вирус. Новость в таком изложении заставила поперхнуться чаем и заняться поисками первоисточника. Что же произошло на самом деле? Читать дальше →...

Запись вебинара «Как просто защитить предприятие от шифровальщиков и скрытых угроз»

Предлагаем Вашему вниманию запись вебинара от 14 апреля 2016г «Как просто защитить предприятие от шифровальщиков и скрытых угроз». На вебинаре представлен обзор единственного облачного EPP+EDR продукта Panda Adaptive Defense 360, который позволит защитить предприятие от шифровальщиков, APT, новых и...

Запись вебинара «Как просто защитить предприятие от шифровальщиков и скрытых угроз»

Предлагаем Вашему вниманию запись вебинара от 14 апреля 2016г «Как просто защитить предприятие от шифровальщиков и скрытых угроз». На вебинаре представлен обзор единственного облачного EPP+EDR продукта Panda Adaptive Defense 360, который позволит защитить предприятие от шифровальщиков, APT, новых и...

(Почему) Почта Mail.Ru включает строгий DMARC

На днях мы анонсировали включение строгой DMARC-политики на всех доменах, принадлежащих Почте Mail.Ru. На некоторых доменах, включая bk.ru и mail.ua, политика p=reject включена уже сейчас. В этой статье мы хотим пояснить некоторые технические детали такого включения и дать рекомендации владельцам...

(Почему) Почта Mail.Ru включает строгий DMARC

На днях мы анонсировали включение строгой DMARC-политики на всех доменах, принадлежащих Почте Mail.Ru. На некоторых доменах, включая bk.ru и mail.ua, политика p=reject включена уже сейчас. В этой статье мы хотим пояснить некоторые технические детали такого включения и дать рекомендации владельцам...

Intel ME. Как избежать восстания машин?

В прошлый раз мы рассказали об Intel Management Engine (ME) — подсистеме, которая встроена во все современные компьютерные платформы (десктопы, лэптопы, серверы, планшеты) с чипсетами компании Intel. Эта технология многими воспринимается как аппаратная «закладка», и на то есть причины. Достаточно...

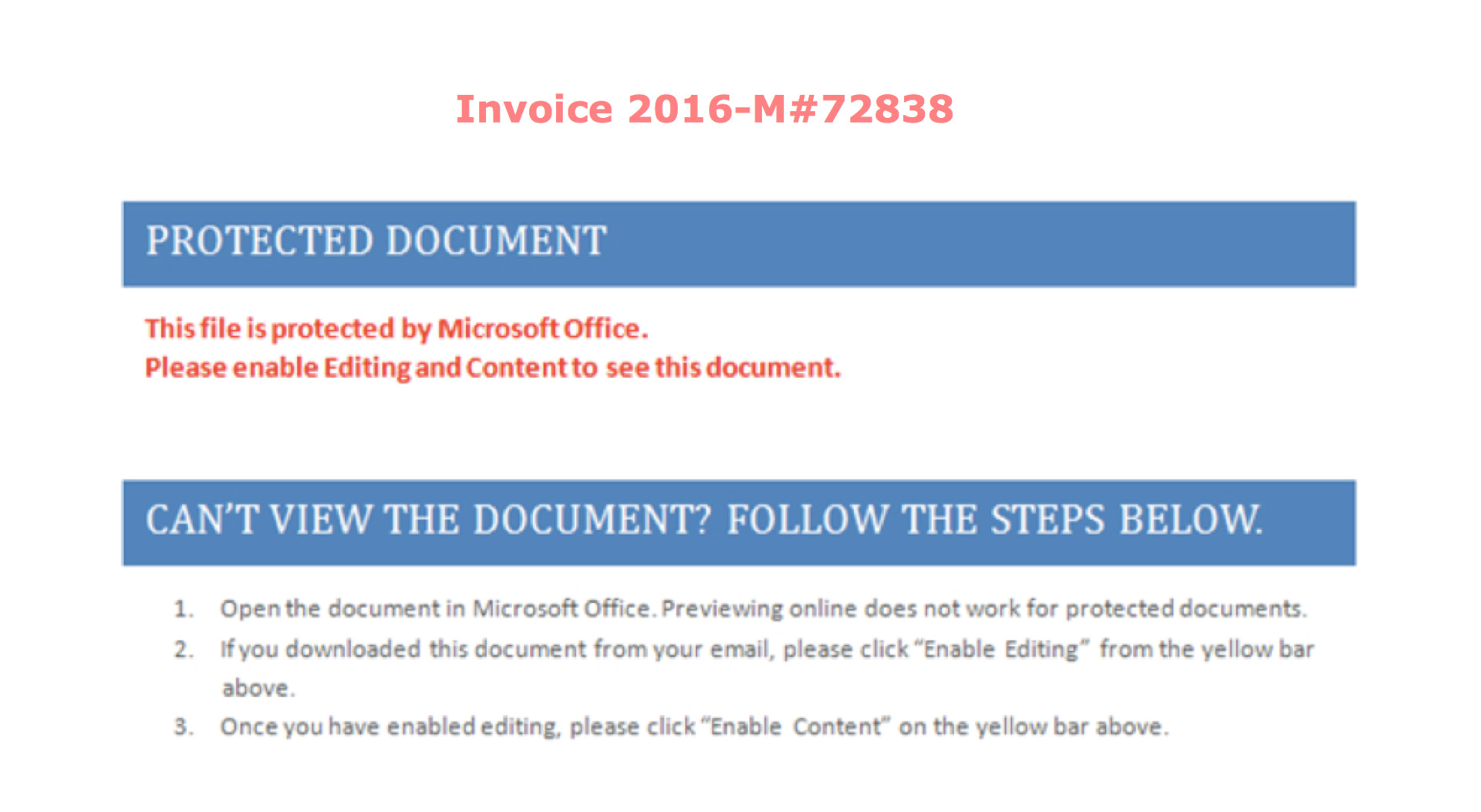

[Перевод] PowerWare или PoshCoder? Сравнение и дешифрование

PowerWare загружается, с помощью Microsoft Word, документом с макрос-включениями и распространяется с помощью фишинговой спам-рассылки. Вредоносный документ пытается убедить пользователя включить макросы, сообщая им, что файл защищен Microsoft Office. Это, конечно же фарс. Как только макрос...

[Перевод] PowerWare или PoshCoder? Сравнение и дешифрование

PowerWare загружается, с помощью Microsoft Word, документом с макрос-включениями и распространяется с помощью фишинговой спам-рассылки. Вредоносный документ пытается убедить пользователя включить макросы, сообщая им, что файл защищен Microsoft Office. Это, конечно же фарс. Как только макрос...

Хакеры и биржи: К каким последствиям могут приводить атаки на финансовые компании

В нашем блоге на Хабре мы пишем о различных аспектах, связанных с работой на бирже. И вопросы информационной безопасности являются наиболее актуальными из них. Недобросовестные трейдеры и работники финансовых компаний часто не могут устоять перед соблазном использования инсайдерской информации себе...