Серьезная уязвимость прокси-сервера Squid позволяет «отравить кэш»

Цзянь-Цзюнь Чэнь (Jianjun Chen) — аспирант китайского Университета Цинхуа — обнаружил опасную уязвимость в популярном прокси-сервере Squid. Как ему удалось выяснить, система не соответствует стандарту RFC 7230, а также некорректно работает при парсинге и обработке заголовка Host в HTTP-запросах. В...

Серьезная уязвимость прокси-сервера Squid позволяет «отравить кэш»

Цзянь-Цзюнь Чэнь (Jianjun Chen) — аспирант китайского Университета Цинхуа — обнаружил опасную уязвимость в популярном прокси-сервере Squid. Как ему удалось выяснить, система не соответствует стандарту RFC 7230, а также некорректно работает при парсинге и обработке заголовка Host в HTTP-запросах. В...

С днем шифровальщика (восклицательный знак)

5 мая 1921 года была создана служба криптографии и шифрования. В этом же году Эйнштейн получил нобелевку «За заслуги перед теоретической физикой и особенно за открытие закона фотоэлектрического эффекта», была создана организация «Госстрах», а Гитлер стал председателем NSDAP. Я поспрашивал коллег из...

В I квартале 2016 года ежедневно идентифицировались 227 000 образцов вредоносных программ

PandaLabs, антивирусная лаборатория компании Panda Security, изложила в своем ежеквартальном отчете основные события кибер-безопасности за первые три месяца 2016 года, показав также статистику вредоносных программ и кибер-атак за указанный период времени. Уровень создания вредоносных программ...

В I квартале 2016 года ежедневно идентифицировались 227 000 образцов вредоносных программ

PandaLabs, антивирусная лаборатория компании Panda Security, изложила в своем ежеквартальном отчете основные события кибер-безопасности за первые три месяца 2016 года, показав также статистику вредоносных программ и кибер-атак за указанный период времени. Уровень создания вредоносных программ...

[Из песочницы] Easy Hack: Java application

Время от времени пентестерам приходится сталкиваться с Java-приложениями. Это могут быть различные серверы, клиенты или просто десктопные программы. И иногда возникает необходимость «пропатчить» такое приложение. Зачем это нужно? Каждый случай возникновения такой необходимости уникален. К примеру:...

[Из песочницы] Easy Hack: Java application

Время от времени пентестерам приходится сталкиваться с Java-приложениями. Это могут быть различные серверы, клиенты или просто десктопные программы. И иногда возникает необходимость «пропатчить» такое приложение. Зачем это нужно? Каждый случай возникновения такой необходимости уникален. К примеру:...

[Из песочницы] Администраторы групп в vk всегда были в открытом доступе

Ранее я уже писал один пост на geektimes о том, что истинно анонимных пабликов в ВК не было до 29.10.14. Но как оказалось, я ошибался на счет даты. И не до конца осознал всю суть существующей проблемы анонимности. Читать дальше →...

[Из песочницы] Администраторы групп в vk всегда были в открытом доступе

Ранее я уже писал один пост на geektimes о том, что истинно анонимных пабликов в ВК не было до 29.10.14. Но как оказалось, я ошибался на счет даты. И не до конца осознал всю суть существующей проблемы анонимности. Читать дальше →...

Краткий курс от ESET по проектированию малвари

Хочешь верь, а хочешь — нет, но дело было так. В одной из контор, куда я был приглашен в качестве консультанта, уже давно заняты поисками «вменяемого» антивируса (уже предвижу на некоторых лицах ядовитые улыбки), а потому решились они снять пробы с ESET Smart Security. И вроде бы все ничего. До...

Интернет пчел, или Зеленое будущее M2M приложений

Все обсуждение вокруг феномена Интернета вещей обычно сводится к тем потенциальным преимуществам для бизнеса и к тем удобствам для пользователей, которые предлагают наши интеллектуальные устройства и объекты, окружающие нас в повседневной жизни. При этом многие аналитики не исключают вероятности...

Интернет пчел, или Зеленое будущее M2M приложений

Все обсуждение вокруг феномена Интернета вещей обычно сводится к тем потенциальным преимуществам для бизнеса и к тем удобствам для пользователей, которые предлагают наши интеллектуальные устройства и объекты, окружающие нас в повседневной жизни. При этом многие аналитики не исключают вероятности...

Множество уязвимостей в ImageMagick, одна из которых ведёт к RCE

Несколько часов назад Ryan Huber из отдела безопасности Slack анонсировал некую критическую уязвимость в софте, используемом множеством сайтов. Этим софтом оказался ImageMagick — популярный пакет для обработки изображений. Краткая информация об уязвимостях размещена на сайте imagetragick.com. Да,...

Опасный target="_blank"

Большинство создают внешние ссылки через target="_blank" и не знают одного интересного нюанса — страница, на которую мы попадем таким образом, получит частичный контроль над ссылающейся на нее страницей через js свойство window.opener. Через window.opener.location мы сможем сделать редирект на, к...

Разбор заданий с Google CTF 2016: Mobile

Intro Вчера закончились впервые организованные Google`ом соревнования по захвату флага — Google Capture The Flag 2016. Соревнования длились двое суток, за время которых нужно было выжать из предлагаемых тасков как можно больше флагов. Формат соревнования — task-based / jeopardy. Как заявил гугл,...

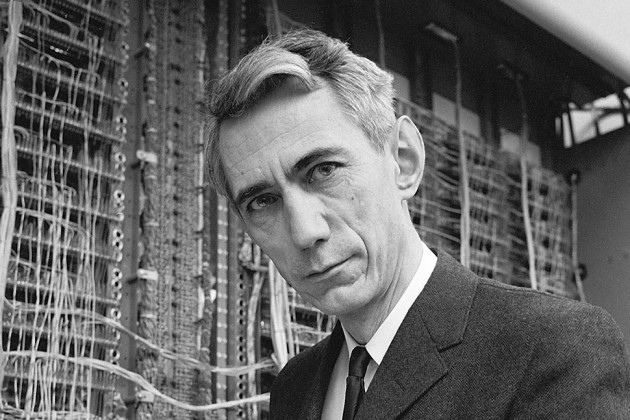

1100100 лет со дня рождения Клода Шеннона

Клод Шеннон любил на выходных вместе с женой Бетти и коллегой сгонять в Лас-Вегас, чтобы поиграть в блэкджек. Они не поленились и даже разработали первый wearable-компьютер, чтобы заниматься «подсчетом карт» (метод High-Low). Сегодня, 30 апреля 2016 года исполняется 100 лет со дня его рождения....

Двухголовый монстр в мире вирусов: GozNym

Сотрудники IBM X-Force Research обнаружили новый троян, который является гибридом довольно известных зловредов Nymaim и Gozi ISFB. Оказалось, что разработчики Nymaim совместили исходный код этого вируса с частью кода Gozi ISFB. Получился гибрид, который активно использовался при атаках на сети 24...

Двухголовый монстр в мире вирусов: GozNym

Сотрудники IBM X-Force Research обнаружили новый троян, который является гибридом довольно известных зловредов Nymaim и Gozi ISFB. Оказалось, что разработчики Nymaim совместили исходный код этого вируса с частью кода Gozi ISFB. Получился гибрид, который активно использовался при атаках на сети 24...