[Из песочницы] Еще раз о том, как не сделать из своей сети «решето»

Здравствуйте! Я почти 10 лет работаю в сфере ИТ и ИБ, всегда интересовался практической безопасностью, в настоящее время работаю пентестером. За все время работы я постоянно сталкивался с типовыми ошибками в настройках и дизайне инфраструктуры. Ошибки эти чаще всего досадные, легко устранимые,...

End-to-end шифрование, теперь это просто

Шифрование. Вопрос, к которому многие разработчики подходят с благоговением и опаской. За последние пару десятков лет многие пытались изменить этот неидеальный мир и многие достигали успеха. Но одна вещь оставалась неизменной — создать безопасное приложение до сих пор могут позволить себе далеко не...

NFC – в массы. Новые технологии на Евровидении, музыкальных и спортивных площадках

Являетесь ли вы футбольным болельщиком или музыкальным фанатом, вам наверняка знакомы те неповторимые ощущения единения, которые возникают, когда люди собираются вместе, чтобы посмотреть великолепное шоу на большой арене. Тем не менее, набитые битком трибуны и десятки тысяч зрителей на стадионе...

Антивирус как угроза

Большинство людей не рассматривают средства антивирусной защиты как источник дополнительной угрозы. Антивирусы воспринимаются как доверенные приложения, которые за счет некоторых потерь производительности способны обеспечить защиту информационной системы от самых разных атак. В результате антивирус...

Антивирус как угроза

Большинство людей не рассматривают средства антивирусной защиты как источник дополнительной угрозы. Антивирусы воспринимаются как доверенные приложения, которые за счет некоторых потерь производительности способны обеспечить защиту информационной системы от самых разных атак. В результате антивирус...

[Перевод - recovery mode ] Введение в OAuth (в простых словах)

Социальные сети входят в нашу жизнь все глубже и глубже. Зачастую для многих это является и средством заработка, и основным инструментом работы. Бывает и такие случаи, когда одному сайту требуется ваша личная информация с другого, например, автоматический постинг в Twitter из Bitly. Чтобы такой...

[Перевод - recovery mode ] Введение в OAuth (в простых словах)

Социальные сети входят в нашу жизнь все глубже и глубже. Зачастую для многих это является и средством заработка, и основным инструментом работы. Бывает и такие случаи, когда одному сайту требуется ваша личная информация с другого, например, автоматический постинг в Twitter из Bitly. Чтобы такой...

VPN всем, всем VPN

Друзья! Consumor aliis inserviendo — девиз нашей команды этой весной! В общем, улыбаемся и пашем. Плоды труда налицо и нам есть чем вас порадовать. Мы открываем новый проект: VPN21 — это доступный VPN сервис. Проведя анализ текущих реалий Рунета, думаем, что сервис будет актуален для всех нас. На...

Большой куш: Почему хакеры атакуют систему финансовых переводов SWIFT

Систему SWIFT ежедневно используют для осуществления переводов и расчетов на миллиарды долларов тысячи финансовых организаций по всему миру. В конце апреля 2016 года организация предупредила клиентов о растущем числе хакерских атак, в ходе которых злоумышленникам удавалось отправлять через систему...

Большой куш: Почему хакеры атакуют систему финансовых переводов SWIFT

Систему SWIFT ежедневно используют для осуществления переводов и расчетов на миллиарды долларов тысячи финансовых организаций по всему миру. В конце апреля 2016 года организация предупредила клиентов о растущем числе хакерских атак, в ходе которых злоумышленникам удавалось отправлять через систему...

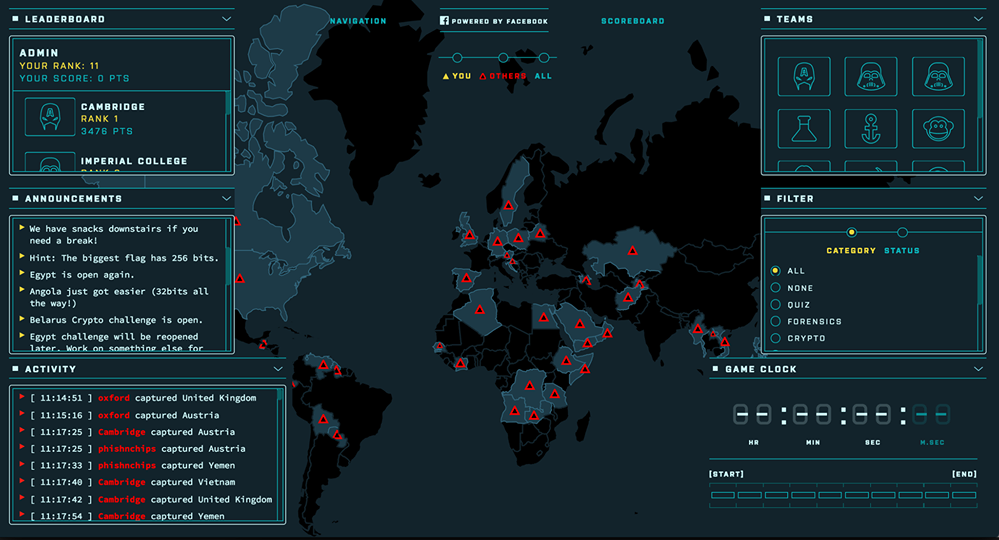

Facebook выложил на Гитхаб свою платформу для проведения CTF — Facebook CTF

Facebook CTF — это платформа для организации соревнований CTF (capture the flag), а именно — двух его разновидностей: Jeopardy — классический CTF с набором заданий. Доступ к следующему можно получить лишь правильно решив предыдущее; King of the Hill — вид CTF, в котором нужно максимальное время...

Facebook выложил на Гитхаб свою платформу для проведения CTF — Facebook CTF

Facebook CTF — это платформа для организации соревнований CTF (capture the flag), а именно — двух его разновидностей: Jeopardy — классический CTF с набором заданий. Доступ к следующему можно получить лишь правильно решив предыдущее; King of the Hill — вид CTF, в котором нужно максимальное время...

Деловая программа PHDays: откровенное обсуждение сложных вопросов

Можно ли защитить предприятия и транспорт от угроз четвертой промышленной революции, известной как Индустрия 4.0? Придет ли рынок ИБ к сервисной модели? Не пора ли выбрасывать антивирусы и IDS на свалку? Станет ли SIEM ответом на все вопросы? Как вычислить инсайдера?.. Эти и другие темы войдут в...

Деловая программа PHDays: откровенное обсуждение сложных вопросов

Можно ли защитить предприятия и транспорт от угроз четвертой промышленной революции, известной как Индустрия 4.0? Придет ли рынок ИБ к сервисной модели? Не пора ли выбрасывать антивирусы и IDS на свалку? Станет ли SIEM ответом на все вопросы? Как вычислить инсайдера?.. Эти и другие темы войдут в...

[Перевод] Целенаправленные атаки на гостиничные сети: практический пример

Недавно был опубликован отчет, в котором сообщалось о многочисленных кибер-атаках на крупные гостиничные сети. Атаки, главным образом, были направлены на кражу данных банковских карт клиентов. Для этого хакеры заражали POS-терминалы в отелях. Несколько дней назад один из клиентов Panda Security,...

[Перевод] Целенаправленные атаки на гостиничные сети: практический пример

Недавно был опубликован отчет, в котором сообщалось о многочисленных кибер-атаках на крупные гостиничные сети. Атаки, главным образом, были направлены на кражу данных банковских карт клиентов. Для этого хакеры заражали POS-терминалы в отелях. Несколько дней назад один из клиентов Panda Security,...

Невизуальные методы защиты сайта от спама. Часть 2. Истинное лицо символов

Продолжение статьи Невизуальные методы защиты сайта от спама Часть 2. Истинное лицо символов Невизуальные методы защиты сайта от спама используют, в частности, анализ переданного текста. Спамеры используют много приёмов, чтобы усложнить такой анализ. Здесь будут показаны примеры одного из них, а...

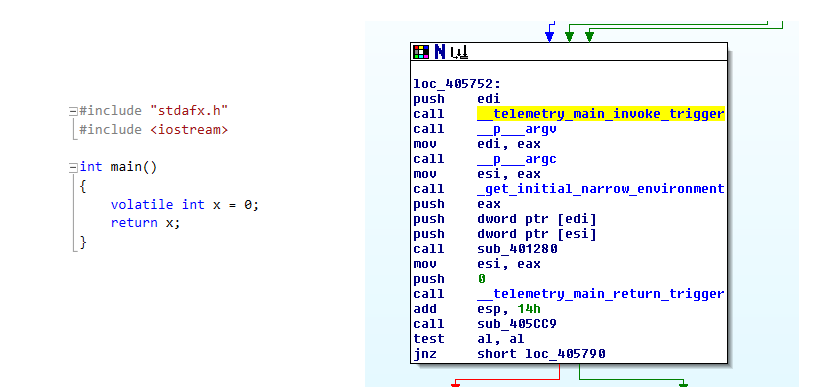

Microsoft избавится от телеметрии в Visual C++ в Update 3

Месяц назад Евгений Гречников grechnik опубликовал пост «Стандартная библиотека Visual Studio 2015 и телеметрия», в котором рассказал об интересной находке: оказалось, что в любом бинарнике, скомпилированном VS2015 из программы на C или C++, есть код, который может писать логи — и выглядело это всё...