GFI LanGuard — виртуальный консультант по безопасности

Одна из важных задач обеспечения информационной безопасности — выявление потенциальных рисков и «дыр» в защите. Нужно найти и устранить уязвимости прежде, чем ими смогут воспользоваться злоумышленники. Для этой цели и служат сканеры безопасности. Сканер безопасности или сканер уязвимости сети –...

Отправляем зашифрованные SMS сообщения с Virgil

Привет, Хабр! Несмотря на набирающие все большую популярность мобильные мессенджеры, такие как WhatsApp и Telegram, старые добрые SMS все еще не теряют свою актуальность. SMS можно использовать для отправки разного рода уведомлений, для двухфакторной аутентификации или при сбросе пароля. Однако...

Исследуем защиту и восстанавливаем аркады Namco System ES1

Введение Эта история началась практически сразу после написания статьи об исследовании аркады небезызвестной корейской компании: в аркадном автомате Tank! Tank! Tank! от Namco вышел из строя жесткий диск (что неудивительно, т.к. производитель установил в автомат не отличающиеся надежностью Seagate...

[Из песочницы] Организация доступа в сеть WI-FI московского метрополитена с точки зрения безопасности

Введение В данном исследовании проанализирована схема работы беспроводной сети московского метрополитена с точки зрения обычного пользователя. В рамках тестирования использовался телефон на Android. Случаи, когда телефон не был ни разу авторизован в сети, рассматриваются в ограниченном формате....

[Из песочницы] Организация доступа в сеть WI-FI московского метрополитена с точки зрения безопасности

Введение В данном исследовании проанализирована схема работы беспроводной сети московского метрополитена с точки зрения обычного пользователя. В рамках тестирования использовался телефон на Android. Случаи, когда телефон не был ни разу авторизован в сети, рассматриваются в ограниченном формате....

[recovery mode] Построение цепочки доверия в PKI, так ли все просто

Инфраструктура открытых ключей (PKI) – достаточно популярная технология для обеспечения целостности и доказательства авторства в различных ИТ-системах. Порою о ее использовании человек, сидящий за компьютером, даже не подозревает, как и в случае проверки целостности программы при установке на...

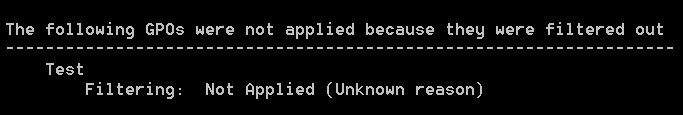

[Из песочницы] Обновление MS16-072 ломает Group Policy. Что с этим делать?

Ничего не предвещало беды в прошлый «вторник обновлений» (14 июня): бюллетень обновлений содержал лишь сухой список важных обновлений безопасности и стандартные рекомендации по их немедленной установке. Однако, после применения обновлений, системные администраторы по всему миру столкнулись со...

Противостояние: новый формат и новая реальность

Отгремел Positive Hack Days VI. Теперь, когда его события уже стали страницей прошлого, самое время подвести итоги и наметить курс на следующий год. Лейтмотивом шестого PHDays стало противостояние: идея, которая с первых дней создания PHDays бродила в головах организаторов, наконец-то нашла свое...

Противостояние: новый формат и новая реальность

Отгремел Positive Hack Days VI. Теперь, когда его события уже стали страницей прошлого, самое время подвести итоги и наметить курс на следующий год. Лейтмотивом шестого PHDays стало противостояние: идея, которая с первых дней создания PHDays бродила в головах организаторов, наконец-то нашла свое...

Утечки данных дорожают: средний размер убытков компаний из-за взлома вырос до $4 млн

Каждый месяц в сети появляется информация о том, что серверы той либо иной компании взломаны, данные пользователей или сотрудников похищены, компания терпит убытки. Новости такого рода давно стали привычными, поскольку корпоративные сети хакеры взламывают довольно часто. Основной мотив хакеров —...

Утечки данных дорожают: средний размер убытков компаний из-за взлома вырос до $4 млн

Каждый месяц в сети появляется информация о том, что серверы той либо иной компании взломаны, данные пользователей или сотрудников похищены, компания терпит убытки. Новости такого рода давно стали привычными, поскольку корпоративные сети хакеры взламывают довольно часто. Основной мотив хакеров —...

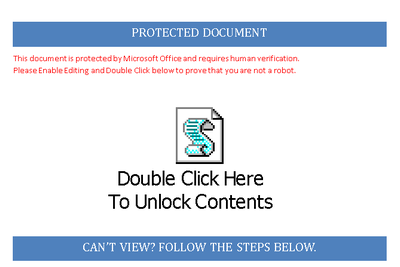

Security Week 25: уязвимости в Windows, libarchive и Wordpress, новые старые трюки криптолокеров

Поговорим о тренировке. Вместе с криптолокерами в наш уютный ландшафт угроз пришли казалось бы давно забытые трюки: от «албанского вируса» (набор для самостоятельной зашифровки данных) до макросов в офисных документах. По меркам тех угроз, про которые действительно интересно читать, это прошлый век...

Security Week 25: уязвимости в Windows, libarchive и Wordpress, новые старые трюки криптолокеров

Поговорим о тренировке. Вместе с криптолокерами в наш уютный ландшафт угроз пришли казалось бы давно забытые трюки: от «албанского вируса» (набор для самостоятельной зашифровки данных) до макросов в офисных документах. По меркам тех угроз, про которые действительно интересно читать, это прошлый век...

«Разрубить Гордиев узел» или преодоление проблем шифрования информации в ОС Windows

Современная операционная система это сложный иерархичный процесс обработки и управления информацией. Актуальные версии ОС Windows в этом вопросе не являются исключением. Для того, чтобы интегрировать средство защиты в среду ОС Windows, зачастую хватает встраивания на прикладном уровне. Однако, если...

Веб-сервисы для проверки сайтов на вирусы

Рано или поздно веб-разработчик, веб-мастер или любой другой специалист, обслуживающий сайт, может столкнуться с проблемами безопасности: ресурс попадает под санкции поисковой системы или начинает блокироваться антивирусом, с хостинга могут прислать уведомление об обнаружении вредоносного кода, а...

Инлайн ассемблер в PowerShell

Сегодня ночью мне не давала покоя мысль возможно ли как-то заставить PowerShell исполнять ассеблерные инструкции или это нечто из области фантастики. Концепт был готов спустя двадцать минут. Концепт...

Кирилл «isox» Ермаков, главный безопасник QIWI, рассказывает о своей работе, о блеке, об анонимности и о взрослой ИБ

Есть мнение, что банковские CISO — скучные ребята. Совершенно не умеют работать руками, бесконечно совещаются и вообще занимаются всякой ерундой. Героя сегодняшней истории, isox’а, скучным назвать точно нельзя. Кому-то он известен как топовый багхантер Яндекса, кому-то как создатель открытой базы...

[Перевод] Как «PunkeyPOS» крадет информацию с банковских карт

Антивирусная лаборатория PandaLabs компании Panda Security с мая осуществляет тщательное исследование POS-терминалов в ресторанах США, в рамках которого был обнаружен так называемый PunkeyPOS – вариант вредоносной программы, который способен получать доступ к данным банковских карт. PandaLabs...