Атакуем SS7: анализ защищенности сотовых операторов в 2015 году

Перехват разговоров по мобильным телефонам принято считать сложной задачей. Однако не только спецслужбы владеют этим искусством: атаковать абонентов может и хакер среднего уровня, если он знаком со строением сигнальных сетей. Старые добрые уязвимости SS7 позволяют подслушивать телефонные разговоры,...

Из украинского банка похищено $10 млн: новая атака взломщиков системы SWIFT

Фотография: Carlo Allegri/Reuters Киевский филиал международной ассоциации Information Systems Audit and Control Association (ISACA), объединяющей профессионалов в области ИТ-аудита, консалтинга, управления и информационной безопасности, сообщил о краже денежных средств из украинского банка в...

Из украинского банка похищено $10 млн: новая атака взломщиков системы SWIFT

Фотография: Carlo Allegri/Reuters Киевский филиал международной ассоциации Information Systems Audit and Control Association (ISACA), объединяющей профессионалов в области ИТ-аудита, консалтинга, управления и информационной безопасности, сообщил о краже денежных средств из украинского банка в...

Похоже Github опять не доступен в России

7 июля 2016 года многие пользователи Github из России начали жаловаться на перебои с доступом к сайту. Вот список некоторых проблемных адресов. raw.githubusercontent.com/junegunn/vim-plug/master/plug.vim 151.101.36.133 help.github.com github.io pages.github.com gist.github.com...

Ищем уязвимости в коде: теория, практика и перспективы SAST

Не будет большим преувеличением сказать, что рынок средств статического тестирования защищенности приложений (Static Application Security Testing, SAST) в наше время переживает самый настоящий бум. Не проходит и пары месяцев между публикациями очередных научных работ на эту тему, ежегодно на рынок...

Security Week 27: обход шифрования в Android, воскрешение Conficker в медицине, IoT ботнет

Помните уязвимость в Android Mediaserver? Те, кто в теме, сначала попросят уточнить — какая именно уязвимость имеется в виду. Действительно, в Mediaserver было много уязвимостей, начиная с приснопамятной Stagefright, обнаруженной в прошлом году дыре, позволяющей получить контроль над телефоном...

Security Week 27: обход шифрования в Android, воскрешение Conficker в медицине, IoT ботнет

Помните уязвимость в Android Mediaserver? Те, кто в теме, сначала попросят уточнить — какая именно уязвимость имеется в виду. Действительно, в Mediaserver было много уязвимостей, начиная с приснопамятной Stagefright, обнаруженной в прошлом году дыре, позволяющей получить контроль над телефоном...

Vulners — Гугл для хакера. Как устроен лучший поисковик по уязвимостям и как им пользоваться

Часто нужно узнать всю информацию о какой-нибудь уязвимости: насколько найденная бага критична, есть ли готовые сплоиты, какие вендоры уже выпустили патчи, каким сканером проверить ее наличие в системе. Раньше приходилось искать вручную по десятку источников (CVEDetails, SecurityFocus, Rapid7 DB,...

Vulners — Гугл для хакера. Как устроен лучший поисковик по уязвимостям и как им пользоваться

Часто нужно узнать всю информацию о какой-нибудь уязвимости: насколько найденная бага критична, есть ли готовые сплоиты, какие вендоры уже выпустили патчи, каким сканером проверить ее наличие в системе. Раньше приходилось искать вручную по десятку источников (CVEDetails, SecurityFocus, Rapid7 DB,...

Windows ПК как генератор ARP флуда

Доброго дня, %username%! Хочу поведать поучительную историю, которая случилась сегодня у меня на работе. Работаю я в одной очень известной компании предоставляющей, в числе прочих, услуги доступа ко всемирной паутине. И суть моей работы заключается в поддержании нормальной работы сети передачи...

Критическая уязвимость позволяет перехватывать весь сетевой трафик пользователей Windows

Исследователи из ИБ-подразделения компании Tencent под названием Xuanwu Lab обнаружили серьезную ошибку в реализации протокола NetBIOS, использующейся в Windows. Критическая уязвимость получила название BadTunnel — она позволяет злоумышленникам полностью контролировать сетевой трафик жертвы. Читать...

Первый взгляд на новое программное обеспечение Cisco Firepower Threat Defense

Здравствуй, Хабр! Осенью прошлого года мы делились с тобой опытом внедрения сервисов FirePOWER на межсетевом экране Cisco ASA. А в новогодних флэшбэках упомянули про FirePOWER версии 6.0, в которой одной из основных новшеств было управление всеми сервисами с помощью ASDM. Прогресс в Cisco не стоит...

[Перевод] Зачем на самом деле хакеры атакуют биржи и так ли масштабна проблема

Джеймс Льюис, старший научный сотрудник по вопросам кибербезопасности Центра стратегических и международных исследований США, рассказал The Washington Post о том, насколько реальна «киберугроза» безопасности фондовых бирж. Мы представляем вам адаптированную версию этой заметки. Читать дальше →...

[Перевод] Зачем на самом деле хакеры атакуют биржи и так ли масштабна проблема

Джеймс Льюис, старший научный сотрудник по вопросам кибербезопасности Центра стратегических и международных исследований США, рассказал The Washington Post о том, насколько реальна «киберугроза» безопасности фондовых бирж. Мы представляем вам адаптированную версию этой заметки. Читать дальше →...

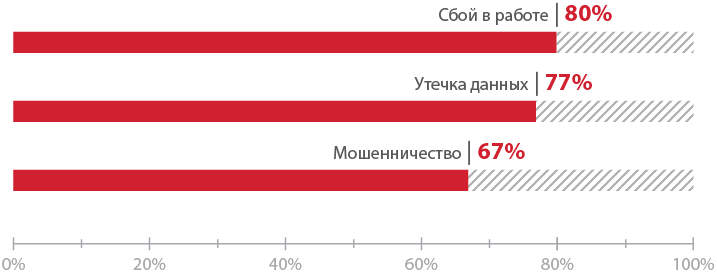

Эволюция угроз и стратегии защиты

Хакерские атаки и противостоящие им корпоративные системы безопасности становятся все более сложными и изощренными. «Плохие парни» создают мощные инфраструктуры для осуществления своих вредоносных кампаний. Киберпреступники постоянно совершенствуют технологии и способы кражи личных данных и...

Уязвимости корпоративных информационных систем — 2015: внутри хуже, чем снаружи

Максимальный уровень риска уязвимостей, связанных с отсутствием обновлений безопасности (доля уязвимых систем) В 2015 году сетевые инфраструктуры компаний оказались лучше защищены от внешнего злоумышленника, чем в предыдущие годы, однако уровень защищенности от внутреннего нарушителя остался крайне...

Уязвимости корпоративных информационных систем — 2015: внутри хуже, чем снаружи

Максимальный уровень риска уязвимостей, связанных с отсутствием обновлений безопасности (доля уязвимых систем) В 2015 году сетевые инфраструктуры компаний оказались лучше защищены от внешнего злоумышленника, чем в предыдущие годы, однако уровень защищенности от внутреннего нарушителя остался крайне...

Пример базы Keepass для сетевого администратора

Все мы храним или хранили пароли от сетевых устройств в excel файлах. Бывает конечно и так, что хранить ничего не надо так как учетная запись на всех устройства одинаковая, надеюсь читатели поняли, что я говорю не про RADIUS или TACACS, а про ситуацию, когда учетная запись действительно одна. Когда...