Security Week 28: Приватность покемонов, критическая инфраструктура онлайн, постквантовая криптография в Chrome

Как, и тут покемоны?! А что делать: одним из основных критериев выбора значимых новостей по безопасности для меня по-прежнему является их популярность на Threatpost. Способ не идеальный, но достаточно объективный. Если в топе находится какая-то странная фигня, есть повод разобраться, как так...

Security Week 28: Приватность покемонов, критическая инфраструктура онлайн, постквантовая криптография в Chrome

Как, и тут покемоны?! А что делать: одним из основных критериев выбора значимых новостей по безопасности для меня по-прежнему является их популярность на Threatpost. Способ не идеальный, но достаточно объективный. Если в топе находится какая-то странная фигня, есть повод разобраться, как так...

[Из песочницы] Принцип Доверия (Trust) в HTTPS

Сейчас уже, наверное, больше половины серверов перебрались с http на https протокол. Зачем? Ну, это мол круто, секъюрно. В чем же заключается эта секъюрность? На эту тему уже написана куча статей, в том числе и на Хабре. Но я бы хотел добавить еще одну. Почему решил написать Я, вообще, по...

Анализ обнаружения обфусцированных вирусов мобильными антивирусными приложениями на платформе Android

Команда УЦСБ провела независимое исследование для того, чтобы протестировать работу популярных антивирусных приложений для Android. С результатами этого исследования я делилась на конференции phdays VI, но хотелось бы более подробно остановиться на применении обфускаторов для обхода механизмов...

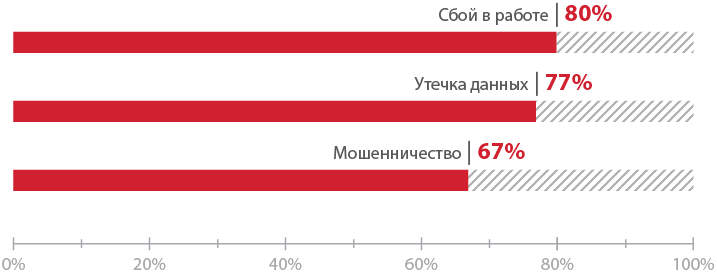

Почему взламывают даже защищённые CMS на безопасном хостинге

Очевидно, что если у сайта есть уязвимости, то его можно взломать с помощью веб-атак. Но даже если сайт защищен техническими средствами, работает на надежной CMS, его все равно могут скомпрометировать. Каким образом это происходит и как защищать сайт от различных вариантов взлома не через...

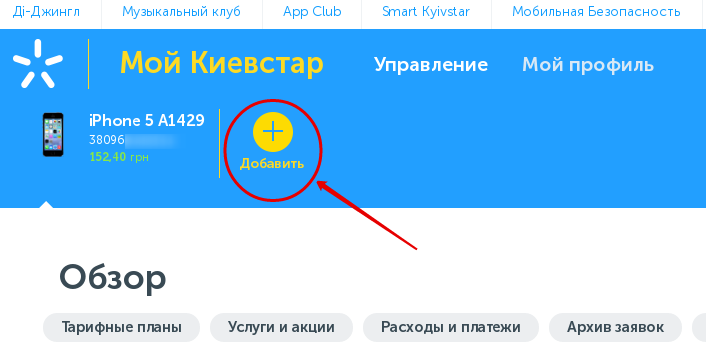

Добавляем произвольный телефон в личном кабинете оператора мобильной связи Киевстар (Украина)

Я являюсь клиентом украинского оператора сотовой связи Киевстар и пользователем их веб-сервиса my.kyivstar.ua. Как и многие другие операторы, Киевстар предлагает веб-версию личного кабинета, в котором можно просмотреть баланс счёта, детализацию звонков, изменить тариф, заказать или отключить услугу...

Пастильда — открытый аппаратный менеджер паролей

Немало заметок и обсуждений посвящены непростому вопросу безопасного хранения паролей, тема интересная и, похоже, актуальной будет ещё долго. Существуют различные программные решения для хранения паролей, о них довольно часто пишут на Хабре (например тут и вот тут), однако многим из них, как нам...

Все под контролем: защищаем корпоративные разговоры

Кейсы по ставшей уже привычной конвергенции GSM/SIP неоднократно описаны на просторах сети и на Хабре в частности. В этой статье мы хотим рассказать немного о другом. Нам в Tottoli GSM довелось участвовать в проекте, суть которого заключалась в развёртывании локальной сети GSM на территории...

Дайджест последних достижений в области криптографии. Выпуск первый

Привет, %username% Пришло время для свежей пачки криптоновостей, пока они еще не перестали быть новостями. В этом выпуске: Новый рекорд вычисления дискретного логарифма VPN сервер и клиент, использующие Noise протокол Постквантовая криптография в Chrome уже сегодня! Чего вы не знаете о новом E2E...

Тернистый путь ITSM в России

20 марта 2015 года было очередное солнечное затмение. Офисные работники центральной и северо-западной России пытались его разглядеть: через солнечные очки, тонировку автомобиля, пивную бутылку. И только ушлые запасливые админы отодвигали шторку дискет и с наслаждением передавали из рук в руки...

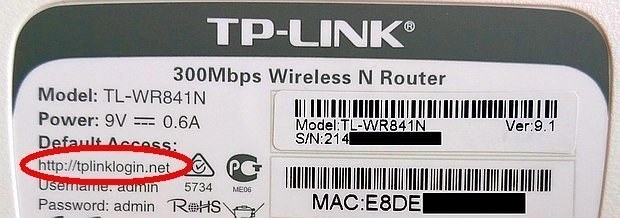

TP-LINK потеряла права на домен, использующийся для настройки роутеров и усилителей

При настройке роутера, как известно, на него можно зайти по IP-адресу или по специальному домену, который перекидывает на этот самый адрес. Однако проблема в том, что производитель роутеров может по тем или иным причинам потерять доступ к этому домену. Собственно, так и произошло с известной маркой...

[Перевод] Код Rust включен в Firefox 48

Компонент, написанный на Rust, впервые заменил компонент на C++ в браузере Firefox, и это только начало! Mozilla любит Rust Трудно поверить, что прошло почти семь лет с тех пор как Mozilla Research впервые начала спонсировать разработку Rust — системного языка программирования, нацеленного на...

[Перевод] Сортировка предупреждений статических анализаторов по приоритету при поиске и исправлении программных ошибок

За 2015 год в Национальной базе данных уязвимостей США (National Vulnerability Database, NVD) было зарегистрировано 6,488 новых программных уязвимостей, всего же в ней насчитывается 74,885 уязвимостей, найденных за период 1988-2016 гг. Инструменты статического анализа проверяют исходный код...

[Перевод] Сортировка предупреждений статических анализаторов по приоритету при поиске и исправлении программных ошибок

За 2015 год в Национальной базе данных уязвимостей США (National Vulnerability Database, NVD) было зарегистрировано 6,488 новых программных уязвимостей, всего же в ней насчитывается 74,885 уязвимостей, найденных за период 1988-2016 гг. Инструменты статического анализа проверяют исходный код...

[Из песочницы] FIDO U2F?—?Универсальная Двухфакторная Аутентификация. Введение

Ни для кого не секрет, что сегодня существует большая проблема с безопасностью в интернете. Пользователи используют легкие пароли и переиспользуют их на других ресурсах. Парольные менеджеры все еще в новинку для обычного пользователя, и вашу бабушку вы вряд ли заставите использовать случайные...

[Из песочницы] FIDO U2F?—?Универсальная Двухфакторная Аутентификация. Введение

Ни для кого не секрет, что сегодня существует большая проблема с безопасностью в интернете. Пользователи используют легкие пароли и переиспользуют их на других ресурсах. Парольные менеджеры все еще в новинку для обычного пользователя, и вашу бабушку вы вряд ли заставите использовать случайные...

5 явных признаков утечки информации в вашей организации

В наши дни бизнес большинства организаций сопровождается поддержкой сложных ИТ-систем и централизованных хранилищ, в которых так или иначе уже реализована защита информации. Работа с файлами, находящимися в хранилище нередко бывает неудобной, поэтому пользователи часто копируют файлы из ИТ-систем и...

Атакуем SS7: анализ защищенности сотовых операторов в 2015 году

Перехват разговоров по мобильным телефонам принято считать сложной задачей. Однако не только спецслужбы владеют этим искусством: атаковать абонентов может и хакер среднего уровня, если он знаком со строением сигнальных сетей. Старые добрые уязвимости SS7 позволяют подслушивать телефонные разговоры,...