В библиотеке шифрования Libgcrypt обнаружена критическая уязвимость, существовавшая 19 лет

Команда GnuPG Project опубликовала сообщение о том, что в популярной библиотеке Libgcrypt содержится критическая уязвимость. Ошибка была обнаружена экспертами Технологического института немецкого города Карлсруэ Феликс Дёрре (Felix Dörre) и Владимир Клебанов. Уязвимость содержится в генераторе...

Насколько защищены от кибератак банки и биржи: Статистика и мнения экспертов

Проблема безопасности в финансовом секторе много раз обсуждалась с разных сторон. Платежные и банковские системы уязвимы. Пока финансовые институты выстраивают системы защиты, применяя все более изощренные технологии, мошенники учатся обходить их. Но какова ситуация на самом деле? Кто сегодня...

Насколько защищены от кибератак банки и биржи: Статистика и мнения экспертов

Проблема безопасности в финансовом секторе много раз обсуждалась с разных сторон. Платежные и банковские системы уязвимы. Пока финансовые институты выстраивают системы защиты, применяя все более изощренные технологии, мошенники учатся обходить их. Но какова ситуация на самом деле? Кто сегодня...

Будущее безопасности мобильных приложений, или чему нас могут научить покемоны

С момента появления Pokemon Go, я с большим любопытством отслеживаю всё, касающееся этой игрушки. Как ни странно, она даёт безумное количество интересной информации — в первую очередь относительно разработки мобильных приложений. Казалось бы, занимаетесь вы разработкой банковских приложений — в чём...

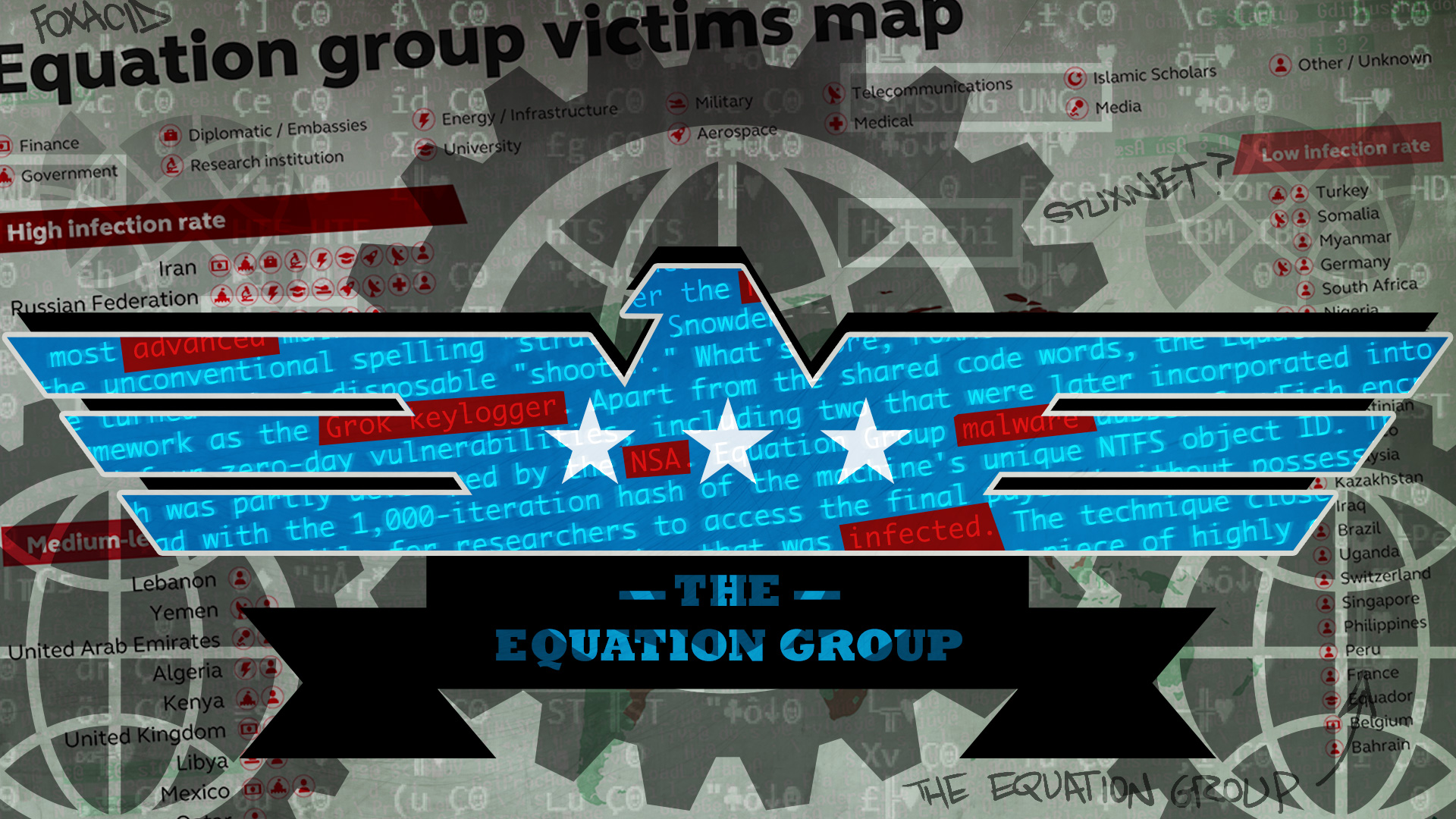

Опубликованные данные элитной кибергруппировки Equation Group не оказались шуткой

Недавно мы писали о возможной утечке конфиденциальных данных известной кибергруппы Equation Group (Five Eyes/Tilded Team). Опубликованная информация готовилась по горячим следам, а сам инцидент с публикацией данных рассматривался как вызывающий сомнения. Однако, за прошедшие несколько дней, нам...

Опубликованные данные элитной кибергруппировки Equation Group не оказались шуткой

Недавно мы писали о возможной утечке конфиденциальных данных известной кибергруппы Equation Group (Five Eyes/Tilded Team). Опубликованная информация готовилась по горячим следам, а сам инцидент с публикацией данных рассматривался как вызывающий сомнения. Однако, за прошедшие несколько дней, нам...

[Из песочницы] Рокетбанк подверг риску персональные данные клиентов и данные банковских карт

Время от времени я провожу внешние аудиты безопасности IT компаний, поддерживающих Bug Bounty. Согласно странице Рокетбанк может принять решение о вознаграждении в случаях обнаружения серьезных и публично неразглашенных уязвимостей. За текущий год я обнаружил значительное количество уязвимостей в...

[Из песочницы] Рокетбанк подверг риску персональные данные клиентов и данные банковских карт

Время от времени я провожу внешние аудиты безопасности IT компаний, поддерживающих Bug Bounty. Согласно странице Рокетбанк может принять решение о вознаграждении в случаях обнаружения серьезных и публично неразглашенных уязвимостей. За текущий год я обнаружил значительное количество уязвимостей в...

Взлом Equation Group: файлы создателей Stuxnet, Duqu и Flame продаются на аукционе

Неизвестные выложили в открытый доступ часть наработок state sponsored APT группы Equation, ответственной за проведение масштабных и технологически сложных кибератак, таких как Stuxnet, Duqu, Flame, Duqu2. Основная часть похищенных в ходе взлома файлов будет продана на специализированном аукционе....

Взлом Equation Group: файлы создателей Stuxnet, Duqu и Flame продаются на аукционе

Неизвестные выложили в открытый доступ часть наработок state sponsored APT группы Equation, ответственной за проведение масштабных и технологически сложных кибератак, таких как Stuxnet, Duqu, Flame, Duqu2. Основная часть похищенных в ходе взлома файлов будет продана на специализированном аукционе....

[Из песочницы] Статическое тестирование кода на уязвимости: каким должен быть идеальный анализатор?

Сейчас очень много говорят о методах статистического анализа кода на уязвимости. Мнений об этом явлении очень много: от рьяного отрицания эффективности способа до превознесения результативности до небес. Истина, как водится, где-то посередине. Поэтому давайте попробуем её найти, и заодно составить...

Известная кибергруппировка Equation Group могла подвергнуться масштабному взлому

Группа хакеров под названием Shadow Brokers обнародовала в своем блоге информацию, согласно которой на специальный аукцион для продажи выставлены скомпрометированные данные кибергруппировки Equation Group. Особенность потенциальной утечки данных заключается в том, что Equation Group или по-другому...

Известная кибергруппировка Equation Group могла подвергнуться масштабному взлому

Группа хакеров под названием Shadow Brokers обнародовала в своем блоге информацию, согласно которой на специальный аукцион для продажи выставлены скомпрометированные данные кибергруппировки Equation Group. Особенность потенциальной утечки данных заключается в том, что Equation Group или по-другому...

Анализ трафика Android-приложений: обход certificate pinning без реверс-инжиниринга

Иногда нужно исследовать работу бэкенда мобильного приложения. Хорошо, если создатели приложения не заморачивались и все запросы уходят по «голому» HTTP. А что, если приложение для запросов использует HTTPS, и отказывается принимать сертификат вашего корневого удостоверяющего центра, который вы...

Анализ трафика Android-приложений: обход certificate pinning без реверс-инжиниринга

Иногда нужно исследовать работу бэкенда мобильного приложения. Хорошо, если создатели приложения не заморачивались и все запросы уходят по «голому» HTTP. А что, если приложение для запросов использует HTTPS, и отказывается принимать сертификат вашего корневого удостоверяющего центра, который вы...

[Из песочницы] Cистематическая уязвимость сайтов, созданных на CMS 1С-Битрикс

Написать о систематических уязвимостях сайтов, созданных на коммерческих CMS, подтолкнул пост, в котором были описаны риски взлома «защищенных» CMS. В этой статье основное внимание уделяется компрометации ресурсов по причине «человеческого фактора», а тема эксплуатации уязвимостей сайтов и веб-атак...

[Из песочницы] Cистематическая уязвимость сайтов, созданных на CMS 1С-Битрикс

Написать о систематических уязвимостях сайтов, созданных на коммерческих CMS, подтолкнул пост, в котором были описаны риски взлома «защищенных» CMS. В этой статье основное внимание уделяется компрометации ресурсов по причине «человеческого фактора», а тема эксплуатации уязвимостей сайтов и веб-атак...

Петиция за отмену пакета Яровой набрала нужное количество голосов + опрос

Спустя месяц (и пару дней) петиция за отмену пакета законов Яровой набрала нужное количество голосов на roi.ru Пакет яровой — набор резонансных законов которые вызвали широкое обусждение в сми и в интернете, одно из ключевх требований данного пакета — хранение трафика всех пользователей сети в...