Удостоверяющий центр из Китая по ошибке выдал пользователю SSL-сертификат для домена GitHub

Китайский удостоверяющий центр WoSign, который специализируется на выдаче бесплатных SSL-сертификатов, по ошибке выдал дублирующие сертификаты для базовых доменов Github и Университета Центральной Флориды обычному пользователю. Ошибку обнаружил один из студентов учебного заведения — по словам...

Удостоверяющий центр из Китая по ошибке выдал пользователю SSL-сертификат для домена GitHub

Китайский удостоверяющий центр WoSign, который специализируется на выдаче бесплатных SSL-сертификатов, по ошибке выдал дублирующие сертификаты для базовых доменов Github и Университета Центральной Флориды обычному пользователю. Ошибку обнаружил один из студентов учебного заведения — по словам...

Опубликована программа Droidcon Moscow 2016

Опубликована предварительная программа крупнейшей евразийской Android-конференции — Droidcon, которая пройдет в Москве 22 сентября 2016 года уже в третий раз. Деловая программа будет разделена на четыре основных направления: Android, Firebase, VR и IoT. Android На секции Android будут...

Атака SWEET32: Исследователи обнаружили новый способ взлома шифров 3DES и Blowfish

Исследователи информационной безопасности Картикеян Баргаван (Karthikeyan Bhargavan) и Гаетан Лоран (Gaëtan Leuren) разработали атаку на шифры 3DES и Blowfish. Например, с ее помощью можно получить использующиеся для аутентификации cookie из зашифрованного 3DES HTTPS-трафика, а также...

Атака SWEET32: Исследователи обнаружили новый способ взлома шифров 3DES и Blowfish

Исследователи информационной безопасности Картикеян Баргаван (Karthikeyan Bhargavan) и Гаетан Лоран (Gaëtan Leuren) разработали атаку на шифры 3DES и Blowfish. Например, с ее помощью можно получить использующиеся для аутентификации cookie из зашифрованного 3DES HTTPS-трафика, а также...

Opera призывает своих пользователей сменить пароли

Opera выпустила уведомление безопасности, в котором призывает пользователей своего сервиса Opera sync как можно скорее сменить свои пароли аккаунтов. Сообщается, что один из серверов компании оказался скомпрометированным и злоумышленники получили доступ к информации аккаунтов, включая, логины и...

Opera призывает своих пользователей сменить пароли

Opera выпустила уведомление безопасности, в котором призывает пользователей своего сервиса Opera sync как можно скорее сменить свои пароли аккаунтов. Сообщается, что один из серверов компании оказался скомпрометированным и злоумышленники получили доступ к информации аккаунтов, включая, логины и...

Функциональная безопасность – старшая сестра информационной безопасности

Безопасности на хабре посвящен целый хаб, и, пожалуй, никто особенно не задумывается, что именно вкладывается в понятие «безопасность», и так все ясно: информационная безопасность (security). Однако, есть еще и другая сторона безопасности, safety, связанная с рисками для здоровья и жизни людей, а...

Предостережение для пользователей Kubernetes

Сервис kubelet, с которым тесно общается apiserver, слушает порт 10250. Этот порт хоть и использует сертификаты, но лишь для шифрования канала, никакой авторизации на нём нет. Об этой проблеме известно давно, но почему-то никто не считает её серьезной. Ссылки на обсуждения:...

Предостережение для пользователей Kubernetes

Сервис kubelet, с которым тесно общается apiserver, слушает порт 10250. Этот порт хоть и использует сертификаты, но лишь для шифрования канала, никакой авторизации на нём нет. Об этой проблеме известно давно, но почему-то никто не считает её серьезной. Ссылки на обсуждения:...

Security Week 34: уязвимость в iOS, Powershell-троян, коллизии против 3DES и Blowfish

Уязвимости в iOS — это определенно главная новость недели. Вчера компания Apple выпустила срочный апдейт для своих мобильных устройств, и в этот раз, пожалуй, действительно надо быстрее обновиться. Уязвимость была обнаружена лабораторией Citizen Lab в Университете Торонто и компанией Lookout. На...

Security Week 34: уязвимость в iOS, Powershell-троян, коллизии против 3DES и Blowfish

Уязвимости в iOS — это определенно главная новость недели. Вчера компания Apple выпустила срочный апдейт для своих мобильных устройств, и в этот раз, пожалуй, действительно надо быстрее обновиться. Уязвимость была обнаружена лабораторией Citizen Lab в Университете Торонто и компанией Lookout. На...

Российский хакер признан виновным в краже $169 млн

Суд в США признал виновным хакера Романа Селезнева, также известного как Track2, Bulba, Zagreb, и smaus, в хакерских атаках на PoS-системы различных организаций. Селезнев оказался в руках правоохранительных служб США еще летом 2014 г. на Мальдивах, а затем был экстрадирован туда. Селезнева признали...

Российский хакер признан виновным в краже $169 млн

Суд в США признал виновным хакера Романа Селезнева, также известного как Track2, Bulba, Zagreb, и smaus, в хакерских атаках на PoS-системы различных организаций. Селезнев оказался в руках правоохранительных служб США еще летом 2014 г. на Мальдивах, а затем был экстрадирован туда. Селезнева признали...

Снова массовые взломы банкоматов: теперь Бангкок (Таиланд)

В январе этого года преступники, которые опустошали банкоматы без использования пластиковой карты, были задержаны в Румынии и Молдове, в мае — в Киеве (фото и видео). А ещё в мае из 1400 банкоматов в Японии было украдено более 12,7 миллионов долларов, хотя это совсем другая история. Мошенничество в...

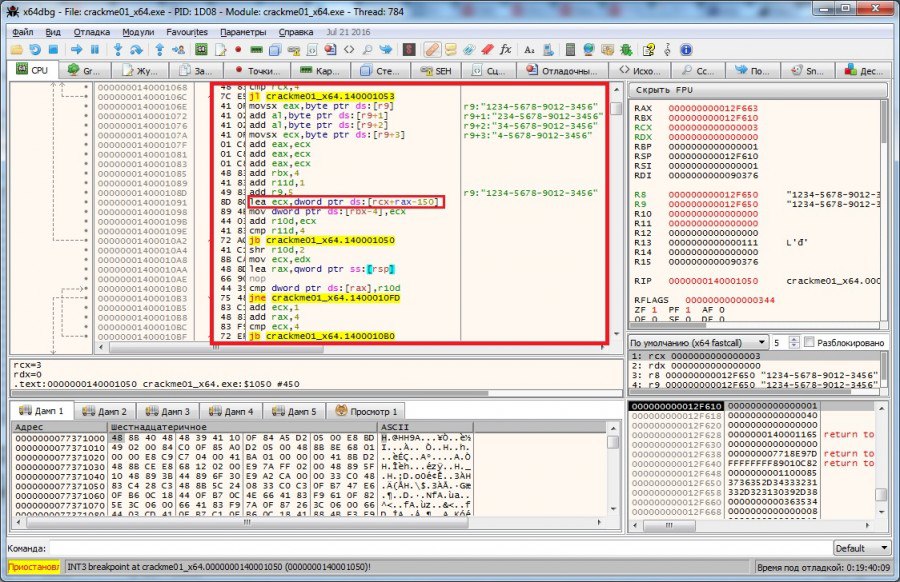

Reverse engineering тестового crackme от Лаборатории Касперского v2.0

В продолжение моего предыдущего разбора «Reverse engineering тестового crackme от Лаборатории Касперского». Нашел на просторах интернета ещё один вариант crackme от Лаборатории Касперского. Автор применил брутфорс для его решения. Этот грубый «крякерский» метод нам тут не подойдёт. Нас интересует...

iOS 9.3.5: исправления безопасности и неудачная атака против правозащитника из Арабских эмиратов

Как сообщает Citizen Lab, её сотрудникам совместно с Lookout Security удалось исследовать попытку установления слежки за правозащитником из Арабских эмиратов Ахмедом Мансуром, для которой были использованы две уязвимости в ядре iOS и одна в WebKit. 10-11 августа он получил SMS-сообщение, в котором...

iOS 9.3.5: исправления безопасности и неудачная атака против правозащитника из Арабских эмиратов

Как сообщает Citizen Lab, её сотрудникам совместно с Lookout Security удалось исследовать попытку установления слежки за правозащитником из Арабских эмиратов Ахмедом Мансуром, для которой были использованы две уязвимости в ядре iOS и одна в WebKit. 10-11 августа он получил SMS-сообщение, в котором...