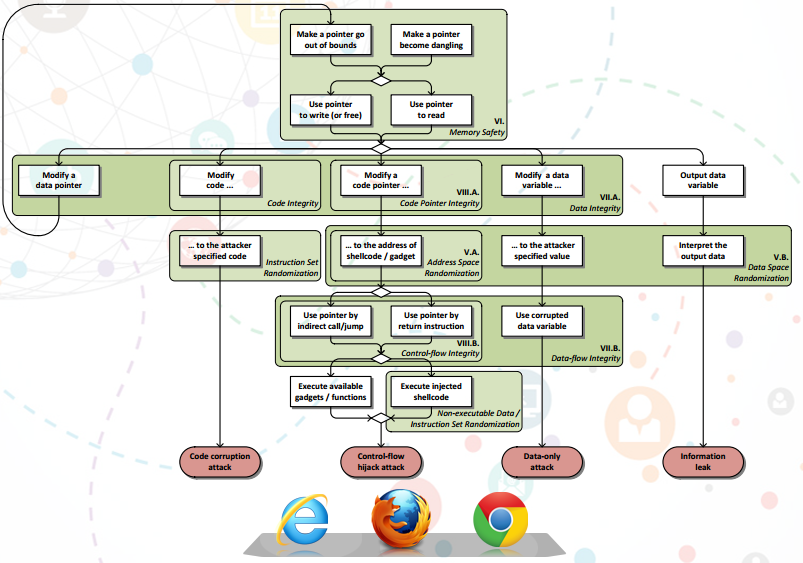

Браузеры и app specific security mitigation. Часть 1

Данная статья является вводной для небольшого цикла, посвященного механизмам безопасности, предназначенным для противодействия успешной эксплуатации уязвимостей класса memory corruption в web-браузерах. В рамках этого цикла мы рассмотрим, какие механизмы и с какой целью внедряются разработчиками...

Учетные записи пользователей Yahoo оказались скомпрометированы

Компания Yahoo сообщила в своем блоге о масштабной компрометации учетных данных пользователей своих сервисов. Результаты расследования инцидента показали, что компрометация имела место в конце 2014 г. и ее результатом стала утечка 500 млн. аккаунтов. Особенность этой ситуации еще и в том, что Yahoo...

Учетные записи пользователей Yahoo оказались скомпрометированы

Компания Yahoo сообщила в своем блоге о масштабной компрометации учетных данных пользователей своих сервисов. Результаты расследования инцидента показали, что компрометация имела место в конце 2014 г. и ее результатом стала утечка 500 млн. аккаунтов. Особенность этой ситуации еще и в том, что Yahoo...

Как мы делали поиск в elasticsearch на vulners.com

Как мы писали ранее, в качестве основной базы для поиска на сайте используется elasticsearch. Поиск в elastic работает очень быстро и из коробки доступно много полезных функций для работы с данными — полнотекстовый поиск, неточный поиск, всевозможные методы агрегации и тд. И в отличии от...

Утечки данных в сфере здравоохранения: новая чума

Службы ИТ-безопасности в отрасли здравоохранения сталкиваются со все возрастающими трудностями. 2015 год оказался настолько плохим с точки зрения защиты данных пациентов, что Управление по гражданским правам при Министерстве здравоохранения и социального обеспечения США начало публиковать...

Утечки данных в сфере здравоохранения: новая чума

Службы ИТ-безопасности в отрасли здравоохранения сталкиваются со все возрастающими трудностями. 2015 год оказался настолько плохим с точки зрения защиты данных пациентов, что Управление по гражданским правам при Министерстве здравоохранения и социального обеспечения США начало публиковать...

Почему традиционная защита от кражи денежных средств в системах ДБО уязвима

Банковские электронные сервисы напрямую или опосредованно оперируют деньгами. А там, где есть деньги, всегда найдутся те, кто захочет их украсть. Особый интерес у киберпреступников вызывают системы дистанционного банковского обслуживания для юридических лиц, так как на счетах последних...

Почему традиционная защита от кражи денежных средств в системах ДБО уязвима

Банковские электронные сервисы напрямую или опосредованно оперируют деньгами. А там, где есть деньги, всегда найдутся те, кто захочет их украсть. Особый интерес у киберпреступников вызывают системы дистанционного банковского обслуживания для юридических лиц, так как на счетах последних...

[Из песочницы] Проверка паролей пользователей домена Windows на стойкость к атаке по словарю без компрометации пароля

Добрый день, коллеги. Хочу рассказать о полученном мной интересном опыте. Может быть кому-то пригодится. В современном мире пароли используются повсеместно. На корпоративном компьютере, на личном телефоне и планшете, в почте и т.д. И казалось бы всем уже неоднократно объяснялось, что пароль должен...

[Из песочницы] Проверка паролей пользователей домена Windows на стойкость к атаке по словарю без компрометации пароля

Добрый день, коллеги. Хочу рассказать о полученном мной интересном опыте. Может быть кому-то пригодится. В современном мире пароли используются повсеместно. На корпоративном компьютере, на личном телефоне и планшете, в почте и т.д. И казалось бы всем уже неоднократно объяснялось, что пароль должен...

USB killer Type-C

Если мне не изменяет память первым устройством оснащённым разъёмом USB Type-C был планшет от компании Nokia, увы он стал надгробным камнем для этого Величайшего производителя мобильных телефонов. Тем не менее новый разъём начал активно применяться в новой технике и с каждым днём количество девайсов...

ФСБ планирует дешифровать весь интернет-трафик россиян в режиме реального времени

ФСБ, Минкомсвязь и Минпромторг обсуждают набор технических решений, которые позволят дешифровать весь интернет-трафик россиян в режиме реального времени. Об этом со ссылкой на собственные источники сообщает газета "Коммерсантъ". В опубликованной статье сообщается, что обсуждаемая ФСБ технология...

ФСБ планирует дешифровать весь интернет-трафик россиян в режиме реального времени

ФСБ, Минкомсвязь и Минпромторг обсуждают набор технических решений, которые позволят дешифровать весь интернет-трафик россиян в режиме реального времени. Об этом со ссылкой на собственные источники сообщает газета "Коммерсантъ". В опубликованной статье сообщается, что обсуждаемая ФСБ технология...

Уязвимости систем видеонаблюдения позволяют хакерам создавать масштабные ботнеты

Согласно заявлению US-CERT, в прошивке цифровых устройств видеонаблюдения (DVR) AVer Information EH6108H+ обнаружены серьезные уязвимости, которые позволяют злоумышленникам без труда получать к ним удаленный доступ и даже формировать ботнеты. Читать дальше →...

Уязвимости систем видеонаблюдения позволяют хакерам создавать масштабные ботнеты

Согласно заявлению US-CERT, в прошивке цифровых устройств видеонаблюдения (DVR) AVer Information EH6108H+ обнаружены серьезные уязвимости, которые позволяют злоумышленникам без труда получать к ним удаленный доступ и даже формировать ботнеты. Читать дальше →...

[recovery mode] Почему дополненная реальность добавляет риска сети

Приложения, которые используют дополненную реальность, такие как Pokemon Go, представляют собой серьезную опасность для организаций, но есть шаги, которые помогут устранить эти риски. Читать дальше →...

Шкатулка с эксплойтами Equation Group пополнилась новым экземпляром

Компания Cisco выпустила уведомление безопасности CISCO-SA-20160916-IKEV1, которое подтверждает присутствие еще одной 0day уязвимости в продуктах Cisco из архива Shadow Brokers. Уязвимость типа Information Disclosure получила идентификатор CVE-2016-6415 (IKEv1 Information Disclosure Vulnerability...

Шкатулка с эксплойтами Equation Group пополнилась новым экземпляром

Компания Cisco выпустила уведомление безопасности CISCO-SA-20160916-IKEV1, которое подтверждает присутствие еще одной 0day уязвимости в продуктах Cisco из архива Shadow Brokers. Уязвимость типа Information Disclosure получила идентификатор CVE-2016-6415 (IKEv1 Information Disclosure Vulnerability...