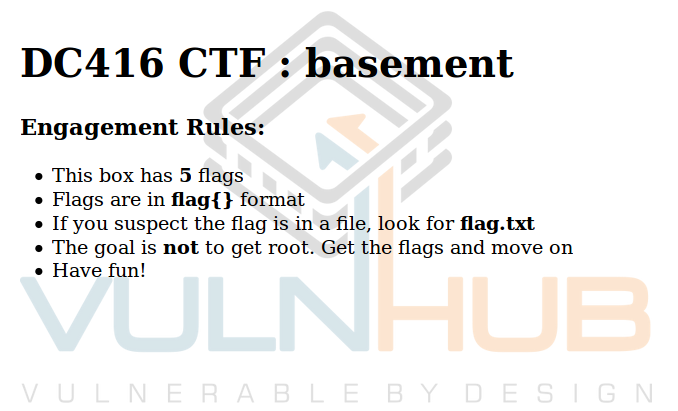

VulnHub: Слепая эксплуатация и Брайнфак в DC416 Basement

Продолжаем разбор CTF с конференции DefCon Toronto's. Задания предоставлены командой VulnHub, за что им огромное спасибо. А мы рассмотрим DC416 Basement. Ниже, вы можете ознакомиться с предыдущим райтапом: DC416 Dick Dastardly Читать дальше →...

Обещания Google начали сбыватся — теперь сайты https помечаются как надёжные

Пару месяцев назад Google решила перевести весь интернет на HTTPS, стимулируя пользователей браузера Chrome посещать только HTTPS сайты. Сейчас начался первый этап — пометка сайтов с https как безопасные. Что там будет дальше? Читать дальше →...

Обещания Google начали сбыватся — теперь сайты https помечаются как надёжные

Пару месяцев назад Google решила перевести весь интернет на HTTPS, стимулируя пользователей браузера Chrome посещать только HTTPS сайты. Сейчас начался первый этап — пометка сайтов с https как безопасные. Что там будет дальше? Читать дальше →...

[Перевод] Безопасность в IoT: Архитектура системы безопасности

При проектировании системы важно понять, каким угрозам эта система может подвергаться, и разработать соответствующие меры защиты при проектировании и построении её архитектуры. Особенно важно с самого начала учитывать требования безопасности при проектировании продукта. Если вы понимаете, каким...

[Из песочницы] У «Казаков» секретов нет

Думаю, многие из читателей с добрым словом вспомнят серию игр «Казаки», многочасовые баталии, военные хитрости и бесподобное звуковое сопровождение — отличная стратегия своего времени. Спустя 15 лет они вернулись, и теперь уже в режиме онлайн, о проблемах и уязвимостях новой версии и пойдет речь в...

33C3 CTF Эксплуатируем уязвимость LaTeX'а в задании pdfmaker

Этот небольшой write-up будет посвящен разбору одного из заданий с недавнего CTF 33С3. Задания ещё доступны по ссылке, а пока рассмотрим решение pdfmaker из раздела Misc. Читать дальше →...

33C3 CTF Эксплуатируем уязвимость LaTeX'а в задании pdfmaker

Этот небольшой write-up будет посвящен разбору одного из заданий с недавнего CTF 33С3. Задания ещё доступны по ссылке, а пока рассмотрим решение pdfmaker из раздела Misc. Читать дальше →...

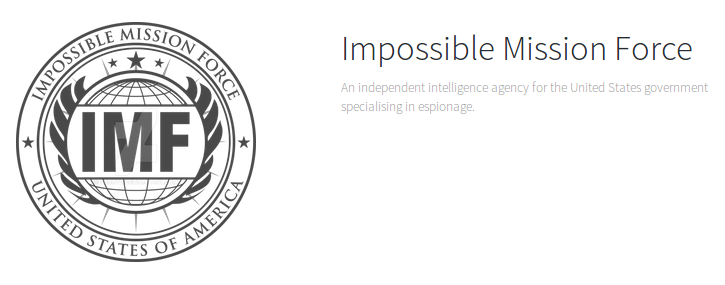

VulnHub: Разбор IMF 1 и очередное переполнение буфера

В этот раз рассмотрим Boot2Root IMF 1 от VulnHub. Имеется 6 флагов, каждый из которых содержит подсказку к получению следующего. Так же рекомендую ознакомиться с разборами предыдущих заданий. Читать дальше →...

CTFzone write-ups — Grand Finale

Друзья, настало время раскрыть последнюю тайну CTFzone. Мы готовы опубликовать райтап на одно из самых сложных заданий соревнований – OSINT на 1000 очков. Как и в случае с Reverse 1000, мы решили вынести последнее задание ветки в отдельный пост ввиду большого размера и сложности. Решения на таски...

CTFzone write-ups — Grand Finale

Друзья, настало время раскрыть последнюю тайну CTFzone. Мы готовы опубликовать райтап на одно из самых сложных заданий соревнований – OSINT на 1000 очков. Как и в случае с Reverse 1000, мы решили вынести последнее задание ветки в отдельный пост ввиду большого размера и сложности. Решения на таски...

[recovery mode] Второе пришествие ГОСТ 28147-89: Честные тесты

Второе пришествие ГОСТ 28147-89 Около десяти лет тому назад симметричная криптография, основанная на ГОСТ 28147-89, перестала удовлетворять потребностям аппаратных платформ по скоростным параметрам. Скорости криптопреобразований, обеспечиваемые алгоритмами реализованными на регистрах общего...

[Из песочницы] Методы защиты от CSRF-атаки

Что такое CSRF атака? Ознакомиться с самой идеей атаки CSRF можно на классических ресурсах: OWASP Acunetix Отличный ответ на SO Выдержка из ответа на SO: Причина CSRF кроется в том, что браузеры не понимают, как различить, было ли действие явно совершено пользователем (как, скажем, нажатие кнопки...

[Из песочницы] Методы защиты от CSRF-атаки

Что такое CSRF атака? Ознакомиться с самой идеей атаки CSRF можно на классических ресурсах: OWASP Acunetix Отличный ответ на SO Выдержка из ответа на SO: Причина CSRF кроется в том, что браузеры не понимают, как различить, было ли действие явно совершено пользователем (как, скажем, нажатие кнопки...

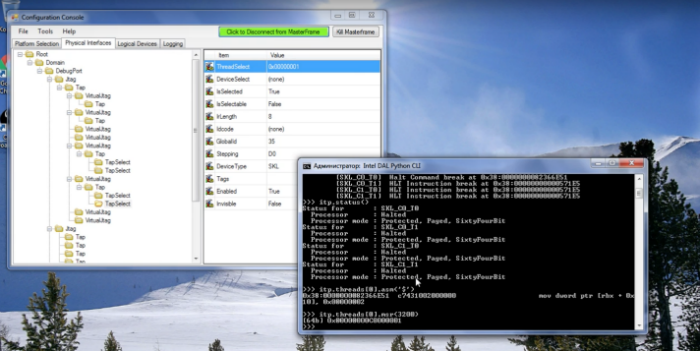

Отладочный механизм в процессорах Intel позволяет захватывать их через USB-порт

Современные процессоры Intel позволяют использовать отладочный интерфейс через доступный на многих платформах порт USB 3.0 для получения полного контроля над системой, что дает возможность проводить атаки, которые не отслеживаются современными системами безопасности. Доклад об этих механизмах, а...

Отладочный механизм в процессорах Intel позволяет захватывать их через USB-порт

Современные процессоры Intel позволяют использовать отладочный интерфейс через доступный на многих платформах порт USB 3.0 для получения полного контроля над системой, что дает возможность проводить атаки, которые не отслеживаются современными системами безопасности. Доклад об этих механизмах, а...

VulnHub: Эксплуатируем уязвимость переполнения буфера в Lord Of The Root

Продолжаем разбор квестов с VulnHub, на этот раз попался довольно интересный с обходом ASLR: Lord Of The Root. Но обо всём по порядку… Читать дальше →...

В системах управления электроподстанциями Siemens обнаружены серьезные уязвимости

Специалисты компании Positive Technologies Илья Карпов и Дмитрий Скляров выявили уязвимости в программном обеспечении Siemens SICAM PAS (Power Automation System), предназначенном для построения АСУ ТП в энергетике. Данное ПО используется на подстанциях различных классов напряжения в России, странах...

В системах управления электроподстанциями Siemens обнаружены серьезные уязвимости

Специалисты компании Positive Technologies Илья Карпов и Дмитрий Скляров выявили уязвимости в программном обеспечении Siemens SICAM PAS (Power Automation System), предназначенном для построения АСУ ТП в энергетике. Данное ПО используется на подстанциях различных классов напряжения в России, странах...