Security Week 06: открытые пароли в SCADA, уязвимость в SMB, токен для Google Apps

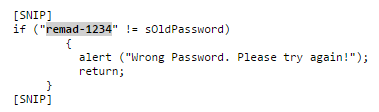

Давно мы не говорили о безопасности промышленных IT-систем. Независимый исследователь из Германии Максим Рупп нашел (новость, исследование) серьезные проблемы в SCADA-системе компании Honeywell. В контроллерах XL Web II, использующихся в том числе в производстве, энергетике и в системах...

Security Week 06: открытые пароли в SCADA, уязвимость в SMB, токен для Google Apps

Давно мы не говорили о безопасности промышленных IT-систем. Независимый исследователь из Германии Максим Рупп нашел (новость, исследование) серьезные проблемы в SCADA-системе компании Honeywell. В контроллерах XL Web II, использующихся в том числе в производстве, энергетике и в системах...

VulnHub: Выкидываем неугодных из IRC в Wallaby's Nightmare

Всем доброго времени суток, после небольшого перерыва, снова возвращаемся к разбору виртуалок с VulnHub. И на очереди Wallaby's: Nightmare (v1.0.2), как пишет автор, на создание этого boot2root его вдохновили некоторые предыдущие CTF с этого сайта, а вот какие именно, я думаю вы сами сможете...

VulnHub: Выкидываем неугодных из IRC в Wallaby's Nightmare

Всем доброго времени суток, после небольшого перерыва, снова возвращаемся к разбору виртуалок с VulnHub. И на очереди Wallaby's: Nightmare (v1.0.2), как пишет автор, на создание этого boot2root его вдохновили некоторые предыдущие CTF с этого сайта, а вот какие именно, я думаю вы сами сможете...

Машинный поиск аномалий в поведении интернет-магазинов и покупателей

Какое-то время назад мы подключили модуль машинного обучения к системе, которая защищает платежи и переводы в Яндекс.Деньгах от мошенничества. Теперь она понимает, когда происходит нечто подозрительное, даже без явных инструкций в настройках. В статье я расскажу о методиках и сложностях поиска...

[Из песочницы] В поисках анонимной почты

Источник картинки Как мыть голову, не снимая фольгированную шапочку? Неизвестный автор Не так давно у меня возникла необходимость в полностью анонимном адресе электронной почты, который, даже имея доступ к содержимому письма, нельзя было бы однозначно со мной связать. Мне было нужно отправить в...

[Из песочницы] В поисках анонимной почты

Источник картинки Как мыть голову, не снимая фольгированную шапочку? Неизвестный автор Не так давно у меня возникла необходимость в полностью анонимном адресе электронной почты, который, даже имея доступ к содержимому письма, нельзя было бы однозначно со мной связать. Мне было нужно отправить в...

Что такое блокчейн и зачем он нужен

В сознании среднестатистического пользователя само слово “блокчейн” (“цепочка блоков”) стало довольно тесно связано с термином “биткойн”, что двояко отразилось на восприятии. С одной стороны, популярность биткойна вызывает интерес и к блокчейну, с другой стороны, в массовом сознании биткойн часто...

[recovery mode] Обеспечение безопасности пользовательских данных: кто за это отвечает?

Мы практически каждый день видим в новостях сообщения о том, что в результате утечек компрометируются огромные объемы пользовательских данных. Большинство из нас знакомы с теми рисками, которым подвергаются наши персональные данные, но, как пользователи, мы часто стараемся не обращать на это...

[recovery mode] Обеспечение безопасности пользовательских данных: кто за это отвечает?

Мы практически каждый день видим в новостях сообщения о том, что в результате утечек компрометируются огромные объемы пользовательских данных. Большинство из нас знакомы с теми рисками, которым подвергаются наши персональные данные, но, как пользователи, мы часто стараемся не обращать на это...

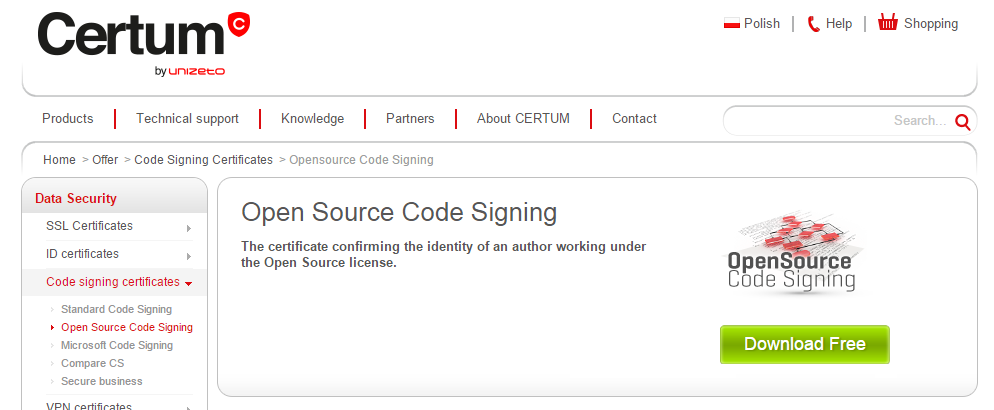

Изменения процедуры выдачи сертификата для подписи кода у Certum

Возможно, некоторые читали про услугу, предоставляемую польской компанией Certum для open source разработчиков: недорогой сертификат для подписи кода в этой статье (если нет, то прочтите). К сожалению, некоторые вещи в мире со временем становятся хуже или дороже (или и то, и другое вместе)....

Изменения процедуры выдачи сертификата для подписи кода у Certum

Возможно, некоторые читали про услугу, предоставляемую польской компанией Certum для open source разработчиков: недорогой сертификат для подписи кода в этой статье (если нет, то прочтите). К сожалению, некоторые вещи в мире со временем становятся хуже или дороже (или и то, и другое вместе)....

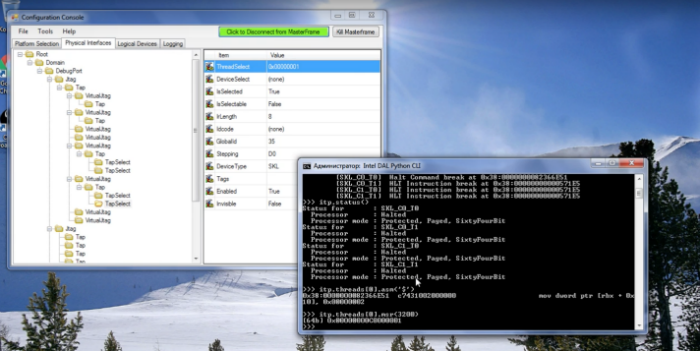

Как включить JTAG-отладку через USB

В конце декабря 2016 года мы опубликовали на Хабре материал по выступлению экспертов Positive Technologies на Chaos Communication Congress (33C3) в Гамбурге. Максим Горячий и Марк Ермолов рассказали о том, что современные процессоры Intel позволяют использовать отладочный интерфейс JTAG через...

Как включить JTAG-отладку через USB

В конце декабря 2016 года мы опубликовали на Хабре материал по выступлению экспертов Positive Technologies на Chaos Communication Congress (33C3) в Гамбурге. Максим Горячий и Марк Ермолов рассказали о том, что современные процессоры Intel позволяют использовать отладочный интерфейс JTAG через...

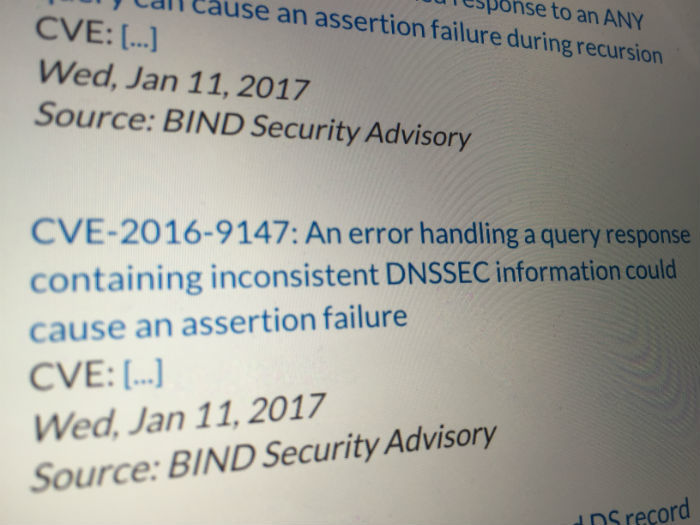

Уязвимость BIND позволяет «уронить» любой сервер: как и почему это работает

Почти месяц назад, 11 января 2017 года, разработчики наиболее популярного DNS сервера с открытым исходным кодом BIND выпустили исправления для четырех новых уязвимостей, которые позволяют удаленному атакующему аварийно завершить работу DNS сервера. В числе уязвимостей присутствует CVE-2016-9147, о...

Уязвимость BIND позволяет «уронить» любой сервер: как и почему это работает

Почти месяц назад, 11 января 2017 года, разработчики наиболее популярного DNS сервера с открытым исходным кодом BIND выпустили исправления для четырех новых уязвимостей, которые позволяют удаленному атакующему аварийно завершить работу DNS сервера. В числе уязвимостей присутствует CVE-2016-9147, о...

Файлы для Windows с DRM-защитой можно использовать для деанонимизации пользователя Tor

Специалисты из HackerHouse провели исследование атаки с использованием социальной инженерии через файлы, оснащенные защитой Digital Rights Management (DRM). Суть атаки заключается в получении информации о пользователе через подмену DRM-подписи и использования подставного URL, который будет...

Файлы для Windows с DRM-защитой можно использовать для деанонимизации пользователя Tor

Специалисты из HackerHouse провели исследование атаки с использованием социальной инженерии через файлы, оснащенные защитой Digital Rights Management (DRM). Суть атаки заключается в получении информации о пользователе через подмену DRM-подписи и использования подставного URL, который будет...