60 криптоалгоритмов. Часть вторая: Одноключевые КА

Доброе время суток, Хабражители! В первой статье были описаны бесключевые КА. Конечно классификация показалась многим странной, но отступать поздно, за нами Москва. Напоминаю классификацию: Теперь пришло время одноключевых КА. Читать дальше →...

Я должен знать, о чём ты думаешь: прозрачность мышления ИИ как необходимое условие

Как многие из вас знают, в 2015 году Стивен Хокинг, Элон Маск и сотни учёных, разработчиков искусственного интеллекта и крупных бизнесменов подписали открытое письмо, в котором подчеркнули опасность ИИ для существования человечества и призвали сообщество инженеров и учёных не создавать...

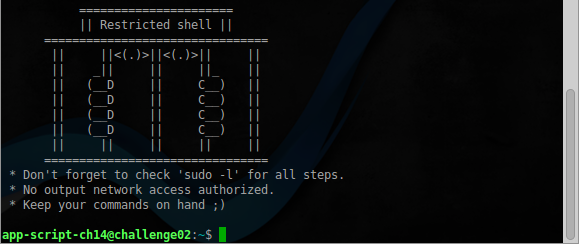

Не доверяйте SUDO, она может вас подвести

Всем доброго времени суток, в этой статье постараюсь описать некоторые способы обхода ограничений на исполнение команд в ОС Linux, советы по использованию которых можно часто встретить на различных форумах. Демонстрация будет проведена на примере задания Restricted shells с сайта Root-Me. И так,...

Не доверяйте SUDO, она может вас подвести

Всем доброго времени суток, в этой статье постараюсь описать некоторые способы обхода ограничений на исполнение команд в ОС Linux, советы по использованию которых можно часто встретить на различных форумах. Демонстрация будет проведена на примере задания Restricted shells с сайта Root-Me. И так,...

Security Week 07: RSA и искуcственный интеллект, безопасность Android, госрегулирование IoT

На этой неделе расцвела пышным цветом, растеклась по лугам и долинам, распустилась и опала главная конференция по информационной безопасности — RSA Conference 2017. Конференция, в отличие от мероприятий типа Blackhat или нашего собственного Security Analyst Summit, немножко маркетинговая....

Security Week 07: RSA и искуcственный интеллект, безопасность Android, госрегулирование IoT

На этой неделе расцвела пышным цветом, растеклась по лугам и долинам, распустилась и опала главная конференция по информационной безопасности — RSA Conference 2017. Конференция, в отличие от мероприятий типа Blackhat или нашего собственного Security Analyst Summit, немножко маркетинговая....

Поиск уязвимости методом фаззинга и разработка шеллкода для её эксплуатации

Для поиска уязвимостей все средства хороши, а чем хорош фаззинг? Ответ прост: тем, что он дает возможность проверить, как себя поведёт программа, получившая на вход заведомо некорректные (а зачастую и вообще случайные) данные, которые не всегда входят во множество тестов разработчика. Некорректное...

Поиск уязвимости методом фаззинга и разработка шеллкода для её эксплуатации

Для поиска уязвимостей все средства хороши, а чем хорош фаззинг? Ответ прост: тем, что он дает возможность проверить, как себя поведёт программа, получившая на вход заведомо некорректные (а зачастую и вообще случайные) данные, которые не всегда входят во множество тестов разработчика. Некорректное...

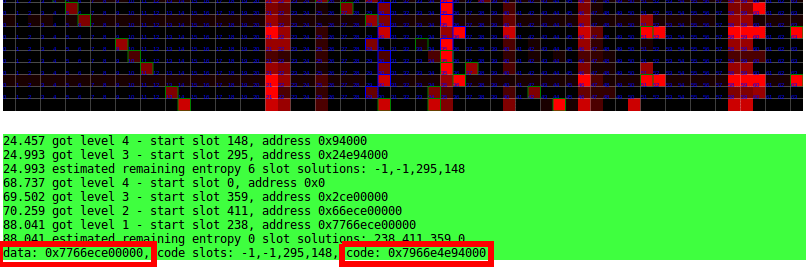

Дерандомизация ASLR на любых современных процессорах средствами JavaScript

Запись обращений к кэшу устройством управления памятью (MMU) в процессоре по мере вызова страниц по особому паттерну, разработанному для выявления различий между разными уровнями иерархии таблиц. Например, паттерн «лесенки» (слева) указывает на первый уровень иерархии, то есть PTL1, при вызове...

Дерандомизация ASLR на любых современных процессорах средствами JavaScript

Запись обращений к кэшу устройством управления памятью (MMU) в процессоре по мере вызова страниц по особому паттерну, разработанному для выявления различий между разными уровнями иерархии таблиц. Например, паттерн «лесенки» (слева) указывает на первый уровень иерархии, то есть PTL1, при вызове...

Неизвестная кибергруппировка атаковала 140 компаний в 40 странах с помощью легитимного софта

На прошлой неделе в СМИ была опубликована информация о деятельности группировки киберпреступников, жертвами которой стали банки, телекоммуникационные компании и правительственные учреждения в 40 странах мира, в том числе в России — всего около 140 организаций. Для проникновения в корпоративные сети...

Неизвестная кибергруппировка атаковала 140 компаний в 40 странах с помощью легитимного софта

На прошлой неделе в СМИ была опубликована информация о деятельности группировки киберпреступников, жертвами которой стали банки, телекоммуникационные компании и правительственные учреждения в 40 странах мира, в том числе в России — всего около 140 организаций. Для проникновения в корпоративные сети...

Как «пробить» человека в Интернет: используем операторы Google и логику

В очередной статье нашего цикла публикаций, посвященного интернет-разведке, рассмотрим, как операторы продвинутого поиска Google (advanced search operators) позволяют быстро находить необходимую информацию о конкретном человеке. В комментариях к первой нашей статье, читатели просили побольше...

Как «пробить» человека в Интернет: используем операторы Google и логику

В очередной статье нашего цикла публикаций, посвященного интернет-разведке, рассмотрим, как операторы продвинутого поиска Google (advanced search operators) позволяют быстро находить необходимую информацию о конкретном человеке. В комментариях к первой нашей статье, читатели просили побольше...

Служба Advanced Threat Protection в Защитнике Windows

В начале февраля мы рассказывали вам про обнаружение преступников с помощью службы ATP в Защитнике Windows. В комментариях появились различные вопросы, относительно работы службы, поэтому мы решили поделиться подробным описанием её функционала. Читать дальше →...

Служба Advanced Threat Protection в Защитнике Windows

В начале февраля мы рассказывали вам про обнаружение преступников с помощью службы ATP в Защитнике Windows. В комментариях появились различные вопросы, относительно работы службы, поэтому мы решили поделиться подробным описанием её функционала. Читать дальше →...

Вас атакует искусственный интеллект

В конце прошлого года “искусственный интеллект” многократно упоминали в итогах и прогнозах IT-индустрии. И в нашу компанию, которая занимается информационной безопасностью, всё чаще стали присылать из различных изданий вопросы про перспективы AI. Но эксперты по безопасности не любят комментировать...

Вас атакует искусственный интеллект

В конце прошлого года “искусственный интеллект” многократно упоминали в итогах и прогнозах IT-индустрии. И в нашу компанию, которая занимается информационной безопасностью, всё чаще стали присылать из различных изданий вопросы про перспективы AI. Но эксперты по безопасности не любят комментировать...