Добавляем в Splunk бесплатные фиды IP Reputation

В базе приложений Splunk есть много решений, которые позволяют делать Enrichment и добавлять информацию о том, что тот или иной IP-адрес выглядит подозрительным и «засветился» в той или иной reputation-базе. Однако, эти приложения либо платные (например, Recorded Future App, Kaspersky Threat Feed...

Security Week 11: 38 зараженных смартфонов, ФБР плачет от шифрования, Google снова подлатал Chrome

Подцепить что-нибудь вредоносное на более-менее современной версии Android не так уж и просто. В большинстве случаев атака проводится с применением социальной инженерии, да такой лютой, что жертва сама разрешает в настройках системы установку приложений из левых источников, сама скачивает и сама же...

Security Week 11: 38 зараженных смартфонов, ФБР плачет от шифрования, Google снова подлатал Chrome

Подцепить что-нибудь вредоносное на более-менее современной версии Android не так уж и просто. В большинстве случаев атака проводится с применением социальной инженерии, да такой лютой, что жертва сама разрешает в настройках системы установку приложений из левых источников, сама скачивает и сама же...

Дефекты безопасности, которые устранила команда PVS-Studio на этой неделе: выпуск N2

Мы решили в меру своих сил регулярно искать и устранять потенциальные уязвимости и баги в различных проектах. Можно назвать это помощью open-source проектам. Можно — разновидностью рекламы или тестированием анализатора. Еще вариант — очередной способ привлечения внимания к вопросам качества и...

[Из песочницы] Что делать если вас заперли в rbash

Совсем недавно проходил очередной интересный CTF Boston Key Party 2017. Который мы к сожалению не выиграли, но это другая история. А сегодня я бы хотел описать решение одного задания из раздела pwn это «Solitary Confinement (pwn 99)». Читать дальше →...

[Из песочницы] Что делать если вас заперли в rbash

Совсем недавно проходил очередной интересный CTF Boston Key Party 2017. Который мы к сожалению не выиграли, но это другая история. А сегодня я бы хотел описать решение одного задания из раздела pwn это «Solitary Confinement (pwn 99)». Читать дальше →...

PVS-Studio: поиск дефектов безопасности

Анализатор PVS-Studio всегда умел искать множество различных дефектов безопасности (потенциальных уязвимостей) в коде программ. Однако, исторически сложилось, что мы позиционировали PVS-Studio как инструмент для поиска ошибок. Сейчас наблюдается мода на поиск в коде именно уязвимостей, а не ошибок,...

PVS-Studio: поиск дефектов безопасности

Анализатор PVS-Studio всегда умел искать множество различных дефектов безопасности (потенциальных уязвимостей) в коде программ. Однако, исторически сложилось, что мы позиционировали PVS-Studio как инструмент для поиска ошибок. Сейчас наблюдается мода на поиск в коде именно уязвимостей, а не ошибок,...

Уязвимость карты Подорожник: бесплатные поездки в наземном транспорте Санкт-Петербурга

Почти год назад на Хабрахабре появилась статья "Исследование защищенности карты Тройка", в которой было подробно описано устройство проездных билетов и векторы атаки на систему оплаты общественного транспорта в Москве. Ещё тогда, вдохновившись прочитанным, мне захотелось попробовать применить...

[Из песочницы] Фича, а не баг. Или как Rambler позволяют подменять отправителя письма

Добрый день. Меня зовут Алексей. Я занимаюсь написанием ботов и реверсом Android приложений с поиском в них уязвимостей. Мне попало в руки приложение Рамблер/почта для Android. Цель была автоматизировать отправку почты средствами API мобильного приложения. Был запущен эмулятор MEmu и Charles,...

Хакатон «Лаборатории Касперского»: спаси от хакеров завод по переработке газойля

Для изучения состояния промышленных систем эксперты по безопасности “Лаборатории Касперского” используют подход под названием Industrial DPI (Deep Packet Inspection), подразумевающий детальный разбор технологических процессов. Иными словами, работа контроллеров АСУ ТП исследуется на прикладном...

Хакатон «Лаборатории Касперского»: спаси от хакеров завод по переработке газойля

Для изучения состояния промышленных систем эксперты по безопасности “Лаборатории Касперского” используют подход под названием Industrial DPI (Deep Packet Inspection), подразумевающий детальный разбор технологических процессов. Иными словами, работа контроллеров АСУ ТП исследуется на прикладном...

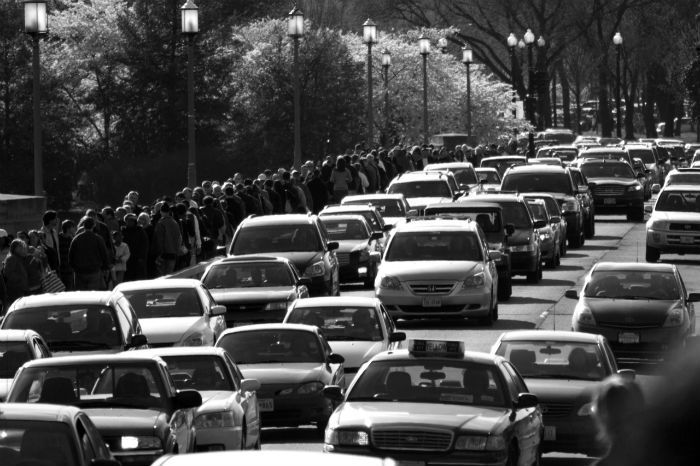

Хакер за вознаграждение уничтожал данные о штрафах за нарушение ПДД

Изображение: John Grimm, Flickr Как сообщают СМИ, сотрудники полиции города Улан-Батор (Монголия) арестовали 25-летнего хакера. По версии следствия, он за вознаграждение уничтожал сведения о штрафах за нарушение ПДД на сервере городского центра управления дорожным движением. До 90% дорожного...

Хакер за вознаграждение уничтожал данные о штрафах за нарушение ПДД

Изображение: John Grimm, Flickr Как сообщают СМИ, сотрудники полиции города Улан-Батор (Монголия) арестовали 25-летнего хакера. По версии следствия, он за вознаграждение уничтожал сведения о штрафах за нарушение ПДД на сервере городского центра управления дорожным движением. До 90% дорожного...

Файловое хранилище в соцсети и другие проекты студентов Университета Иннополис

Обучающиеся магистерской программы «Разработка безопасных систем и сетей» нашли слабые места в криптосистемах, предложили способы по улучшению защиты больших графов и выяснили, что во «ВКонтакте» под видом аудиозаписей можно хранить файлы любого типа и размера. Читать дальше →...

Файловое хранилище в соцсети и другие проекты студентов Университета Иннополис

Обучающиеся магистерской программы «Разработка безопасных систем и сетей» нашли слабые места в криптосистемах, предложили способы по улучшению защиты больших графов и выяснили, что во «ВКонтакте» под видом аудиозаписей можно хранить файлы любого типа и размера. Читать дальше →...

Часто используемые пароли: как не попасться самому и уберечь пользователей

Прошлый год был богат на сообщения о взломах соцсетей, организаций и крупных проектов, и почти в каждом фигурировали “часто используемые пароли”, которые, несмотря на свою небезопасность, тем не менее продолжают использоваться миллионами пользователей. Применение стойких хеш-алгоритмов и “соление”...

Часто используемые пароли: как не попасться самому и уберечь пользователей

Прошлый год был богат на сообщения о взломах соцсетей, организаций и крупных проектов, и почти в каждом фигурировали “часто используемые пароли”, которые, несмотря на свою небезопасность, тем не менее продолжают использоваться миллионами пользователей. Применение стойких хеш-алгоритмов и “соление”...