Фундаментальные законы информационной безопасности

Все мы знаем о фундаментальных законах физики, открытые Ньютоном и Галилеем. Наверное хотя бы немного со школьных парт слышали об аксиоматике Евклида. Кто решил хотя бы приблизиться к положению homo universalis, (хотя в наш XXI век это весьма непросто) наверное что-то слышал о законах Данилевского,...

Фундаментальные законы информационной безопасности

Все мы знаем о фундаментальных законах физики, открытые Ньютоном и Галилеем. Наверное хотя бы немного со школьных парт слышали об аксиоматике Евклида. Кто решил хотя бы приблизиться к положению homo universalis, (хотя в наш XXI век это весьма непросто) наверное что-то слышал о законах Данилевского,...

Security Week 13: В ЦРУ нашлись фанаты Doctor Who, APT29 пускает бэкдор-трафик через Google, начинайте патчить SAP GUI

Главная новость недели: в ЦРУ работают настоящие олдскульные нерды, фанатеющие от «Доктора Кто». Ведь кто-то же додумался окрестить инструмент для заражения запароленных макбуков «звуковой отверткой» (Sonic Screwdriver). Спасибо дяде Ассанжу за эти бесценные сведения! Так, давайте обо всем по...

Security Week 13: В ЦРУ нашлись фанаты Doctor Who, APT29 пускает бэкдор-трафик через Google, начинайте патчить SAP GUI

Главная новость недели: в ЦРУ работают настоящие олдскульные нерды, фанатеющие от «Доктора Кто». Ведь кто-то же додумался окрестить инструмент для заражения запароленных макбуков «звуковой отверткой» (Sonic Screwdriver). Спасибо дяде Ассанжу за эти бесценные сведения! Так, давайте обо всем по...

Россиянин Максим Сенах признался в причастности к киберкампании Windigo

Три года назад ESET опубликовала отчет об операции Windigo – вредоносной кампании, результатом которой стала компрометация десятков тысяч Linux и UNIX серверов. На этой неделе один из подозреваемых в кибератаках, Максим Сенах из Великого Новгорода, в американском суде признал свою вину в нарушении...

Россиянин Максим Сенах признался в причастности к киберкампании Windigo

Три года назад ESET опубликовала отчет об операции Windigo – вредоносной кампании, результатом которой стала компрометация десятков тысяч Linux и UNIX серверов. На этой неделе один из подозреваемых в кибератаках, Максим Сенах из Великого Новгорода, в американском суде признал свою вину в нарушении...

Как установить SSL-сертификат и перейти на https: пошаговая инструкция

После новости о том, что с 1.01.2017 сайты, на которых собираются данные кредитных карт или пароли, будут отмечаться в браузере Google Chrome как потенциально опасные для пользователей, мы начали переводить сайты клиентов на защищенный протокол. Небольшой алгоритм того, как выбрать SSL-сертификат,...

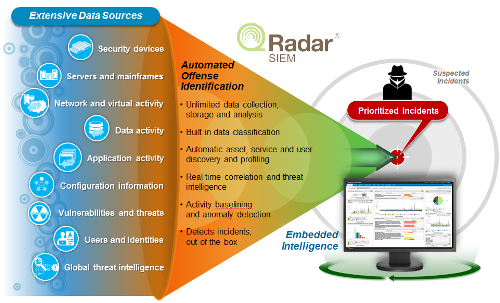

На страже безопасности: IBM QRadar SIEM

Современные киберпреступники при атаках систем защиты компаний используют все более изощренные методы. Чтобы противодействовать им, департаменты информационной безопасности вынуждены анализировать и интерпретировать огромное количество событий в день. Компания IBM для защиты от угроз сетевой...

На страже безопасности: IBM QRadar SIEM

Современные киберпреступники при атаках систем защиты компаний используют все более изощренные методы. Чтобы противодействовать им, департаменты информационной безопасности вынуждены анализировать и интерпретировать огромное количество событий в день. Компания IBM для защиты от угроз сетевой...

Сертификаты от StartCom и WoSign окончательно превратились в тыкву

Эти органзиации известны тем, что они до запуска Let's Encrypt бесплатно выпускали свои сертификаты. И все было прекрасно до недавней поры: 21 октября 2016 года. Все сертификаты, выпускаемые после этой даты были заведомо невалидны. Но выпущенные до этой даты работали нормально. Это коснулось...

[Из песочницы] Обзор инструментов для вскрытия хэша: john и mdcrack

На данный момент хэш можно вскрыть пятью способами: грубый перебор (брутфорс), подбор по словарю, по словарю с правилами (гибридная атака), rainbow таблицы (радужные таблицы) и криптоатака. Сами хэши можно разделить на обычные хэши, и хэши с солью (salt, «затравка»). Эта статья посвящена программам...

[Из песочницы] Обзор инструментов для вскрытия хэша: john и mdcrack

На данный момент хэш можно вскрыть пятью способами: грубый перебор (брутфорс), подбор по словарю, по словарю с правилами (гибридная атака), rainbow таблицы (радужные таблицы) и криптоатака. Сами хэши можно разделить на обычные хэши, и хэши с солью (salt, «затравка»). Эта статья посвящена программам...

Эксплуатация уязвимостей eXternal Entity XML (XXE)

В ходе работ по тестированию на проникновение мы можем столкнуться с уязвимостью, которая позволяет нам выполнять атаки XML eXternal Entity (XXE) Injection. XXE Инъекция — это тип атаки на приложение, которое анализирует ввод XML. Хотя это относительно эзотерическая уязвимость по сравнению с...

Эксплуатация уязвимостей eXternal Entity XML (XXE)

В ходе работ по тестированию на проникновение мы можем столкнуться с уязвимостью, которая позволяет нам выполнять атаки XML eXternal Entity (XXE) Injection. XXE Инъекция — это тип атаки на приложение, которое анализирует ввод XML. Хотя это относительно эзотерическая уязвимость по сравнению с...

Как хакеры атакуют корпоративный WiFi: разбор атаки

Изображение: Manuel Iglesias, Flickr Беспроводные сети являются неотъемлемой частью корпоративной инфраструктуры большинства современных компаний. Использование WiFi позволяет разворачивать сети без прокладки кабеля, а также обеспечивает сотрудников мобильностью – подключение возможно из любой...

Как хакеры атакуют корпоративный WiFi: разбор атаки

Изображение: Manuel Iglesias, Flickr Беспроводные сети являются неотъемлемой частью корпоративной инфраструктуры большинства современных компаний. Использование WiFi позволяет разворачивать сети без прокладки кабеля, а также обеспечивает сотрудников мобильностью – подключение возможно из любой...

Техническая программа PHDays: чего ждать от трояна HummingBad, каким бывает вредоносное ПО для macOS и атаки на Java Car

Positive Hack Days неумолимо приближается: более 4000 экспертов по практической безопасности соберутся в Москве 23 и 24 мая 2017 года, чтобы обсудить самые острые вопросы информационной безопасности. Совсем недавно мы анонсировали первую группу докладчиков, попавших в основную техническую...

Техническая программа PHDays: чего ждать от трояна HummingBad, каким бывает вредоносное ПО для macOS и атаки на Java Car

Positive Hack Days неумолимо приближается: более 4000 экспертов по практической безопасности соберутся в Москве 23 и 24 мая 2017 года, чтобы обсудить самые острые вопросы информационной безопасности. Совсем недавно мы анонсировали первую группу докладчиков, попавших в основную техническую...