Об опасностях беспроводных клавиатур и мышей

Изображение: home thods, Flickr Компьютерные мыши и клавиатуры с радиоинтерфейсом и USB-трансивером стоят немногим дороже обычных проводных моделей и пользуются популярностью. Но такие устройства не защищены от взлома: собрать набор для проведения атаки можно всего за 300 рублей, а вестись она...

Об опасностях беспроводных клавиатур и мышей

Изображение: home thods, Flickr Компьютерные мыши и клавиатуры с радиоинтерфейсом и USB-трансивером стоят немногим дороже обычных проводных моделей и пользуются популярностью. Но такие устройства не защищены от взлома: собрать набор для проведения атаки можно всего за 300 рублей, а вестись она...

Уязвимость гипервизора Xen позволяет получить доступ к памяти хост-системы из виртуальной машины

Критическая уязвимость в популярном гипервизоре Xen позволяет злоумышленникам получить доступ к памяти хост-системы, на которой запущена виртуальная машина. Подобный взлом системы безопасности гипервизора может нести угрозу, например, для дата-центров, в которых виртуальная инфраструктура разных...

Уязвимость гипервизора Xen позволяет получить доступ к памяти хост-системы из виртуальной машины

Критическая уязвимость в популярном гипервизоре Xen позволяет злоумышленникам получить доступ к памяти хост-системы, на которой запущена виртуальная машина. Подобный взлом системы безопасности гипервизора может нести угрозу, например, для дата-центров, в которых виртуальная инфраструктура разных...

Защита веб-приложения: практические кейсы

Безопасность веб-приложений находится в первой десятке трендов и угроз информационной безопасности уже свыше 10 лет. Действительно, современные бизнес-процессы и повседневная жизнь — все больше и больше зависит от использования веб-приложений, в разнообразнейших аспектах: от сложных...

Защита веб-приложения: практические кейсы

Безопасность веб-приложений находится в первой десятке трендов и угроз информационной безопасности уже свыше 10 лет. Действительно, современные бизнес-процессы и повседневная жизнь — все больше и больше зависит от использования веб-приложений, в разнообразнейших аспектах: от сложных...

Как найти 56 потенциальных уязвимостей в коде FreeBSD за один вечер

Пришло время вновь проверить проект FreeBSD и продемонстрировать, что даже в таких серьезных и качественных проектах анализатор PVS-Studio легко находит ошибки. В этот раз я решил взглянуть на поиск ошибок с точки зрения обнаружения потенциальных уязвимостей. Анализатор PVS-Studio всегда умел...

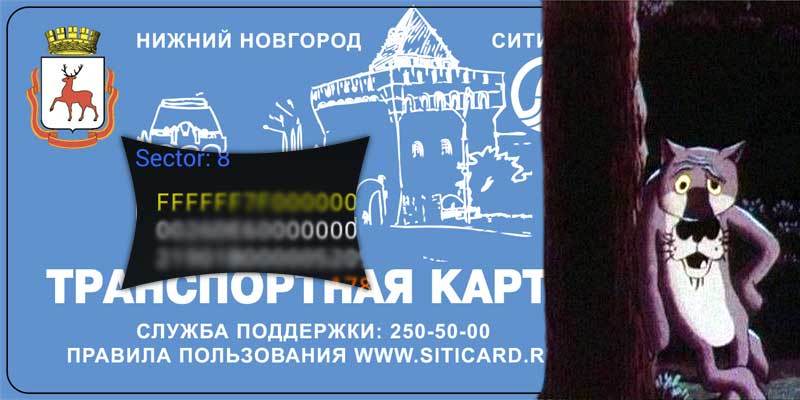

[Из песочницы] «Шо, опять?» или взлом транспортных карт «Ситикард» (Нижний Новгород)

Я обычная девушка, сравнительно недавно работающая в сфере ИТ, не имею знаний в хакинге и взломе. Но вдохновленная статьями на Хабре про взлом транспортных карт «Тройка» и «Подорожник» (которые уже не доступны, авторы Ammonia и antoo), я решила рассказать про свой собственный опыт взлома...

[Из песочницы] «Шо, опять?» или взлом транспортных карт «Ситикард» (Нижний Новгород)

Я обычная девушка, сравнительно недавно работающая в сфере ИТ, не имею знаний в хакинге и взломе. Но вдохновленная статьями на Хабре про взлом транспортных карт «Тройка» и «Подорожник» (которые уже не доступны, авторы Ammonia и antoo), я решила рассказать про свой собственный опыт взлома...

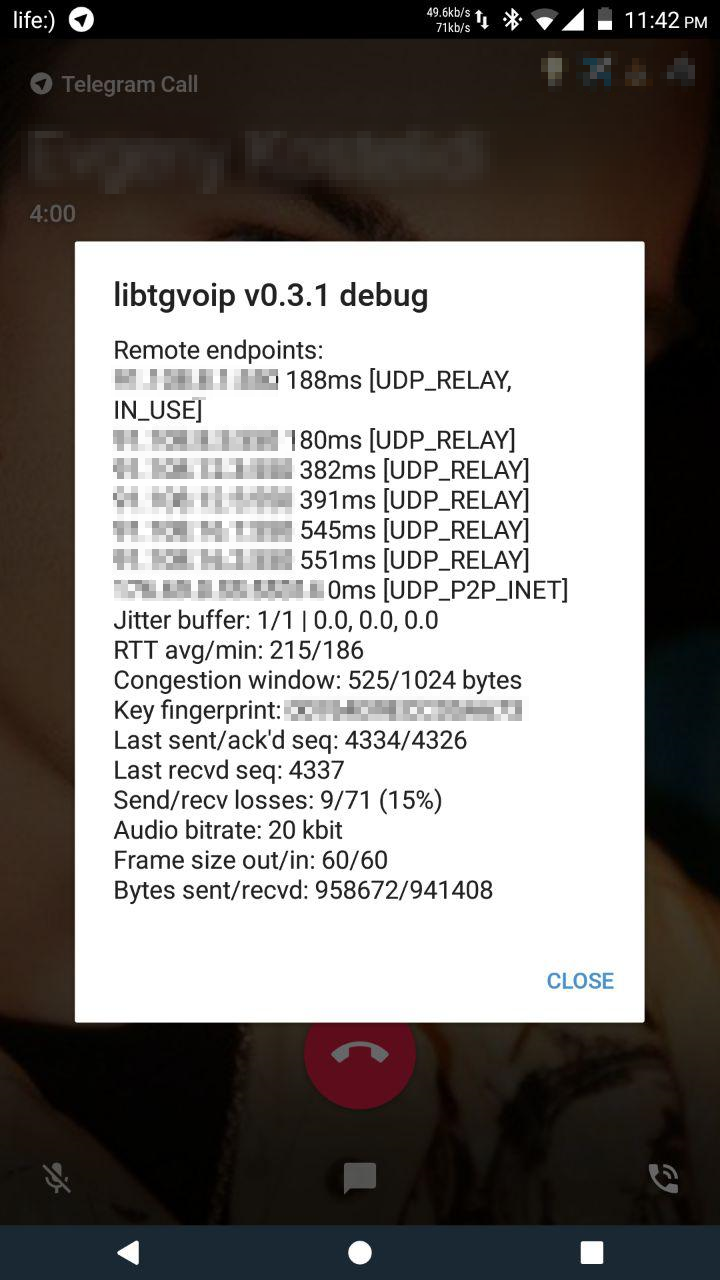

[Из песочницы] Баг в Telegram VoIP, который позволяет узнать адрес собеседника

Итак, всем Привет! После появления VoIP В Telegram (пока в мобильных клиентах), чисто случайно заметил одну неприятную вещь, это открытый дебаг… Введение В общем, дело было вечером, делал себе приложение для управления RPI из серии «лень встать и выключить свет» ) Следовательно телефон был...

[Из песочницы] Баг в Telegram VoIP, который позволяет узнать адрес собеседника

Итак, всем Привет! После появления VoIP В Telegram (пока в мобильных клиентах), чисто случайно заметил одну неприятную вещь, это открытый дебаг… Введение В общем, дело было вечером, делал себе приложение для управления RPI из серии «лень встать и выключить свет» ) Следовательно телефон был...

Жизнь без SDL. Зима 2017

Введение, дисклеймер или зачем эта статья Данная статья представлена с целью призвать всех, кто хоть как-то связан с разработкой, обращать больше внимания на безопасность, при этом мы постарались сделать это максимально наглядным образом. Статья не претендует на самостоятельное исследование. Первая...

Настройка резервного копирования информации в облако Microsoft Azure Backup

Настоящая статья содержит инструкцию по настройке резервного копирования информации в облако Microsoft Azure Backup, зашифрованной при помощи КриптоПро EFS, и доступа к этой информации по USB-токенам и смарт-картам, например, JaCarta производства компании «Аладдин Р.Д.». Читать дальше →...

[Перевод - recovery mode ] 10 приложений для защиты устройств на Android

Недавние исследования показали, что почти 87% устройств на Android уязвимы к атакам. Это связано с тем, что не проводятся обновления системы безопасности. От интернета не защититься, пока устройство подключено к сети. Обеспечение безопасности в наше время является одной из основных задач, поэтому...

Корпоративные лаборатории — профессиональная подготовка в области практической информационной безопасности

Корпоративные лаборатории Pentestit — уникальные по своему формату и содержанию курсы практической ИБ-подготовки, разработанные на основе лучших практик тестирования на проникновение и анализа защищенности, по уровню содержания сравнимые с материалами хакерских конференций. Вне зависимости от...

Корпоративные лаборатории — профессиональная подготовка в области практической информационной безопасности

Корпоративные лаборатории Pentestit — уникальные по своему формату и содержанию курсы практической ИБ-подготовки, разработанные на основе лучших практик тестирования на проникновение и анализа защищенности, по уровню содержания сравнимые с материалами хакерских конференций. Вне зависимости от...

[Из песочницы] UFOCTF 2017: декомпилируем Python в задании King Arthur (PPC600)

Приветствую тебя хабраюзер! Недавно, закончилась ежегодная олимпиада по информационной безопасности UFO CTF 2017. В этой статье будет райтап одного задания из раздела PPC, под названием «King Arthur», за который можно было получить максимальное количество очков — 600. Читать дальше →...

[Из песочницы] UFOCTF 2017: декомпилируем Python в задании King Arthur (PPC600)

Приветствую тебя хабраюзер! Недавно, закончилась ежегодная олимпиада по информационной безопасности UFO CTF 2017. В этой статье будет райтап одного задания из раздела PPC, под названием «King Arthur», за который можно было получить максимальное количество очков — 600. Читать дальше →...