Lazarus вездесущий

Взлом Sony Entertainment, ограбление центробанка Бангладеш и дерзкие атаки на систему SWIFT по всему миру, уничтожение данных южнокорейских медиа- и финансовых компаний. Казалось бы, между этим акциями нет ничего общего. И каждый раз это были одни и те же ребята из группы Lazarus. Впечатляют и...

Lazarus вездесущий

Взлом Sony Entertainment, ограбление центробанка Бангладеш и дерзкие атаки на систему SWIFT по всему миру, уничтожение данных южнокорейских медиа- и финансовых компаний. Казалось бы, между этим акциями нет ничего общего. И каждый раз это были одни и те же ребята из группы Lazarus. Впечатляют и...

В канадском аэропорту обнаружили устройства для слежки за смартфонами

Изображение: Jorge Díaz, Flickr Расследование репортеров Radio-Canada выявило использование в аэропорту Пьер Эллиот Трюдо в Монреале специализированных шпионских устройств (IMSI-catcher). Ранее журналисты нашли такие же устройства в непосредственной близости от канадского парламента и...

В канадском аэропорту обнаружили устройства для слежки за смартфонами

Изображение: Jorge Díaz, Flickr Расследование репортеров Radio-Canada выявило использование в аэропорту Пьер Эллиот Трюдо в Монреале специализированных шпионских устройств (IMSI-catcher). Ранее журналисты нашли такие же устройства в непосредственной близости от канадского парламента и...

OWASP Top 10 2017 RC

Обновился список Топ-10 уязвимостей от OWASP — наиболее критичных рисков безопасности веб-приложений. На проект OWASP Топ-10 ссылается множество стандартов, инструментов и организаций, включая MITRE, PCI DSS, DISA, FTC, и множество других. OWASP Топ-10 является признанной методологией оценки...

OWASP Top 10 2017 RC

Обновился список Топ-10 уязвимостей от OWASP — наиболее критичных рисков безопасности веб-приложений. На проект OWASP Топ-10 ссылается множество стандартов, инструментов и организаций, включая MITRE, PCI DSS, DISA, FTC, и множество других. OWASP Топ-10 является признанной методологией оценки...

[Перевод] Cloud-AI – искусственный интеллект в облаке, нашедший 10 уязвимостей LinkedIn

В 2015 году команда проекта CloudSek задалась целью разработки системы искусственного интеллекта, которая сможет взаимодействовать с интернетом как разумный человек. Первый прототип системы был представлен публике в марте 2016 года на конференции NullCon. С тех пор в проекте было несколько...

Продвинутое туннелирование: атакуем внутренние узлы корпоративной сети

В этой статье будет рассмотрены сценарии атаки защищенных сегментов корпоративной сети с помощью pivoting-техник, metasploit framework и proxychains. Читать дальше →...

Продвинутое туннелирование: атакуем внутренние узлы корпоративной сети

В этой статье будет рассмотрены сценарии атаки защищенных сегментов корпоративной сети с помощью pivoting-техник, metasploit framework и proxychains. Читать дальше →...

Аудит актуальных уязвимостей без регистрации и смс

Вступление Как известно каждому, кто хоть раз подписывался на рассылки по ИБ, количество найденных за день уязвимостей часто превышает возможности человека по их разбору. Особенно, если серверов — много, особенно если там зоопарк из ОС и версий. В этом топике я расскажу о том, как мы решили эту...

Аудит актуальных уязвимостей без регистрации и смс

Вступление Как известно каждому, кто хоть раз подписывался на рассылки по ИБ, количество найденных за день уязвимостей часто превышает возможности человека по их разбору. Особенно, если серверов — много, особенно если там зоопарк из ОС и версий. В этом топике я расскажу о том, как мы решили эту...

Техподдержка уязвимостей: CMS. Часть 1

1С-Битрикс — одна их самых популярных систем CMS. Включает в себя много интересных решений, начиная от сайта визитки, заканчивая высоконагруженными системами. Мы часто встречаем во время пентестов данный продукт и отмечаем, что большинство обнаруживаемых проблем безопасности можно увидеть в...

Техподдержка уязвимостей: CMS. Часть 1

1С-Битрикс — одна их самых популярных систем CMS. Включает в себя много интересных решений, начиная от сайта визитки, заканчивая высоконагруженными системами. Мы часто встречаем во время пентестов данный продукт и отмечаем, что большинство обнаруживаемых проблем безопасности можно увидеть в...

[Из песочницы] Интеграция ИС с ЕСИА посредством SAML

При выполнении очередного госзаказа наша команда столкнулась с проблемой интеграции сайта с ЕСИА. Инструкции по решению этой задачи в сети нет, кроме информации в официальных документах МинКомСвязи (примерно 300 страниц в трех регламентах). Также есть компании, которые оказывают платные услуги по...

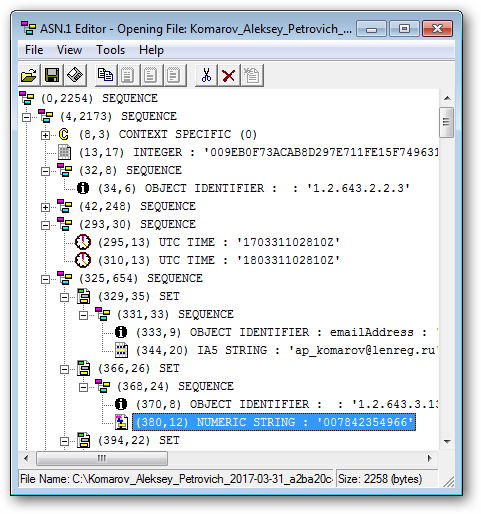

[Из песочницы] Разбираем квалифицированные сертификаты X.509 в поисках ИНН, СНИЛС и ОГРН

«Коллеги, нам необходимо вести реестр выданных квалифицированных сертификатов с возможностью поиска по ИНН, СНИЛС и ОГРН. Сколько дней нужно для создания парсера сертификатов и первого макета?» — с такого вопроса начальника началась очередная летучка. Поскольку написанием парсера было предложено...

[Из песочницы] Разбираем квалифицированные сертификаты X.509 в поисках ИНН, СНИЛС и ОГРН

«Коллеги, нам необходимо вести реестр выданных квалифицированных сертификатов с возможностью поиска по ИНН, СНИЛС и ОГРН. Сколько дней нужно для создания парсера сертификатов и первого макета?» — с такого вопроса начальника началась очередная летучка. Поскольку написанием парсера было предложено...

Security Week 14: Взлом банка с бразильским размахом, банкоматы кидают деньги в bitch, 54 часа Mirai

Знаете ли вы, друзья, что антивирусные аналитики любят больше всего на свете? Рассказывать друг другу страшные истории. Так вот для нашего ежегодного съезда аналитиков Фабио Ассолини и Дмитрий Бестужев заготовили настоящую крипоту. Можете себе представить старинный уважаемый банк с капитализацией в...

Security Week 14: Взлом банка с бразильским размахом, банкоматы кидают деньги в bitch, 54 часа Mirai

Знаете ли вы, друзья, что антивирусные аналитики любят больше всего на свете? Рассказывать друг другу страшные истории. Так вот для нашего ежегодного съезда аналитиков Фабио Ассолини и Дмитрий Бестужев заготовили настоящую крипоту. Можете себе представить старинный уважаемый банк с капитализацией в...