Как хакеры атакуют веб-приложения: боты и простые уязвимости

Общедоступные веб-приложения являются привлекательной мишенью для злоумышленников. Атаки на веб-приложения открывают перед ними широкие возможности: доступ к внутренним ресурсам компании, чувствительной информации, нарушение функционирования приложения или обход бизнес-логики – практически любая...

Hacksplaining — интерактивный курс по веб-уязвимостям

Hacksplaining представляет каталогизированный и наглядный онлайн-туториал по основным веб-уязвимостям. По каждой уязвимости представлено подробное описание, насколько часто встречается, как сложно ее эксплуатировать и уровень ее критичности. К каждой уязвимости приложено подробное описание, вектор...

Hacksplaining — интерактивный курс по веб-уязвимостям

Hacksplaining представляет каталогизированный и наглядный онлайн-туториал по основным веб-уязвимостям. По каждой уязвимости представлено подробное описание, насколько часто встречается, как сложно ее эксплуатировать и уровень ее критичности. К каждой уязвимости приложено подробное описание, вектор...

Как выбрать поставщика услуг информационной безопасности

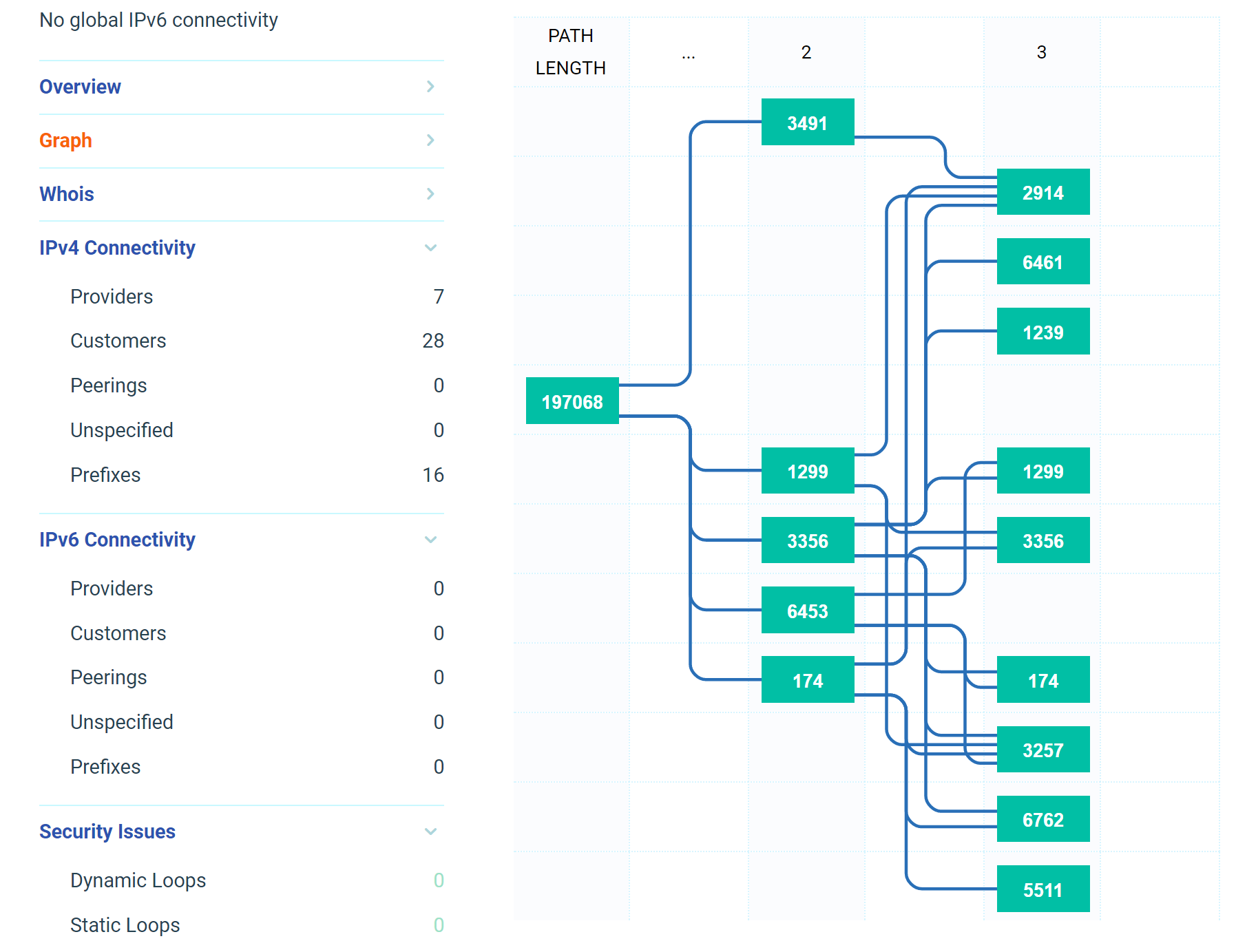

Что важно при выборе провайдера услуг по нейтрализации DDoS-атак и защиты сетевого периметра? «Ширина канала к серверу» — скажете вы. Ну, и добавите: «Защита от разных векторов атак». Возможно в вашем списке ещё есть активный сканер уязвимостей. Что там сложного? Многим кажется, что DDoS-mitigation...

Как выбрать поставщика услуг информационной безопасности

Что важно при выборе провайдера услуг по нейтрализации DDoS-атак и защиты сетевого периметра? «Ширина канала к серверу» — скажете вы. Ну, и добавите: «Защита от разных векторов атак». Возможно в вашем списке ещё есть активный сканер уязвимостей. Что там сложного? Многим кажется, что DDoS-mitigation...

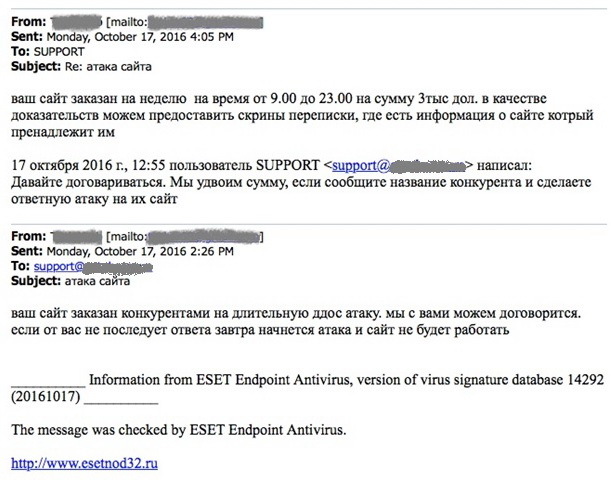

Как «заказывают» DDos-атаки: история из жизни

Ниже история о том, как на e-commerce платформу заказали DDos-атаку, исполнители решили больше «заработать» — известили жертву, запросили больше денег. После того как не договорились — началась атака, а потом “случайно” пришло еще одно письмо с предложением по “защите” от DDos-атак, подробнее...

Как «заказывают» DDos-атаки: история из жизни

Ниже история о том, как на e-commerce платформу заказали DDos-атаку, исполнители решили больше «заработать» — известили жертву, запросили больше денег. После того как не договорились — началась атака, а потом “случайно” пришло еще одно письмо с предложением по “защите” от DDos-атак, подробнее...

YUBITSEC CTF: Изучайте реверс или +925 очков рейтинга за несколько минут

Всем доброго времени суток. Только что подошел к концу очередной CTF от YubitSec, не смотря на сложности, которые возникли в самом начале из-за обильного DDoS'а всех сайтов с заданиями, битва была довольно жесткой. Задания всё ещё доступны по ссылке. Читать дальше →...

Обсуждаем «Операционные системы будущего для Интернета вещей»: приходите — будет интересно

В ближайшую среду, 26 апреля, в 19.00 в московском офисе «Лаборатории Касперского» пройдет очередная встреча Moscow IoT Community, которая в этот раз будет посвящена операционным системам для Интернета вещей. Обсудить с создателями KasperskyOS можно будет не только появление и место нашей...

«Криптография в блокчейнах»: о хеш-функциях, ключах и цифровых подписях

Криптография — это сердце блокчейна, которое обеспечивает работу системы. Архитектура блокчейна предполагает, что доверие между участниками сети базируется на принципах математики и экономики, то есть является формализованным. Криптография также гарантирует безопасность, причем основанную на...

Security Week 16: SWIFT под колпаком, в Magento снова дыра, подари Honeypot другу

Shadow Brokers явно завидуют славе Ассанжа. Раньше они с покерфейсом выкладывали несвежие архивы инструментов АНБ, которые и сами по себе давали основания для знатного хейта в адрес АНБ. Теперь же Shadow Brokers – это такой Wikileaks, только лучше: в этот раз они слили не только эксплойты, но и...

Security Week 16: SWIFT под колпаком, в Magento снова дыра, подари Honeypot другу

Shadow Brokers явно завидуют славе Ассанжа. Раньше они с покерфейсом выкладывали несвежие архивы инструментов АНБ, которые и сами по себе давали основания для знатного хейта в адрес АНБ. Теперь же Shadow Brokers – это такой Wikileaks, только лучше: в этот раз они слили не только эксплойты, но и...

Дамп ShadowBrokers: разбираемся в содержимом директории «swift»

Всем привет! В пятницу 14 апреля рано утром в публичном доступе появился новый дамп инструментов и документов Агенства Национальной Безопасности США, украденных APT-группировкой TheShadowBrokers. В данной статье мы попытаемся разобраться, что же содержится в папке swift дампа. Осторожно, под катом...

Дамп ShadowBrokers: разбираемся в содержимом директории «swift»

Всем привет! В пятницу 14 апреля рано утром в публичном доступе появился новый дамп инструментов и документов Агенства Национальной Безопасности США, украденных APT-группировкой TheShadowBrokers. В данной статье мы попытаемся разобраться, что же содержится в папке swift дампа. Осторожно, под катом...

В 25 устройствах Linksys Smart Wi-Fi обнаружены критичные уязвимости

Список устройств Linksys Smart Wi-Fi с обнаруженными уязвимостями: WRT1200AC, WRT1900AC, WRT1900ACS, WRT3200ACM, EA2700, EA2750, EA3500, EA4500 v3, EA6100, EA6200, EA6300, EA6350 v2, EA6350 v3, EA6400, EA6500, EA6700, EA6900, EA7300, EA7400, EA7500, EA8300, EA8500, EA9200, EA9400, EA9500...

В 25 устройствах Linksys Smart Wi-Fi обнаружены критичные уязвимости

Список устройств Linksys Smart Wi-Fi с обнаруженными уязвимостями: WRT1200AC, WRT1900AC, WRT1900ACS, WRT3200ACM, EA2700, EA2750, EA3500, EA4500 v3, EA6100, EA6200, EA6300, EA6350 v2, EA6350 v3, EA6400, EA6500, EA6700, EA6900, EA7300, EA7400, EA7500, EA8300, EA8500, EA9200, EA9400, EA9500...

Атаки на сетевое оборудование с Kali linux

В данной статье мы рассмотрим актуальные атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их проведения. Читать дальше →...

Атаки на сетевое оборудование с Kali linux

В данной статье мы рассмотрим актуальные атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их проведения. Читать дальше →...