Уязвимости нулевого дня в Wordpress и Vanilla Forums позволяют удаленно взламывать сайты

Изображение: Andrew Abogado, CC BY 2.0 Исследователь информационной безопасности Давид Голунски (Dawid Golunski) опубликовал данные о критических уязвимостях в WordPress — они позволяют осуществлять удаленное выполнение shell-команд и сброс пароля администратора через подмену заголовка Host. Кроме...

Уязвимости нулевого дня в Wordpress и Vanilla Forums позволяют удаленно взламывать сайты

Изображение: Andrew Abogado, CC BY 2.0 Исследователь информационной безопасности Давид Голунски (Dawid Golunski) опубликовал данные о критических уязвимостях в WordPress — они позволяют осуществлять удаленное выполнение shell-команд и сброс пароля администратора через подмену заголовка Host. Кроме...

Burp Suite: швейцарский армейский нож для тестирования веб-приложений

Burp Suite – это платформа для проведения аудита безопасности веб-приложений. Содержит инструменты для составления карты веб-приложения, поиска файлов и папок, модификации запросов, фаззинга, подбора паролей и многое другое. Также существует магазин дополнений BApp store, содержащий дополнительные...

Burp Suite: швейцарский армейский нож для тестирования веб-приложений

Burp Suite – это платформа для проведения аудита безопасности веб-приложений. Содержит инструменты для составления карты веб-приложения, поиска файлов и папок, модификации запросов, фаззинга, подбора паролей и многое другое. Также существует магазин дополнений BApp store, содержащий дополнительные...

Исследователи научились атаковать промышленных роботов. Тысячи из них доступны из сети

Эксперты компании Trend Micro опубликовали отчет, согласно которому в настоящий момент во всем мире около 83 000 промышленных роботов доступны из интернета, при этом механизмы аутентификации отсутствуют у 5 тысяч из них. Исследователи обнаружили в роботах 65 уязвимостей, в том числе позволяющие...

Исследователи научились атаковать промышленных роботов. Тысячи из них доступны из сети

Эксперты компании Trend Micro опубликовали отчет, согласно которому в настоящий момент во всем мире около 83 000 промышленных роботов доступны из интернета, при этом механизмы аутентификации отсутствуют у 5 тысяч из них. Исследователи обнаружили в роботах 65 уязвимостей, в том числе позволяющие...

В Германии хакеры похитили деньги с банковских счетов пользователей с помощью уязвимости SS7

Изображение: Michael Coghlan, CC Как сообщает издание Süddeutsche Zeitung, злоумышленники организовали атаку на абонентов немецкого сотового оператора O2-Telefonica, в результате которого с банковским счетов ряда пользователей были похищены деньги. В ходе атаки хакерам удалось перехватывать...

В Германии хакеры похитили деньги с банковских счетов пользователей с помощью уязвимости SS7

Изображение: Michael Coghlan, CC Как сообщает издание Süddeutsche Zeitung, злоумышленники организовали атаку на абонентов немецкого сотового оператора O2-Telefonica, в результате которого с банковским счетов ряда пользователей были похищены деньги. В ходе атаки хакерам удалось перехватывать...

[Из песочницы] CVE-2017-5689 — уязвимость Intel AMT в подробностях

В начале 2017-го года Максим Малютин (Maksim Malyutin) из компании Embedi обнаружил уязвимость в Intel AMT, которая была официально оглашена Intel первого мая и получила номер CVE-2017-5689 (INTEL-SA-00075 в кодификации Intel). Уязвимости был присвоен тип «повышение прав» (Elevation of Privilege) и...

[Из песочницы] CVE-2017-5689 — уязвимость Intel AMT в подробностях

В начале 2017-го года Максим Малютин (Maksim Malyutin) из компании Embedi обнаружил уязвимость в Intel AMT, которая была официально оглашена Intel первого мая и получила номер CVE-2017-5689 (INTEL-SA-00075 в кодификации Intel). Уязвимости был присвоен тип «повышение прав» (Elevation of Privilege) и...

Функциональная безопасность, часть 7 из 7. Методы обеспечения информационной и функциональной безопасности

источник В завершение серии публикаций по функциональной безопасности, в сегодняшней статье мы рассмотрим, какие организационные и технические методы применяются для обеспечения функциональной безопасности. Большинство методов может применяться, в том числе, и для обеспечения информационной...

Security Week 18: Дыра во всех системах с Intel Core, Apple отобрала сертификат у троянца, рансомварь заполонила планету

То, о чем так долго говорили большевики безопасники, свершилось. Свершилось почти десять лет назад, а сейчас об этом стало широко известно: в микропрограмме Intel Management Engine обнаружилась уязвимость. В оповещении от Intel указаны версии от 6.0 до 11.6, а, это, на минуточку, все версии,...

Security Week 18: Дыра во всех системах с Intel Core, Apple отобрала сертификат у троянца, рансомварь заполонила планету

То, о чем так долго говорили большевики безопасники, свершилось. Свершилось почти десять лет назад, а сейчас об этом стало широко известно: в микропрограмме Intel Management Engine обнаружилась уязвимость. В оповещении от Intel указаны версии от 6.0 до 11.6, а, это, на минуточку, все версии,...

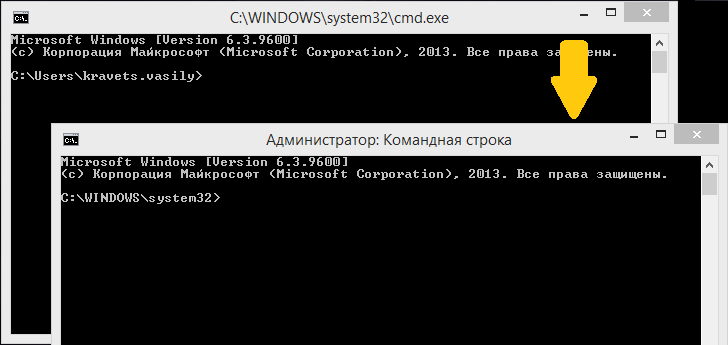

UAC Bypass или история о трех эскалациях

На работе я исследую безопасность ОС или программ. Ниже я расскажу об одном из таких исследований, результатом которого стал полнофункциональный эксплоит типа UAC bypass (да-да, с source-code и гифками). Ах, да, в Майкрософт сообщили, они сделали вид, что им не интересно. Алярм! Под катом около 4...

UAC Bypass или история о трех эскалациях

На работе я исследую безопасность ОС или программ. Ниже я расскажу об одном из таких исследований, результатом которого стал полнофункциональный эксплоит типа UAC bypass (да-да, с source-code и гифками). Ах, да, в Майкрософт сообщили, они сделали вид, что им не интересно. Алярм! Под катом около 4...

Pentestit Security Conference 2017: доклады

Коллеги и друзья! 15 июля 2017 в Орле состоится Pentestit Security Conference — конференция, посвященная практической информационной безопасности: тестирование на проникновение современных сетей и систем, выявление уязвимостей телекоммуникационного оборудования, обход современных защитных средств,...

Pentestit Security Conference 2017: доклады

Коллеги и друзья! 15 июля 2017 в Орле состоится Pentestit Security Conference — конференция, посвященная практической информационной безопасности: тестирование на проникновение современных сетей и систем, выявление уязвимостей телекоммуникационного оборудования, обход современных защитных средств,...

Проверяем код динамического анализатора Valgrind с помощью статического анализатора

Сразу скажу, что статья пишется вовсе не для того, чтобы показать, что статический анализ работает лучше, чем динамический. Такое утверждение будет неверным, так же, как и обратное. Инструменты статического и динамического анализа дополняют друг друга, а не конкурируют между собой. У тех, и у тех...