PHDays VII: как новые правила «Противостояния» повлияют на расстановку сил

Скоро состоится очередной Positive Hack Days, в рамках которого традиционно пройдет «Противостояние» – многочасовая кибербитва между Защитниками и Атакующими и, пожалуй, самая напряженная часть всего мероприятия. Мы участвовали в «Противостоянии» в прошлом году. Было тяжело, но, без сомнения, очень...

[Из песочницы] Краткое введение в безопасность приложений

Перевод статьи Scott Arciszewski «A Gentle Introduction to Application Security». У меня есть печальные новости для программистов, читающих эту заметку. Но, как вы знаете, нет худа без добра. Новость первая: если вы являетесь веб-разработчиком или только размышляете о том, чтобы начать изучать...

[Из песочницы] Краткое введение в безопасность приложений

Перевод статьи Scott Arciszewski «A Gentle Introduction to Application Security». У меня есть печальные новости для программистов, читающих эту заметку. Но, как вы знаете, нет худа без добра. Новость первая: если вы являетесь веб-разработчиком или только размышляете о том, чтобы начать изучать...

Разбираем уязвимость CVE-2017-0263 для повышения привилегий в Windows

Май оказался богат на интересные уязвимости в популярной операционной системе. На днях злоумышленники массово заражали компьютеры вирусом-вымогателем WannaCry, эксплуатируя недостаток безопасности в протоколе SMB и инструмент, известный как Eternalblue. Чуть ранее, 9 мая, компания Microsoft...

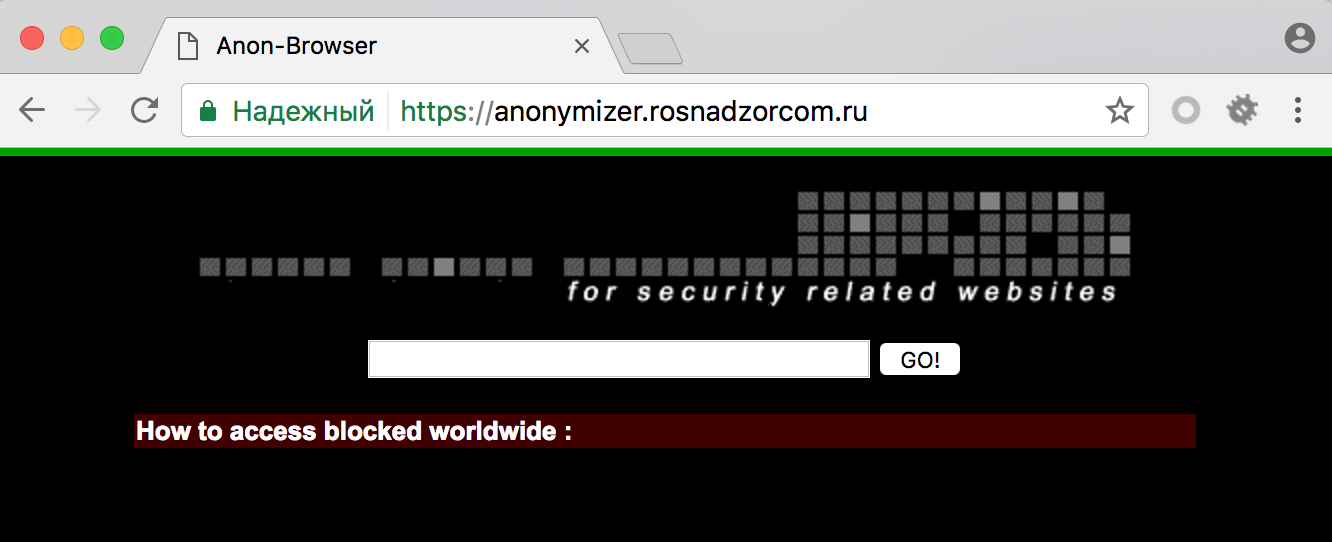

[Из песочницы] [PHDays HackQuest 2017] Anonymizer: SSRF или чем может быть опасен curl

Разбор задания Anonymizer (пока еще доступно тут) с PHDays HackQuest 2017. Читать дальше →...

[Из песочницы] [PHDays HackQuest 2017] Anonymizer: SSRF или чем может быть опасен curl

Разбор задания Anonymizer (пока еще доступно тут) с PHDays HackQuest 2017. Читать дальше →...

PDUG-секция на PHDays VII: как разрабатывать приложения, которые не взломают хакеры

PHDays VII стремительно приближается, и мы спешим сообщить, что на площадке форума снова соберется Positive Development User Group — открытое сообщество безопасной разработки. В прошлом году под эгидой PDUG прошел отдельный семинар (подробности в отчете VladimirKochetkov), а в этом мы запланировали...

PDUG-секция на PHDays VII: как разрабатывать приложения, которые не взломают хакеры

PHDays VII стремительно приближается, и мы спешим сообщить, что на площадке форума снова соберется Positive Development User Group — открытое сообщество безопасной разработки. В прошлом году под эгидой PDUG прошел отдельный семинар (подробности в отчете VladimirKochetkov), а в этом мы запланировали...

На страх параноикам: куда нас привела разработка системы аналитики для борьбы с промшпионажем

У одного из наших заказчиков появился довольно интересный запрос, связанный с работой контрразведки на предприятии. Цель — чтобы более чем дорогую (в том числе для государства) информацию не выносили наружу. Идея реализации — сбор всех возможных открытых данных о сотрудниках и выявление среди них...

На страх параноикам: куда нас привела разработка системы аналитики для борьбы с промшпионажем

У одного из наших заказчиков появился довольно интересный запрос, связанный с работой контрразведки на предприятии. Цель — чтобы более чем дорогую (в том числе для государства) информацию не выносили наружу. Идея реализации — сбор всех возможных открытых данных о сотрудниках и выявление среди них...

Биометрические технологии в финтехе и банкинге

В нашем предыдущем посте мы писали о биометрии в общих чертах, о том, на каком уровне развития она сейчас находится, о нашей платформе Id-Me. Наиболее очевидными и перспективными отраслями для применения биометрических технологий являются банковская сфера и финтех. Сегодня мы опишем существующие...

Биометрические технологии в финтехе и банкинге

В нашем предыдущем посте мы писали о биометрии в общих чертах, о том, на каком уровне развития она сейчас находится, о нашей платформе Id-Me. Наиболее очевидными и перспективными отраслями для применения биометрических технологий являются банковская сфера и финтех. Сегодня мы опишем существующие...

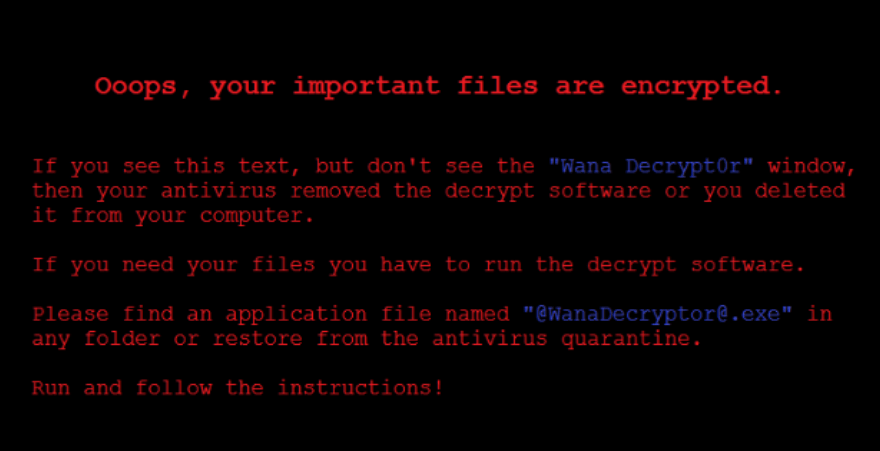

Как защищаться от атаки вируса-шифровальщика «WannaCry»

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от...

Как защищаться от атаки вируса-шифровальщика «WannaCry»

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от...

Анализ шифровальщика Wana Decrypt0r 2.0

Специалисты компаний T&T Security и Pentestit произвели анализ шифровальщика Wana Decrypt0r 2.0 для выявления функционала, анализа поведения и способов распространения вредоноса. Читать дальше →...

Анализ шифровальщика Wana Decrypt0r 2.0

Специалисты компаний T&T Security и Pentestit произвели анализ шифровальщика Wana Decrypt0r 2.0 для выявления функционала, анализа поведения и способов распространения вредоноса. Читать дальше →...

PHDays HackQuest 2017: RanSomWare — небольшой криптор на GO

Всем доброго времени суток, только что подошел к концу двухнедельный HackQuest от PHDays. Не смотря на преобладание заданий связанных с WEB, организаторы не оставили без внимания и задания связанные с реверсом. Решение одного из таких заданий (erawmosnar), я бы хотел сегодня рассмотреть. К тому же...

[Из песочницы] Познакомимся с WannaCry поближе

Атака программы-вымогателя нанесла ущерб многим компаниям и организациям по всему мире, включая испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx. Вредоносная программа, относящаяся к классу криптовымогателей, стала известна как...