«Чернобыль». 23 года эпидемии Win.CIH

Утром 26 апреля 1999 года, ровно 23 года назад, многих пользователей персональных компьютеров под управлением Windows 9х/МЕ поджидал неприятный сюрприз: данные на жестких дисках их персоналок оказались уничтожены, а в отдельных случаях машина отказывалась работать из-за повреждения BIOS. Эта...

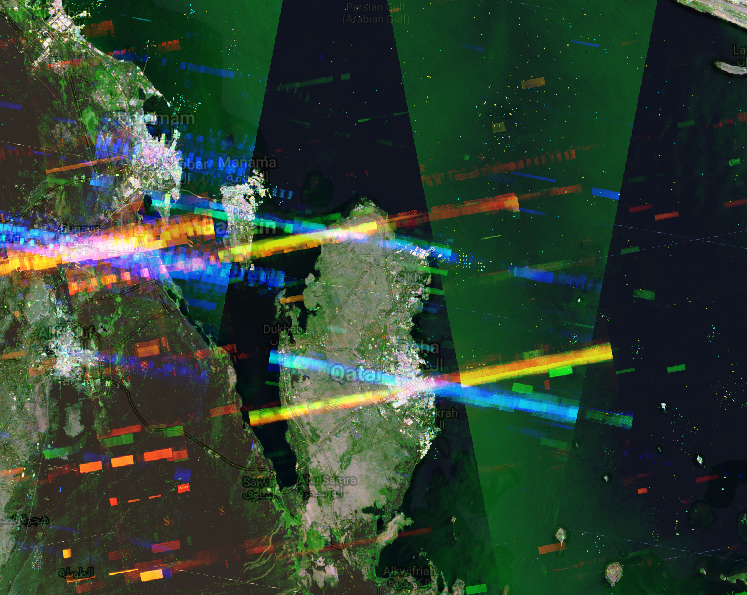

Radar Interference Tracker — инструмент OSINT для обнаружения действующих радаров

Полосы сильных радиопомех в Катаре на спутниковых снимках. Radar Interference Tracker (RIT) — это open source инструмент, созданный Олли Баллинджером, который позволяет любому человеку искать и потенциально обнаруживать активные военные радарные системы в любой точке Земли. (Github) Пара спутников...

[Перевод] Атака Ферма на RSA

В 1643 году Пьер де Ферма предложил метод факторизации. Этот метод позволяет эффективно раскладывать целые числа на простые множители. Алгоритм шифрования и подписи RSA основывается на том, что факторизация — это задача с высокой сложностью. Открытый ключ RSA содержит составное число (обычно...

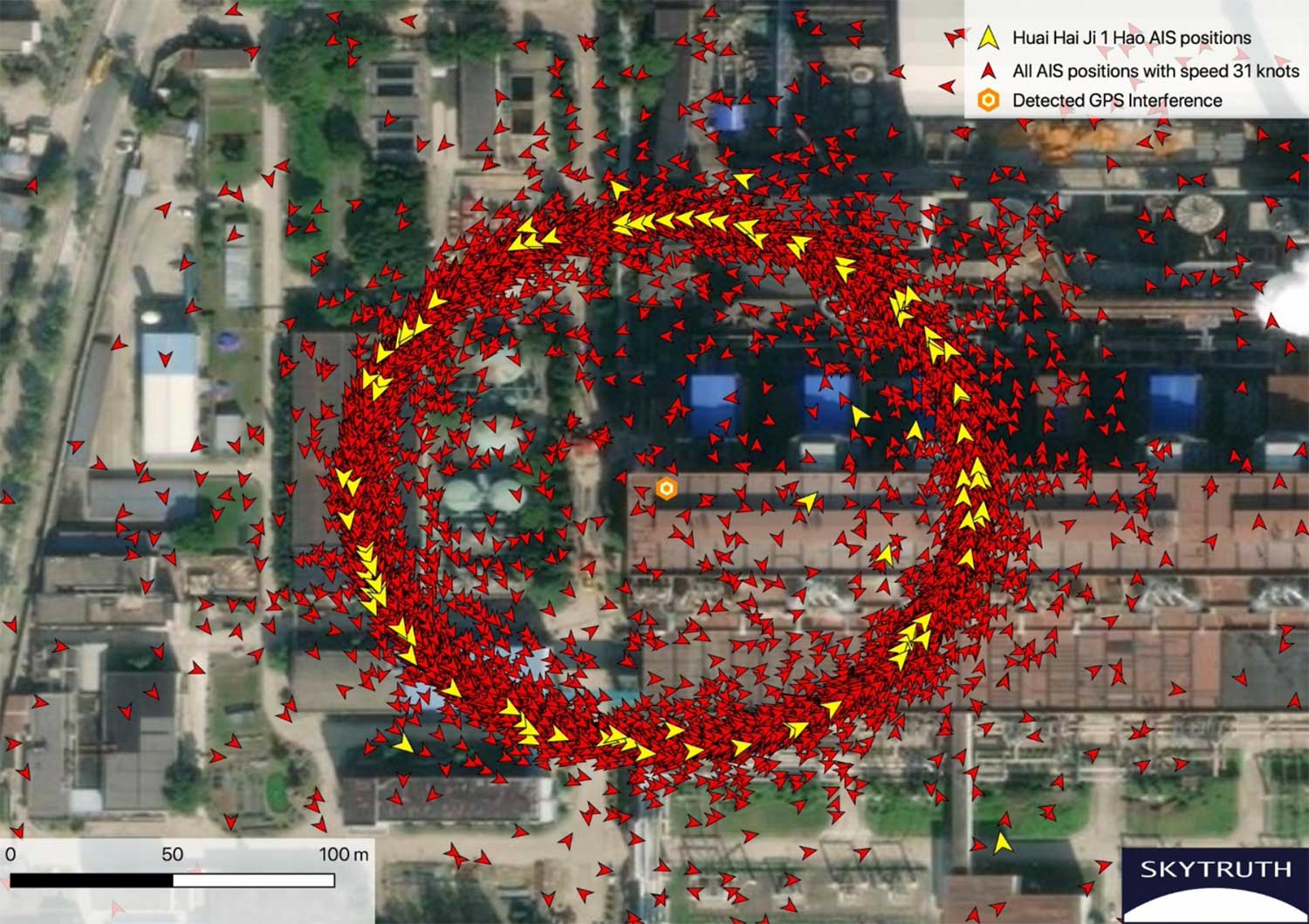

Громкие и забавные случаи GPS-спуфинга с 2013 по 2022

Спуфинг используется для чтобы замести следы о поставках санкционной иранской нефти. Спутниковые системы навигации (ГНСС) предоставляют пространственные координаты и точное время. Подделку координат довольно просто увидеть глазами, а вот подделку временного сигнала обнаружить непросто, если у вас...

[Перевод] Как сервис Repl.it (W18) хакнул хакеров

Во время месячной атаки у нас были деньки передышки и мы умудрились сгонять на стартап-тусу от BloombergBeta. Хороший способ выпустить пар перед предстоящими бессонными ночами. (Repl.it — сервис, который позволяет писать код на большинстве языков прямо в браузере, без установки дополнительного IDE)...

Манифест информационной безопасности

Когда в какой-либо индустрии происходит технологический скачок, мы быстро к этому привыкаем и уже с удивлением и легким ужасом вспоминаем “как оно было раньше”. Рынки развиваются в сторону максимального упрощения бизнес-процессов и автоматизации. Еще буквально 10-15 лет назад рутинные действия,...

Сценарии спуфинговых атак на спутниковые системы навигации

Интерактивная карта инцидентов ГНСС-спуфинга. Была раньше здесь, теперь ее нет. 96% специалистов по cybersec игнорируют проблему спуфинга; в 2012 году стоимость атаки была $100 000, в 2022 — всего $500; в 2018 году в продажу поступил GPS Spoofer за $5; по роликам на youtube (или гайдам с github)...

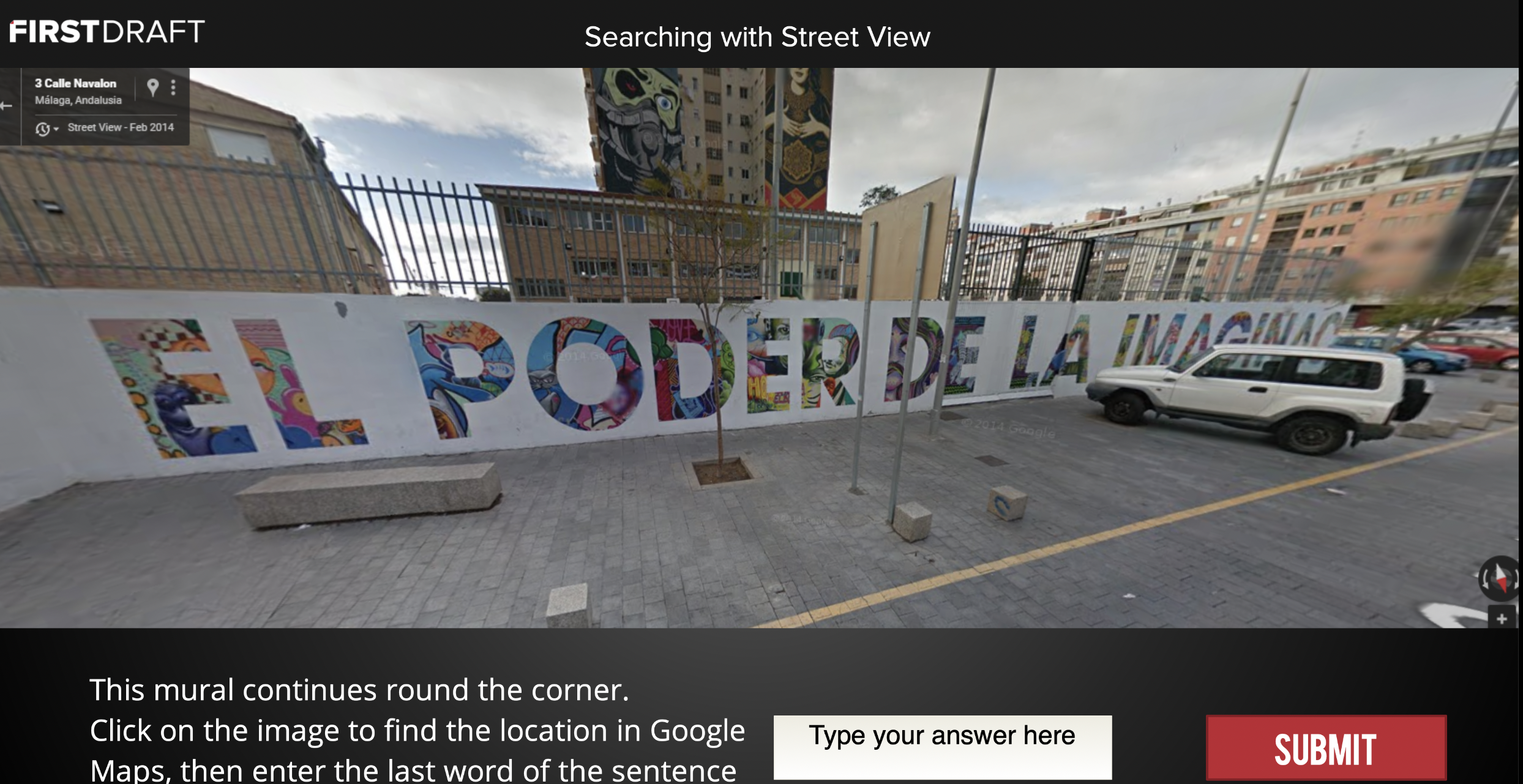

Конкурсы и задачи по OSINT и геолокации

Лучший способ прокачаться в OSINT — это практика. А если эта практика еще и с игровыми механиками, с мировым комьюнити и с фаном, то мотивация повышать свое мастерство возрастает невероятно. Предлагаем вашему вниманию подборку самых топовых и самых интересных челленджей и квизов по всем...

[Перевод] Поиск автора вредоносного ПО с помощью реверс-инжиниринга

Контекст: я занимаюсь администрированием небольшого Discord-сервера по разработке. И недавно один из пользователей сообщил, что кто-то пытался заставить его загрузить Exe-файл. Первое, что стоило узнать, это открывал ли пользователь этот, как оказалось, вредоносный файл. И, к сожалению, он его...

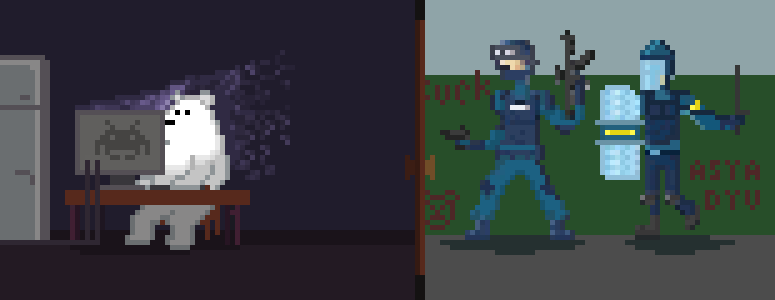

Играйте в хакера безопасно: 20+ игр, чтобы почувствовать себя хацкером и не призвать ФСБ

Пока кто-то играл в «REvil», кто-то играл в безобидные «симуляторы хакерства». Хакер — очень популярный сеттинг в играх. Во многих играх, к примеру, Watch Dogs 2, System Shock 2, Deus Ex: Human Revolution, Cyberpunk 2077, есть тематика хакерства. Но эти игры дают искаженное представление: кто...

Keylime — ключ от облака

Если ваша организация управляет сотнями или тысячами (а может сотнями тысяч) серверов, как убедиться, что они не взломаны? Вы можете использовать традиционную программную систему обнаружения вторжений (Intrusion Detection System, IDS), но она по-прежнему уязвима для сложных программных атак. Что...

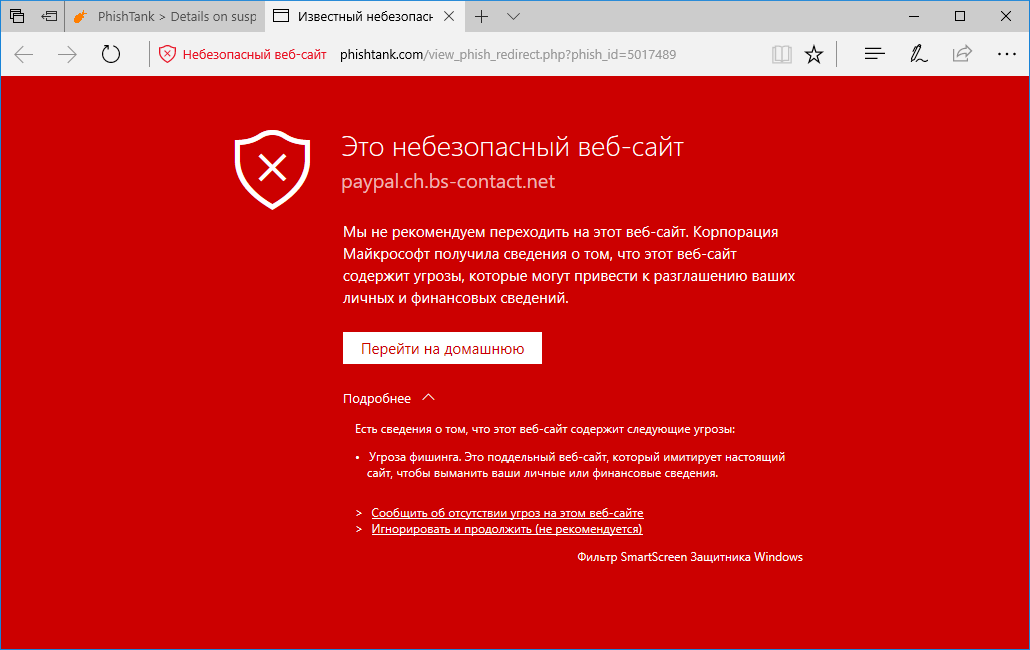

Лечение сайта клиента в трех примерах

Каждый день тысячи сайтов заражаются вирусами, троянами и другим вредоносным ПО. Уже неоднократно говорилось (тут и тут, к примеру) об источниках и способах заражения сайтов, а также их уязвимостях. В Интернете можно найти статьи и гайды о самостоятельном поиске вируса на сайте и его последующим...

Анализ теней: 5 примеров использования SunCalc для OSINT расследований

SunCalc — это инструмент, который помогает толковым людям по теням на фотографии или видео вычислить местоположение. SunCalc создан из готовых элементов с минимальным программированием. Выглядит как гугл-карты на стероидах. На сайте вы задаете точку на карте и в результате видите круг виртуального...

«Тысячи друзей Ким Чен Ына». Как северокорейские хакеры грабили банк

В декабре 2021 года исполнилось 10 лет как Ким Чен Ын занимает пост верховного лидера Северной Кореи. За это время он не только сохранил и укрепил идеологию своих отца и деда, но и сформулировал армию государственных хакеров, чьи киберпреступления финансируют его программу создания ядерного оружия...

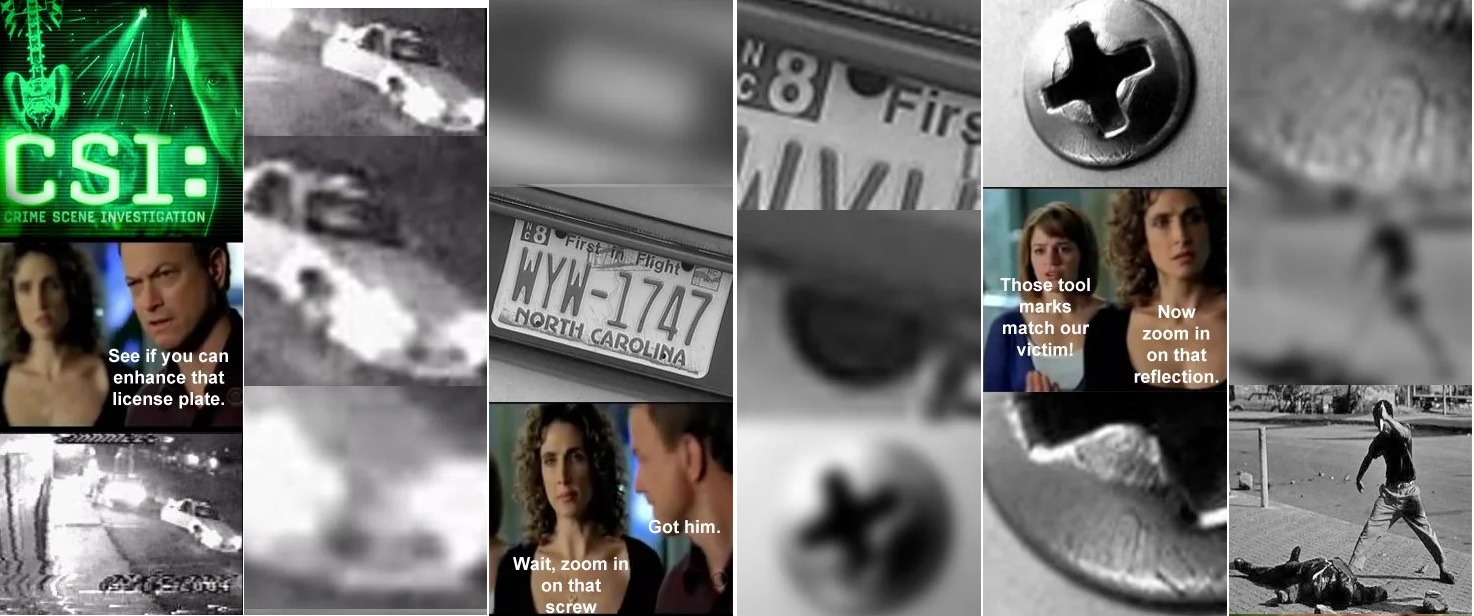

Инструменты OSINT: изображения и видео

OSINT, Open-source intelligence — разведка по открытым источникам включает в себя поиск, выбор и сбор разведывательной информации из общедоступных источников, а также её анализ. Предлагаем вашему вниманию подборку инструментов для анализа изображений и видео. Теперь вы будете 100 раз задумываться,...

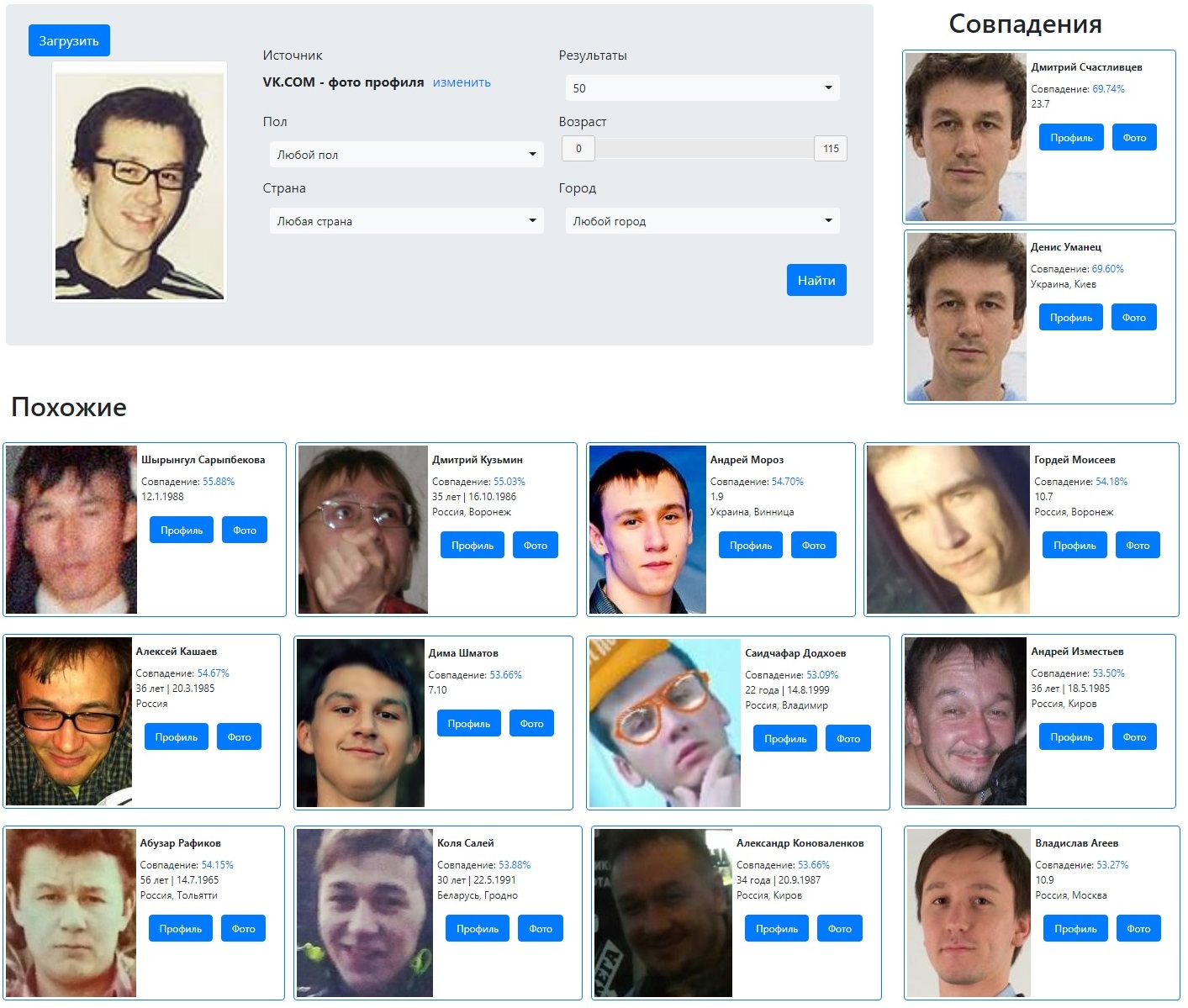

Инструменты OSINT: Социальные сети

Privacy — это когда все знают кто ты, но не знают конкретно ты сейчас делаешь. Anonymity — это когда никто не знает кто ты, но видят твои действия. В последнее время возрастает мощь инструментов для разведки на основе открытых данных, особенно на основе тех данных, которыми люди (опрометчиво)...

React: пример использования Auth0 для разработки сервиса аутентификации/авторизации

Привет, друзья! В этой статье я покажу вам, как создать полноценный сервис для аутентификации и авторизации (далее — просто сервис) с помощью Auth0. Auth0 — это платформа, предоставляющая готовые решения для разработки сервисов любого уровня сложности. Auth0 поддерживается командой, стоящей за...

Почему так легко захватить вашу сеть изнутри?

Внутреннее тестирование на проникновение, одна из самых сложных и при этом впечатляющих услуг на рынке. Впечатляющих в первую очередь для руководства, ведь за несколько дней, а иногда и часов, пентестер выкладывает перед ним на стол пароли к учетным записям в базах данных 1с, SAP, CRM, Jira, пароль...

Далее