Check Point Gaia R80.40. Что будет нового?

Приближается очередной релиз операционной системы Gaia R80.40. Несколько недель назад стартовала программа Early Access, по которой можно получить доступ для тестирования дистрибутива. Мы, как обычно публикуем информацию о том, что будет нового, а также выделим моменты, которые наиболее интересны с...

Сетевой мониторинг и выявления аномальной сетевой активности с помощью решений Flowmon Networks

В последнее время в Интернете можно найти огромное кол-во материалов по теме анализа трафика на периметре сети. При этом все почему-то совершенно забыли об анализе локального трафика, который является не менее важным. Данная статья как раз и посещена этой теме. На примере Flowmon Networks мы...

StealthWatch: развертывание и настройка. Часть 2

Здравствуйте, коллеги! Определившись с минимальными требованиями для развертывания StealthWatch в прошлой части, мы можем начать развертывание продукта. 1. Способы развертывания StealthWatch Существует несколько способов «потрогать» StealthWatch: dcloud – облачный сервис лабораторных работ; Cloud...

Подборка полезных вебинаров про продуктам Check Point от RRC

Ниже представлена небольшая подборка полезных вебинаров по Check Point от компании RRC. Спикер — Захаренко Дмитрий (менеджер по продуктам RRC Security). Добавляйте в закладки! Так же прилагаем ссылку на большую подборку дополнительных материалов — Подборка полезных материалов от TS Solution. Читать...

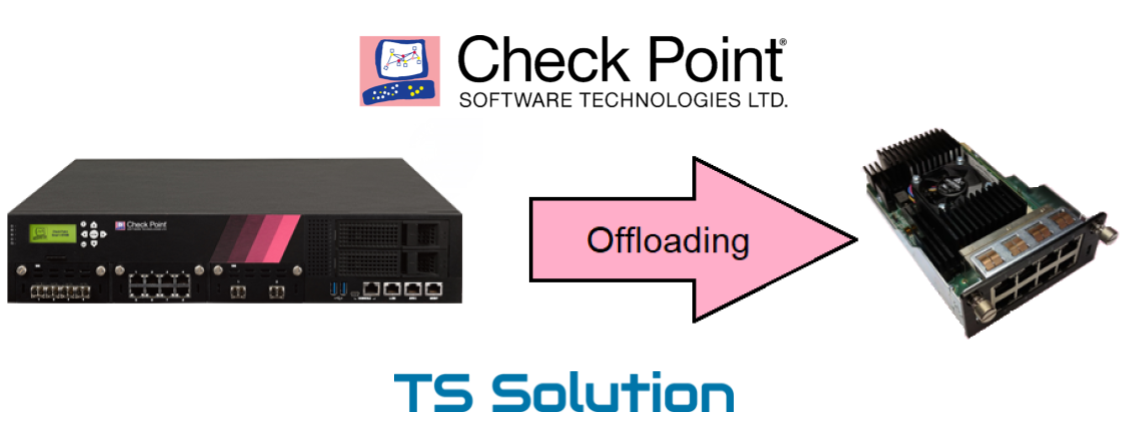

Check Point Falcon Acceleration Cards — ускоряем обработку трафика

Относительно недавно мы публиковали статью про Check Point Maestro, новую масштабируемую платформу, которая позволяет практически линейно наращивать “мощность” шлюзов Check Point. Однако это не единственная технология увеличения производительности. Еще в 2018 году были анонсированы новые карты...

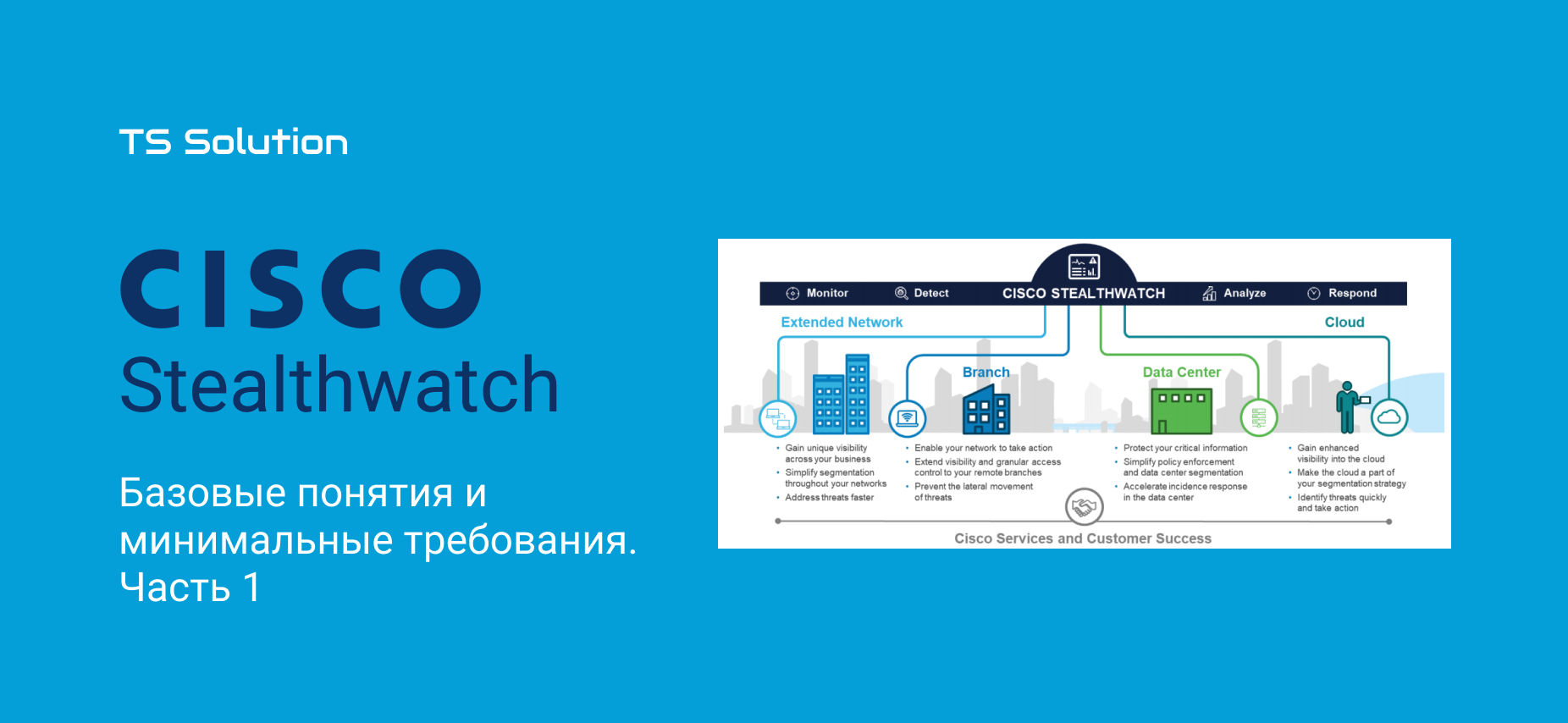

StealthWatch базовые понятия и минимальные требования. Часть 1

Данная статья посвящена довольно новому продукту мониторинга сети Cisco StealthWatch. Основываясь на данных телеметрии вашей инфраструктуры, StealthWatch может выявлять самые разные кибератаки, включая: -APTs -DDoS -атаки нулевого дня -наличие ботов в сети -кража данных (data leakage) -аномальное...

Max Patrol 8. Обзор инструмента для управления уязвимостями

Рано или поздно, в любой компании, которая задумывается об информационной безопасности, возникает вопрос: «Как своевременно обнаружить уязвимость в защищаемой системе, тем самым предотвратив возможные атаки с её использованием?» Согласитесь, отслеживать в ручном режиме, какие уязвимости появляются...

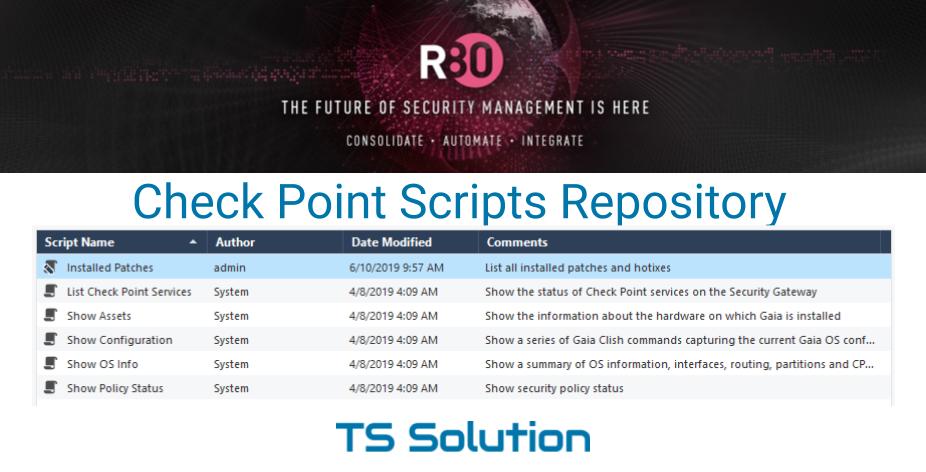

Check Point Scripts — выполняем скрипты прямо из Smart Console

Ранее мы уже писали, что все настройки Check Point можно разбить на две группы: Системные настройки и Настройки безопасности. Системными настройками мы можем управлять через WebUI, либо через CLI, либо через Gaia REST API (начиная с в 80.10). Настройки безопасности в основном правятся через...

13. Check Point Getting Started R80.20. Licensing

Приветствую, друзья! И мы наконец-то добрались до последнего, заключительного урока Check Point Getting Started. Сегодня мы поговорим об очень важной теме — Лицензирование. Спешу предупредить, что данный урок не является исчерпывающим руководством по выбору оборудования или лицензий. Это лишь...

12. Check Point Getting Started R80.20. Logs & Reports

Добро пожаловать на 12-й урок. Сегодня мы поговорим о еще одной весьма важной теме, а именно о работе с логами и отчетами. Порой данная функциональность оказывается чуть ли не решающей при выборе средства защиты. Очень уж любят «безопасники» удобную систему отчетности и функциональный поиск по...

11. Check Point Getting Started R80.20. Threat Prevention Policy

Добро пожаловать на 11 урок! Если помните, то еще в 7 уроке мы упомянули, что у Check Point существует три типа Security Policy. Это: Access Control; Threat Prevention; Desktop Security. Мы уже рассмотрели большинство блейдов из политики Access Control, главная задача которых — контроль трафика или...

10. Check Point Getting Started R80.20. Identity Awareness

Добро пожаловать на юбилейный — 10-й урок. И сегодня мы поговорим о еще одном блейде Check Point — Identity Awareness. Еще в самом начале, при описании NGFW, мы определили, что для него обязательна возможность регулирования доступа на основе учетных записей, а не IP-адресов. Связано это в первую...

9. Check Point Getting Started R80.20. Application Control & URL Filtering

Добро пожаловать на 9-й урок! После небольшого перерыва на майские праздники мы продолжаем наши публикации. Сегодня мы обсудим не менее интересную тему, а именно — Application Control и URL Filtering. То, ради чего иногда Check Point и покупают. Нужно заблокировать Telegram, TeamViewer или Tor? Для...

8. Check Point Getting Started R80.20. NAT

Добро пожаловать на 8-й урок. Урок очень важный, т.к. по его завершению вы уже сможете настроить выход в интернет для ваших пользователей! Надо признать, что многие на этом настройку и заканчивают :) Но мы не из их числа! И у нас еще много интересного впереди. А теперь к теме нашего урока. Как вы...

7. Check Point Getting Started R80.20. Access Control

Добро пожаловать на 7-й урок, где мы уже начнем работу с политиками безопасности. Сегодня мы первый раз установим политику на наш шлюз, т.е. наконец сделаем «install policy». После этого через шлюз уже сможет ходить трафик! Вообще, политики, с точки зрения Check Point, довольно обширное понятие....

6. Check Point Getting Started R80.20. Начало работы в SmartConsole

Добро пожаловать на 6-й урок. Сегодня мы наконец поработаем со знаменитым графическим интерфейсом Check Point. То, за что большинство любят Check Point, а некоторые — ненавидят. Если помните прошлый урок, то там я сказал, что настройками безопасности можно управлять либо через SmartConsole, либо...

5. Check Point Getting Started R80.20. Gaia & CLI

Добро пожаловать на 5-ый урок! В прошлый раз мы завершили установку и инициализацию менеджмент сервера, а также шлюза. Поэтому сегодня мы немного «поковыряемся» в их внутренностях, а точнее в настройках операционки Gaia. Настройки Gaia можно разделить на две большие категории: Системные настройки...

4. Check Point Getting Started R80.20. Установка и инициализация

Добро пожаловать на 4-й урок. Сегодня, мы наконец-то “пощупаем” Check Point. Естественно виртуально. В ходе урока мы выполним следующие дейсвтия: Создадим виртуальные машины; Выполним установку сервера управления (SMS) и шлюза безопасности (SG); Ознакомимся с процессом разметки диска; Выполним...