Security Week 31: кража данных при помощи паяльника

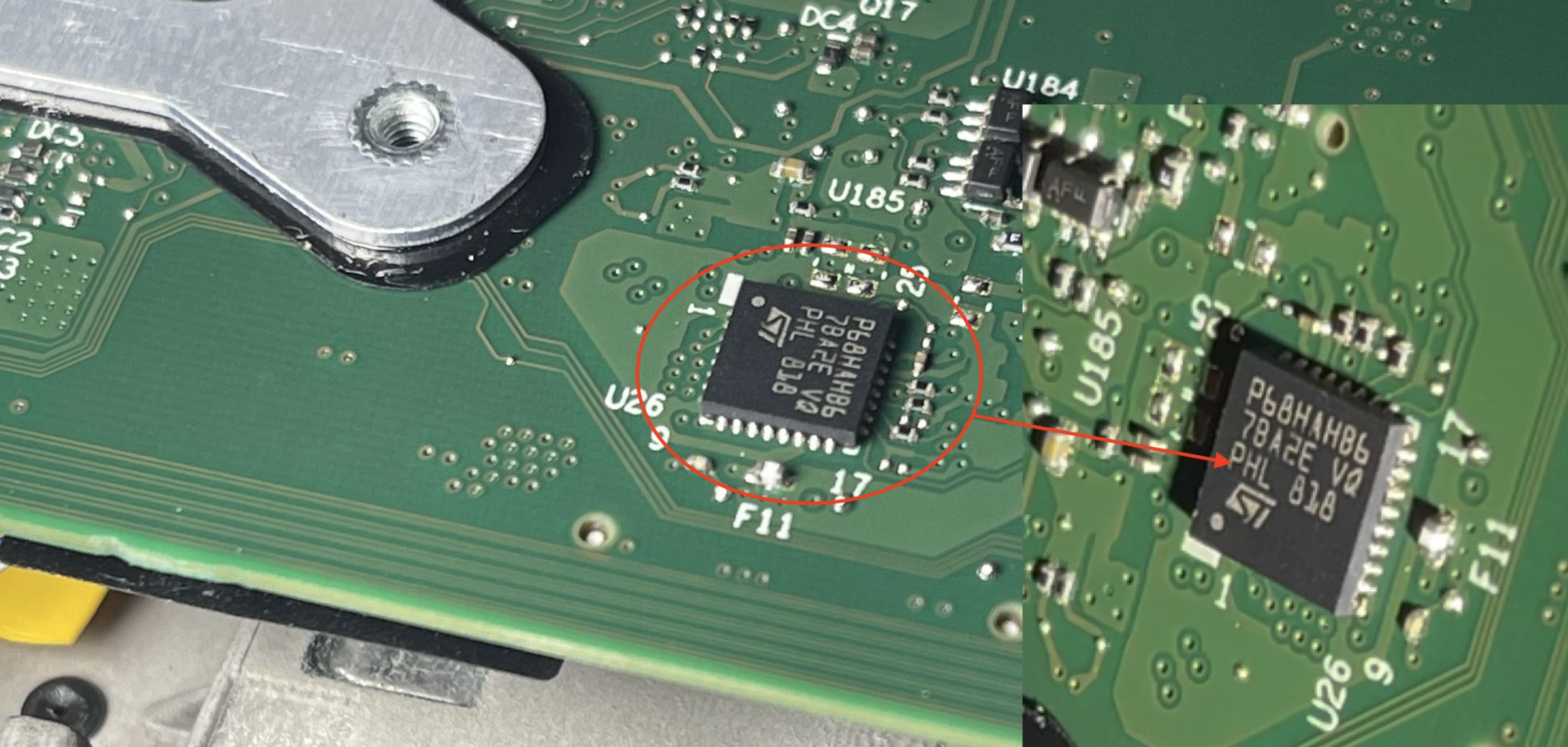

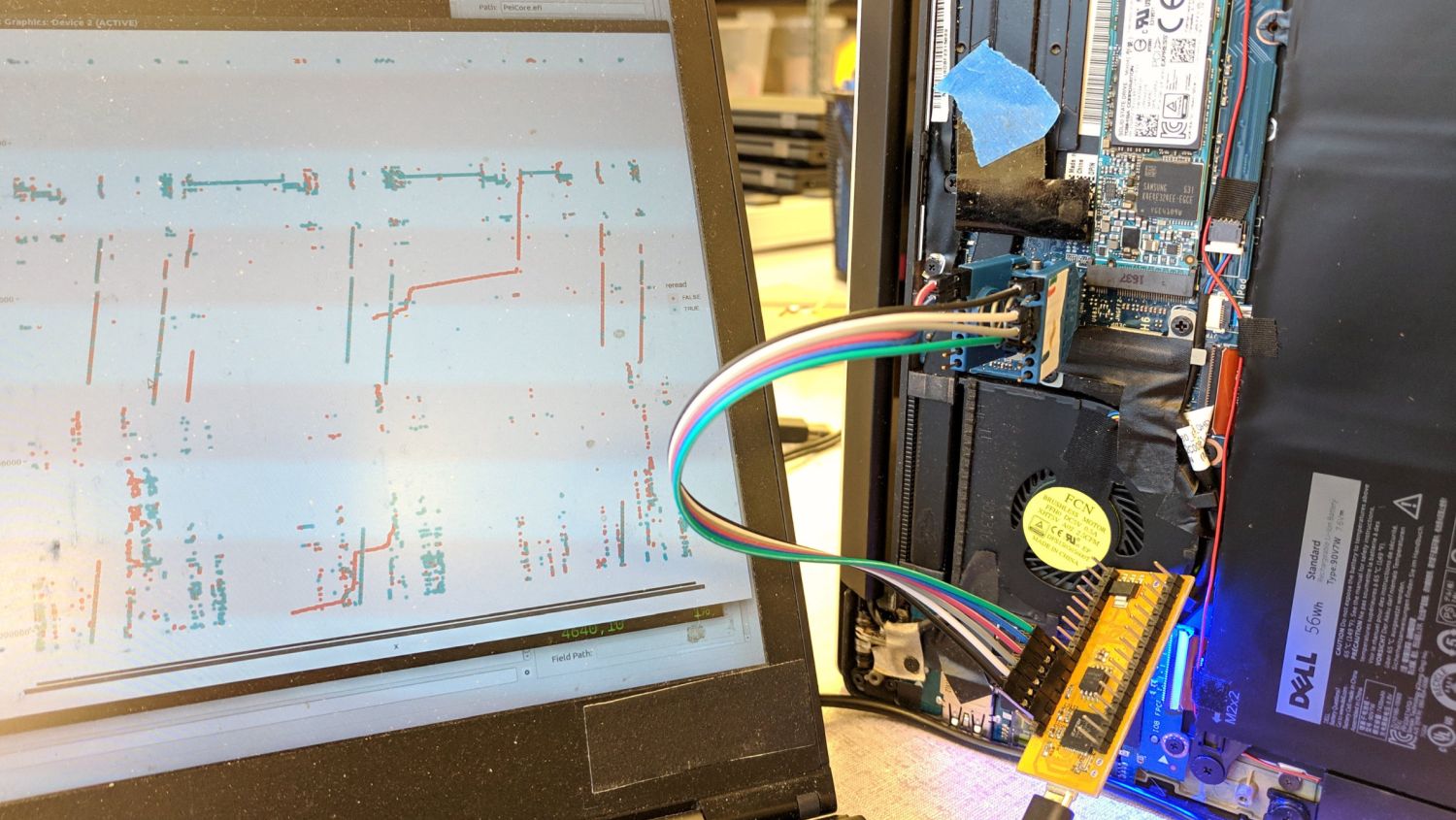

По всем параметрам это была задача со звездочкой: исследователям предоставили корпоративный ноутбук, в котором были установлены многие стандартные средства защиты. Настройки BIOS защищены паролем, отключена возможность загрузки с внешнего носителя и по сети, активирован режим Secure Boot, зашифрованы данные на жестком диске. Единственная возможность получить доступ к данным заключалась в отсутствии дополнительного пользовательского пароля для расшифровки носителя, то есть ключ шифрования содержался во встроенном модуле TPM. Этой возможностью исследователи и воспользовались, заодно получив частичный доступ к корпоративной сети.

Читать дальше →

Источник: Хабрахабр

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями