Security Week 2224: аппаратная уязвимость в Apple M1

На прошлой неделе исследователи из США обнародовали (сайт проекта, научная работа) детали аппаратной уязвимости в микропроцессорах на базе архитектуры ARM. Используя методы, впервые показанные для атаки SPECTRE в 2018 году, исследователи смогли обойти важный механизм защиты, известный как Pointer Authentication. Атака, получившая название PACMAN, была смоделирована на устройстве с процессором Apple M1.

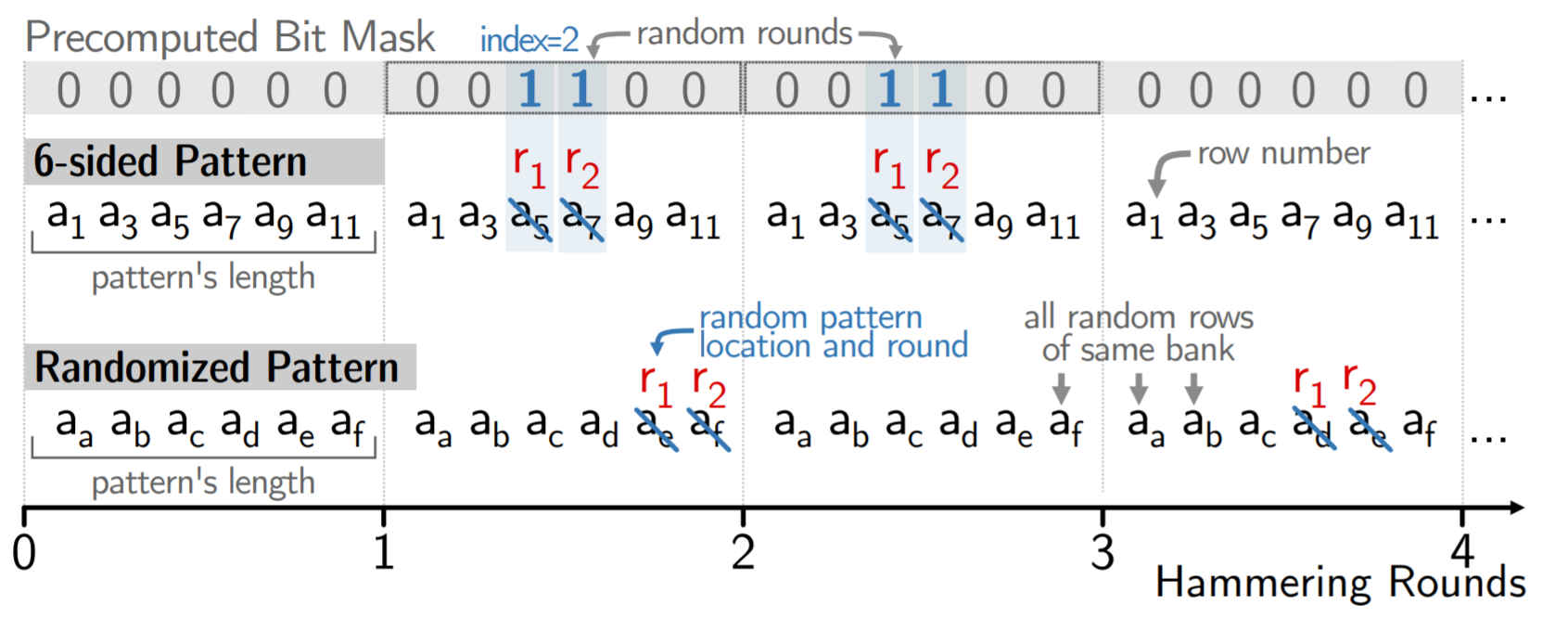

Система проверки указателей была впервые представлена в архитектуре ARMv8.3 в 2017 году. Она серьезно затрудняет эксплуатацию уязвимостей, приводящих к повреждению содержимого памяти. Для указателей генерируется так называемый Pointer Authentication Code, криптографический хэш, который делает практически невозможной их модификацию: если код аутентификации неверный, выполнение программы прекращается. Соответственно, становится значительно сложнее эксплуатировать ошибку в коде и инициировать выполнение произвольного кода по указанному атакующим адресу. Исследователи из института MIT нашли способ подбора «правильного» кода аутентификации, пользуясь возможностями спекулятивного выполнения инструкций.

Читать далееИсточник: Хабрахабр

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями