Как на Excel заработать сотни миллионов? Опыт проекта RTO

Добрый день, читатели! С чего обычно начинаются веселые проекты? Хочу поделиться одной историей длиной в 3 года. Читать далее...

ConvertMe 160968: Как автодилерам выигрывать в поиске: ключевые точки роста SEO

...

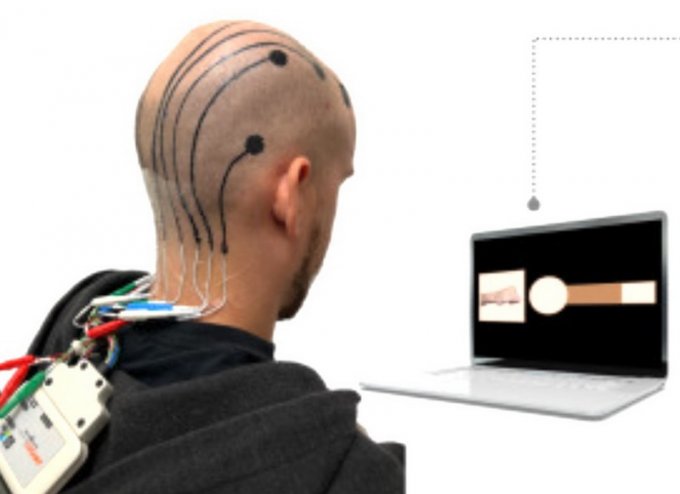

Учёные создали татуировки, которые могут считывать активность мозга

Исследователи из Техасского университета и Калифорнийского университета в Лос-Анджелесе разработали экспериментальный метод 3D-печати «татуировок» на голове из проводящих полимеров. Эти «татуировки» работают как традиционные электроэнцефалографические (ЭЭГ) электроды, которые применяются для...

Сенсорную панель Touch Bar от MacBook Pro выпустили в виде отдельного устройства. Работает даже с Windows

На краудфандинговой платформе Kickstarter представили новый гаджет — Flexbar, который напоминает Touch Bar из MacBook Pro....

Прямо как в Black Mirror: какие сюжеты фантастического сериала могут скоро воплотиться в реальную жизнь

В конце сентября 2024 года компания Netflix анонсировала выпуск нового, седьмого сезона фантастического сериала Black Mirror. Эта антология посвящена мрачным прогнозам на ближайшее будущее, предупреждая зрителей о последствиях непредсказуемого развития технологий. Первые серии Black Mirror вышли в...

Самое интересное из интервью WIRED с Тимом Куком

Издание WIRED опубликовало большое интервью Тимом Куком. Репортёр Стивен Леви побеседовал с главой Apple об искусственном интеллекте, о самых полезных функциях Apple Intelligence, о продажах Vision Pro, антимонопольных исках и о том, увидит ли человечество iPhone 30. Собрали самые интересные, на...

UserGate 7: итоги теста + переход со старых версий

В этой статье я расскажу об актуальном для многих вопросе — миграции с UserGate 6 на версию 7. После ухода зарубежных разработчиков с российского рынка решения UserGate показали себя эффективной альтернативой иностранным продуктам, закрыв многие проблемы импортозамещения. Последняя версия ПО...

Действуем на опережение: предотвращаем скрытые угрозы с помощью статистики

Современные киберугрозы становятся все более сложными и изощренными, поэтому для стабильной работы организация уже не может обойтись без новейших методов защиты. Долгое время считалось, что для обеспечения безопасности веб-приложений вполне достаточно использования WAF (Web Application Firewall)....

Книга: «Внутреннее устройство Windows. Ключевые компоненты и возможности. 7-е изд.»

Привет, Хаброжители! Книга «Внутреннее устройство Windows» состоит из 2-х томов, первый из которых был выпущен издательством «Питер» в 2019 году. Она продолжает длинную серию изданий на тему устройства Windows и является масштабным учебником, где на в объеме почти 1 000 страниц рассматривается...

Hardening Jenkins: как подать блюдо, чтобы оставили чаевые

Привет! Меня я Лев Хакимов — техлид команды безопасности в Wildberries, а в прошлом — DevOps (хотя говорят, что бывших DevOps не бывает). А ещё я — организатор VrnCTF, CentralCTF, кубка CTF, MiaCTF, OmCTF. Автор дисциплин DevOps в ВГУ и ИТМО. В этой статье: расскажу про Jenkins и его экосистему...

Просто о сложном: зачем нужны Kube-Audit логи и как с ними подружиться

Популярность облачных платформ и контейнеров растет с каждым днем. Вместе с этим появляется необходимость в активном контроле и защите используемых решений. Есть много инструментов, которые могут сделать работу в K8s безопасной, а процессы — прозрачными и эффективными. Но в статье поговорим о самом...

Шухрат Мамасыдыков: 5 причин, по которым реклама в Яндекс Директ не окупается, или как снизить цену заявки почти в 4 раза

...

Методика проведения аудита информационной безопасности информационных систем

Аудит информационной безопасности информационных систем - это процесс оценки системы защиты информации на предмет соответствия стандартам и требованиям безопасности, а также выявления уязвимостей и возможных угроз безопасности. Читать далее...

OAuth 2.0, OpenID Connect и SSO для самых маленьких

Всем привет! Меня зовут Павел, я Head of Development в Банки.ру. Сегодня хочу погрузиться с вами в, кажется, уже давно заезженные темы: Single sign-on, OAuth, OpenID и нюансы их реализации. Здесь, на Хабре, достаточно гайдов с примерами реализаций на разных языках или же, наоборот, более...

Цифровая модель угроз: упрощаем и автоматизируем процесс создания

Привет, я Ильдар Исмагилов, руководитель направления аналитики и прикладных исследований ИБ Innostage. В этой статье я расскажу о вопросах и проблемах, которые возникают при моделировании угроз, и как их можно решить с помощью нашего сервиса «Цифровая модель угроз». Моделирование угроз — это этап,...

[Перевод] Два лагеря C++

Сейчас ведётся много споров и дискуссий о будущем C++. Не только на Reddit и одном оранжевом веб-сайте, но и совершенно точно на официальных заседаниях комитета по стандарту C++. Абсолютное состояние (языка C++) Похоже, мы находимся в следующей ситуации: Evolution Working Group (EWG) языка C++ как...

Назад