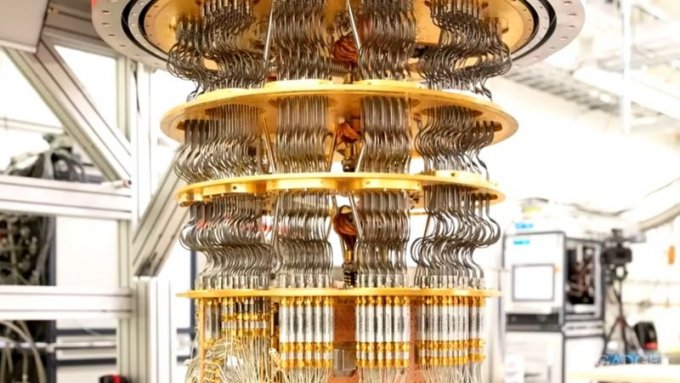

США решили запретить поставки квантовых компьютеров и передового полупроводникового оборудования куда бы то ни было

Долгое время пресса обсуждала возможное усиление действующими властями США санкций против недружественных стран в сфере поставок оборудования для выпуска чипов, и на этой неделе стало известно, что предварительный вариант новых правил экспортного контроля опубликован для дальнейшего публичного...

Tesla запустит автопилот FSD в Китае и Европе в первом квартале 2025 года

С июня текущего года Tesla получила право тестировать комплекс систем активной помощи водителю FSD на дорогах Шанхая, но благодаря прогрессу в разработке соответствующего ПО с учётом американского опыта внедрение данной опции на китайском рынке может начаться уже в первом квартале следующего года....

Roborock готовит к запуску пылесосы серии Qrevo с функцией умной уборки

Roborock, мировой лидер в производстве роботов-пылесосов, скоро начнет продажи новых моделей: QRevo MaxV, QRevo Pro и QRevo S. Данная серия пылесосов деально подходит для тех, кто ищет универсальное решение для уборки по более доступной цене....

Как раздать модифицированный трафик с компьютера на телевизор за роутером

Бывает, что YouTube без тормозов хочется посмотреть на телевизоре. И если это телевизор на Android (либо с Android-приставкой), то тут на помощь приходят ByeDPIAndroid или PowerTunnel. Но что делать, если в наличии какой-нибудь Smart TV не на Android (например, какой-нибудь LG или Samsung)?...

Как проверить наличие слежки со стороны телефона. Мифы и реальность

В этой статье собраны основные «симптомы» наличия слежки со стороны мобильного, которые мы нашли на просторах Сети. Каждый из них комментирует специалист в сфере мобильного вредоносного программного обеспечения, и в конце, на основе его слов, мы делаем заключение. Читать далее...

Уровни зрелости информационной безопасности компании и необходимые меры защиты

Уровень зрелости компании в области информационной безопасности (ИБ) играет критическую роль в способности защищать свои данные и ресурсы. Определение текущего уровня необходимо для разработки адекватных мер защиты, соответствующих реальным потребностям и угрозам. Выделили 4 уровня ИБ-зрелости...

Ирина Андреева: Идеальный партнер: как выбрать фабрику для пошива одежды и избежать распространенных ошибок

...

Сорокин Никита: Мы наконец-то нашли лучшие аналоги YouTube — Платформа и Дзен… ох если бы это было правдой

...

Призрачно всё: новые рассылки кибершпионов PhantomCore на российские компании с использованием PhantomCore.KscDL_trim

5 сентября специалистами F.A.C.C.T. было зафиксировано несколько рассылок группы PhantomCore, нацеленных в адрес российской ИТ-компании, являющейся разработчиком ПО и онлайн-касс, компании, занимающейся организацией командировок, конструкторского бюро, производителя систем и высокотехнологичного...

Как генерировать лидов с помощью игр: опыт бизнес-навигатора

Привлекли 5 тысяч лидов через игровые механики....

Не только ChatGPT: искусственный интеллект в мобильном маркетинге

Как работает искусственный интеллект в мобайле за рамками ChatGPT и Midjourney....

Логомашина: Логотип и фирменный стиль для бутикового агентства adgasm

...

Pilet — модульный ПК на базе Raspberry Pi 5. Для работы и не только

Источник. Среди всего многообразия ноутбуков, ПК, мини-компьютеров и других девайсов особняком стоят модульные гаджеты. Однако проект Pilet выделяется даже среди них. Это нечто вроде планшета с подключаемыми модулями и аксессуарами. Устройство весьма необычное — и о нем как раз эта статья. Ну а...

GEOINT: местонахождение главаря банды, разыскиваемого ФБР

В этом кейсе будет показано, как методы GEOINT использовались для поиска местоположения главаря банды, включенного ФБР в список самых разыскиваемых преступников, за которого была назначена награда в размере 2 миллионов долларов. В апреле журналисты CNN взяли интервью у главаря гаитянской банды...

Топ 10 аномалий в поведении пользователей на рабочих станциях в части кибербезопасности

Всем привет! Очень часто, когда к нам в DEF.HUB приходят новые запросы на мониторинг рабочих станций в части кибербезопасности, мы сталкиваемся с вопросами о минимальных гигиенических контролях безопасности, которые можно внедрить для пользовательских машин. Конечно есть такие монументальные...