Вместо электромобиля Apple решила разработать домашних роботов (видео)

Известный интересом к продуктам Apple журналист Марк Гурман (Mark Gurman) рассказал, что компания изучает возможность выхода на рынок персональной робототехники, что должно стать новым масштабным проектом после отменённой разработки электромобиля. Источники Гурмана пожелали остаться анонимными,...

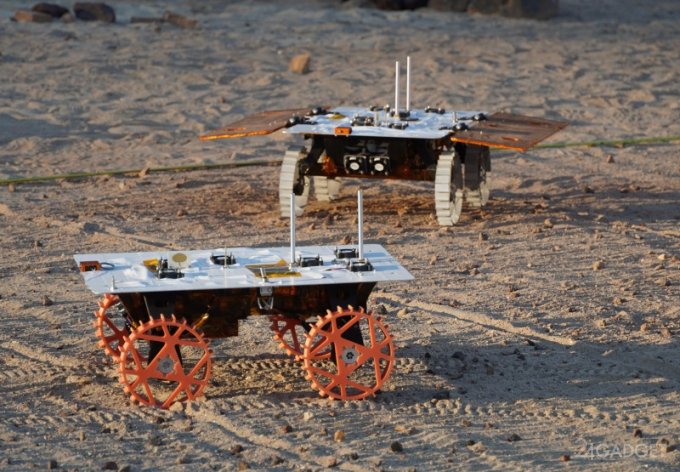

NASA протестировала полуавтономные разведывательные луноходы CADRE (4 фото + видео)

NASA в рамках программы «Артемида» планирует заложить основы для долгосрочного присутствия человека на Луне. Для обеспечения этой инициативы агентство разрабатывает серию полуавтономных луноходов CADRE (Cooperative Autonomous Distributed Robotic Exploration). После испытаний инженерных прототипов...

Похожий на курицу робот выдерживает любые издёвки человека (видео)

Китайский стартап LimX Dynamics доказал способность роботов оперативно реагировать на любые нештатные ситуации и уверенно перемещаться по сложной местности. Разработка основывается на модели самостоятельного обучения и способности реагировать на внешние опасности, включая движущиеся объекты или...

8 неочевидных уязвимостей при разработке e-commerce проекта на NextJS

Важно не забывать про безопасность при разработке. По мере усложнения сценариев и архитектуры в онлайн и екоммерс сервисах риск возникновения ошибок возрастает. Поэтому мы обучаем разработчиков основам безопасности в вебе и регулярно проводим стороннее пенетрационное тестирование перед запуском. В...

BSCP — разгадываем тайны сертификации от академии PortSwigger

Привет, Хабр! Меня зовут Никита, я пентестер, специализируюсь на веб-тестировании. Наверняка многие из вас задумывались о подтверждении своей экспертизы с помощью некоторых сертификаций. Сегодня хочу поговорить о популярной сертификации от академии PortSwigger — BSCP, посвященной тестированию...

О преступлениях в ИТ простым языком

Эффективное обеспечение информационной безопасности невозможно без знания основ законодательства в области информационных технологий. В этой статье мы рассмотрим так называемые компьютерные статьи уголовного кодекса. При этом, мы не будем погружаться в юридические тонкости и ньюансы, а попробуем...

Тестирую наушники Commo One

Чуть больше недели назад мне пришли полноразмерные наушники Commo One, любезно предоставленные Яндексом. Приглашаю под кат пристально на них посмотреть и узнать, какие впечатления они оставили. Читать далее...

Континент 4 Getting Started 2.0. Установка и инициализация

В этом уроке вы сможете увидеть процессы установки и настройки: узла безопасности с функцией Центра управления сетью или же УБ с ЦУС; менеджера конфигурации (она же программа для управления); системы мониторинга; подчиненного Узла безопасности или же подчиненного УБ. Читать далее...

Webest: Тренды SEO-продвижения 2024: как подняться в поисковой выдаче

...

Электронная подпись документов в ОАЭ

Большинство читателей Хабр знакомы с электронной подписью в России и облачной электронной подписью «Госключ». Кто-то пользуется этим иногда или часто для личных нужд, кто-то знает, как всё устроено технически и технологически, а кто-то разрабатывает решения, связанные с ЭП. Уверен, что некоторым из...

Spark_news: Платформа Startech.Base объявила о запуске премии для технологических проектов

...

Finepromo: Как продавать недвижимость в 70 странах со стоимостью лида до 20 евро: стратегия портала Prian

...

Формальная верификация смарт-контрактов во фреймворке ConCert

Добрый день! Меня зовут Кирилл Зиборов, я представляю отдел безопасности распределенных систем Positive Technologies. В этой статье мы продолжим обсуждать методы и инструменты формальной верификации смарт-контрактов и их практическое применение для предотвращения уязвимостей. Мы подробно поговорим...

Как из рекламного инструмента выросло комьюнити: кейс МедКоннект

...

CRM-Group: Адвент-календарь на сайте ХК «Металлург» увеличил выручку и базу подписчиков

...

Увеличиваем Attack Surface на пентесте периметра

Привет, Хабр! Типичная проблема: компании часто сами не подозревают, какие ресурсы у них могут «торчать наружу». А раз их может нарыть потенциальный злоумышленник — это проблема. На пентестах внешнего периметра не всегда сразу доступен полный скоуп IP-адресов, доменов и поддоменов. В таких случаях...

Игра в безопасность Android-приложений

Давайте в общих чертах рассмотрим вопросы взлома и защиты Android-приложений. В рамках статьи нас интересуют сами процессы взлома и защиты, а не конкретные методики работы с конкретными инструментами. Поэтому разберёмся с этими процессами и постараемся сделать выводы. Чтобы читать было интереснее,...