Toyota построила реальную копию покемона-мотоцикла (видео)

Инженеры Toyota воссоздали в реальности покемона-компаньона из Pokémon Violet and Scarlet — вышедшей в 2023 году игры-эксклюзива Nintendo Switch. Загадочное существо выступало для геймеров в роли двухколёсного транспортного средства, а теперь его можно оседлать и в реальной жизни....

Новый планшет от Blackview MEGA 1 с 50-Мп камерой и 120-Гц экраном

Рассмотрим основные возможности долгожданного флагмана. С 18 по 27 марта он будет доступен по специальной цене - от 16 796 рублей (8 ГБ+256 ГБ и 12 ГБ+256 ГБ)....

Как запороть фишинг: советы пентестерам

Добрый день, уважаемые коллеги. Меня зовут Семьянов Дмитрий и я специалист по тестированию на проникновение в группе компаний Innostage. Мы в команде регулярно проводим фишинг в рамках повышения киберустойчивости. За многолетний опыт мы набили много шишек и с радостью дадим вам вредных советов,...

Карьера в кибербезопасности, или Как расти в ИБ

Ежегодно тысячи выпускников программ по ИБ, начиная свой карьерный путь, задаются вопросами: как развиваться в кибербезопасности и к какой должности стремиться? какие задачи я смогу решать через несколько лет? смогу ли я изменить свой карьерный путь, если пойму, что мне становится скучно? Меня...

Altcraft Platform: North Star Metric: что это такое, как найти и примеры от крупных компаний

...

Как выглядит рынок Digital Out Of Home в 2024 году

Комитет по DOOH представил обновлённую карту рынка....

Atwinta: Как с помощью рекламы ВК и Директе привести 400 пользователей в новый сервис

...

Удаленный доступ с помощью Континент TLS

По статистике Positive Technologies за 2020 год в 100% компаний выявлены нарушения регламентов информационной безопасности. Среди всех нарушений в 64% компаний используются незащищенные протоколы. Незащищенный протокол означает, что данные передаются без шифрования и не имеют защиты от...

Без про-v-ода. Поднимаем точку доступа ловушку, тестируем сети на проникновение

Введение Снова рад приветствовать всех читателей статьи! Продолжаю рубрику "Без про-v-ода" в которой я рассказываю про беспроводные технологии, сети, устройства, их эксплуатацию и тестирование на безопасность. Сегодня хочу рассмотреть с вами так же некоторые инструменты для тестирования на...

Вызовы автоматизации: NFC-метки на металлической поверхности

О самой технологии NFC (Near Field Communication) написано множество статей, в том числе и здесь на Хабре. Активно данная технология находит применение в промышленности. В частности, компанией «Сибур», ведущим игроком в области нефтехимической промышленности, в целях повышения эффективности и для...

Обнаружение SSH-туннелей по размеру пакетов

Иллюстрация из книги «Справочник киберсантехника» Протокол SSH — очень мощный инструмент, который используется для удалённой консоли или передачи файлов (scp, sftp). Есть менее известная функция перенаправления портов. Такие SSH-туннели используются для пробития файрволов и хорошо скрываются от...

Open Canary – приманка для хакера

Приманивание является одним из распространенных способов выявления активностей злоумышленников. Решения класса honeypot (горшочек с мёдом) это ресурс, представляющий собой приманку для злоумышленников. На практике это как правило специальное приложение, эмулирующее наличие уязвимых сервисов на...

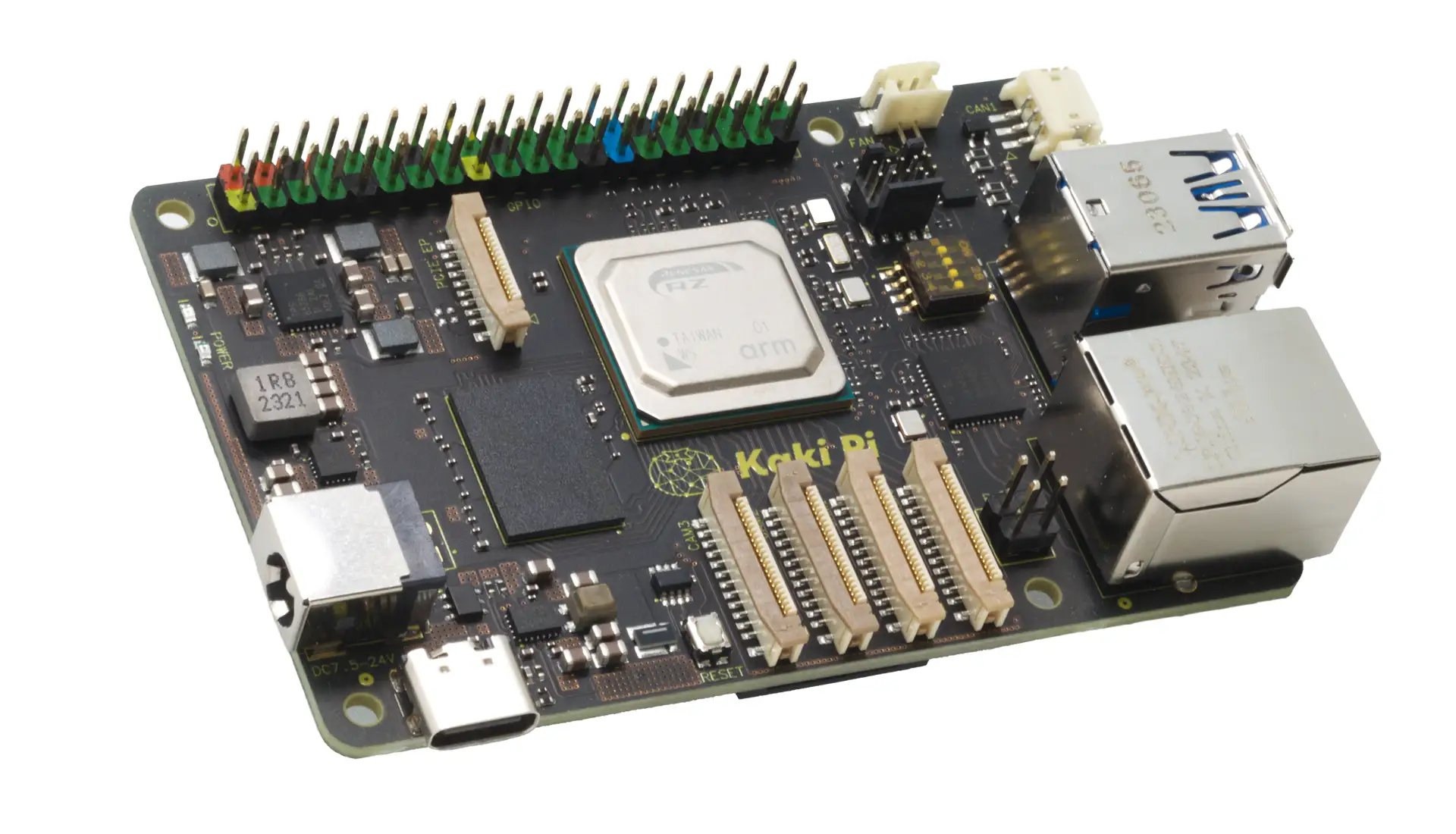

Одноплатные ПК весны 2024 года: что предлагает рынок разработчику?

Как всегда, производители электроники продолжают выпускать новые модели одноплатных ПК. Их становится все больше, что не может не радовать — ведь мы получаем системы, способные решать самые разные задачи. В начале весны 2024 года появилось несколько интересных моделей, о которых стоит рассказать...

DLP: предотвращаем утечки

Утечки данных являются одной из главных проблем современного мира ИТ. Персональные данные, конфиденциальная информация, коммерческая тайна а иногда и что-то более секретное периодически у кого-нибудь утекает и всплывает на просторах Даркнета, телеграмм каналах для пробива и прочих полезных...

[Перевод] Я знаю, каким был твой пароль прошлым летом…

Мы провели последние шесть месяцев за изучением взломанных, за последние два года, паролей и создали несколько инструментов позволяющих лучше понять стратегии их создания. И вот, что получилось в результате. Читать далее...

Прототип Steam Machine десять лет спустя: во что можно на нём играть?

Более 10 лет назад стали появляться прототипы игрового девайса Steam Machine. В итоге компания Valve разработала несколько специализированных устройств вместе с партнёрами — такими брендами, как Alienware, Gigabyte Technology, Zotac и другими. Появилась целая экосистема девайсов, софта и...