Актуалочка от Яндекса: 10 новых инструментов рекламы на 2024 год

Разбор работающего арсенала в контекстной рекламе от Яндекса....

Топ самых интересных CVE за январь 2024 года

Всем привет! Первый месяц года выдался богатым на любопытные CVE. Так, шуму наделала критическая уязвимость в Jenkins, к которой быстро опубликовали ворох эксплойтов. Также засветились CVE на GitLab на запись произвольных файлов и RCE в продуктах Cisco с потенциальным root-доступом. Критическими...

Privacy Day 2024: ИИ, приватность и защита ПД в Евразийском регионе

НАСТОЯЩИЙ МАТЕРИАЛ (ИНФОРМАЦИЯ) ПРОИЗВЕДЕН И (ИЛИ) РАСПРОСТРАНЕН ИНОСТРАННЫМ АГЕНТОМ «РОСКОМСВОБОДА» ЛИБО КАСАЕТСЯ ДЕЯТЕЛЬНОСТИ ИНОСТРАННОГО АГЕНТА «РОСКОМСВОБОДА». 18+ Рассказываем, что обсуждали эксперты в первых двух секциях конференции. 29 января в формате онлайн, с подключением экспертной...

ИИ в рекламной индустрии: модный тренд или революция?

Мнение эксперта Коkос Group....

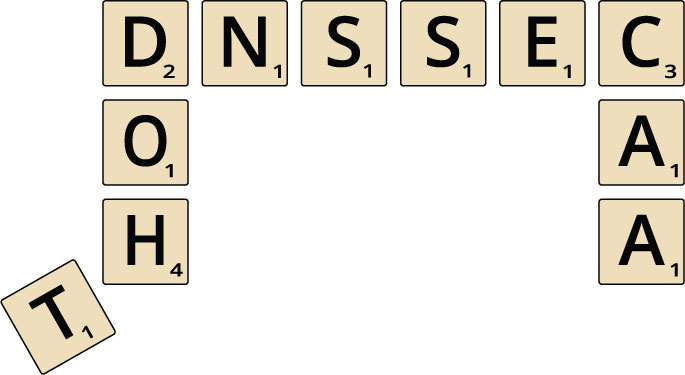

CAA и DNSSEC вкратце: как, зачем и поверхность атаки

В рамках проекта «Монитор госсайтов» мы стараемся не только демонстрировать, какие все кругом неумехи и лодыри (а мы – в белом жабо), но и показать, что безопасность веб-сайта – это просто, приятно и полезно. Сегодня расскажем о паре технологий, поддержка которых относится к группе А+ нашей...

Таинственные EASM и где они обитают. Часть 2. Как ты?

В первой части мы рассмотрели основные возможности EASM и их географическое покрытие. Далее мы сравним функции поиска и анализа информации, предоставляемые разными системами. Читать далее...

Метрики: их очарование и коварство

Максим Лунев Аналитик отдела аналитики производственного департамента Security Vision Они окружили нас Метрики прочно вошли в нашу жизнь. Финансы и спорт, бизнес и социальные сети - практически невозможно найти область, где те или иные количественные характеристики не решали бы много, если не все....

Spark_news: Яндекс: «останемся частной, независимой и публичной компанией после реструктуризации»

...

PT MaxPatrol VM. Большой обзор

Коллеги, добрый день! Сегодняшняя статья является обзором одного из продуктов вендора Positive Technologies MaxPatrol VM. MaxPatrol VM — система нового поколения для управления уязвимостями. Решение позволяет построить полноценный процесс vulnerability management и контролировать защищенность...

Каскадное шифрование редуцированным алгоритмом RSA

Данная публикация была написана в результате применения общей идеи каскадирования, взятой из радиотехники, к широко известному теоретико-числовому алгоритму RSA, но, правда, в его облегченном (редуцированном) виде. Облегчение RSA компенсируется идеей каскадирования. Таким образом возник вариант...

DUST ATTACK транзакция в блокчейне с подтверждением изоморфизма на общую сумму 10000 BTC

В этой статье мы раскроем обширную тему: “Dust Attack” известная как: "Dusting Attack" или "Crypto Dust". Возможно каждый пользователь криптовалют или держатель большой суммы монет BTC, ETH замещал на своем криптовалютном кошельке поступление незначительно малой суммы монет в satoshi, это...

Стеганоанализ в компьютерно-технической экспертизе

В 1999 году на встрече по обмену опытом с представителями правоохранительных органов США я узнал о существовании цифровой стеганографии. Тогда демонстрация работы S-Tools произвела на меня эффект, сравнимый с тем, что производят фокусы Копперфильда, однако после «разоблачения» все стало понятно....

Предупрежден — значит вооружен: подборка открытых ресурсов с информацией о выявленных уязвимостях

Мы уже писали о методах борьбы с DDoS и «слабых местах» Wi-Fi. Сегодня продолжим тему и поговорим о ресурсах, где можно найти актуальную информацию о сетевых уязвимостях и не только. Это — наша компактная подборка открытых баз, которые предлагают собственные API для получения данных и отправки...

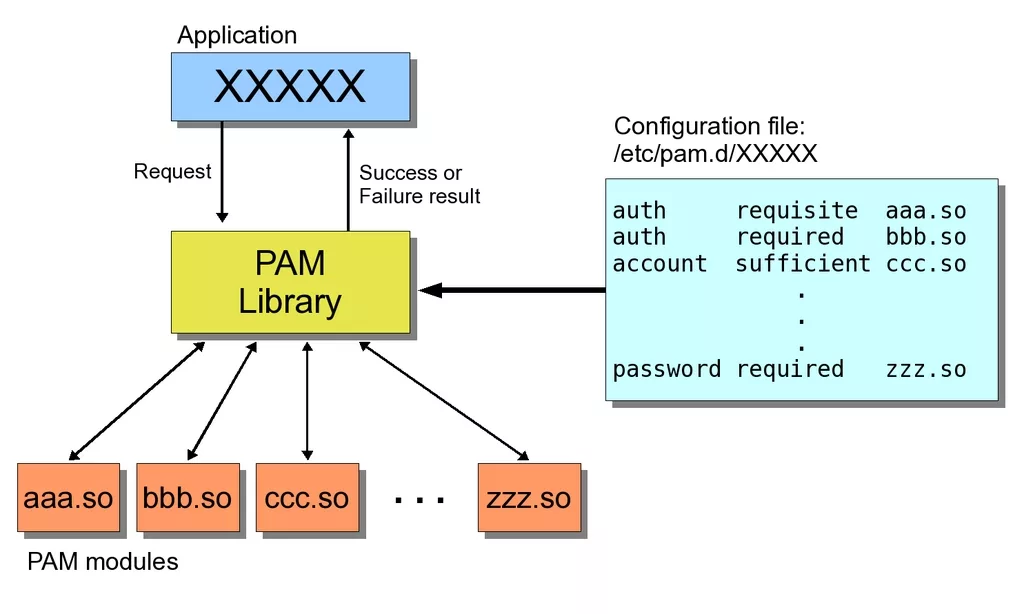

PAM backdoor by artrone ЧАСТЬ 1/2

Внимание! Статья несёт исключительно информативный характер. Подобные действия преследуются по закону! Привет! В двух статьях мы сфокусируемся на том, как злоумышленники могут использовать модуль PAM для создания backdoor'ов, погрузимся в мир аутентификации, раскроем работу PAM под капотом,...

bit kogan: Часто вижу заголовки о том, как здорово в стране растет промышленность

...

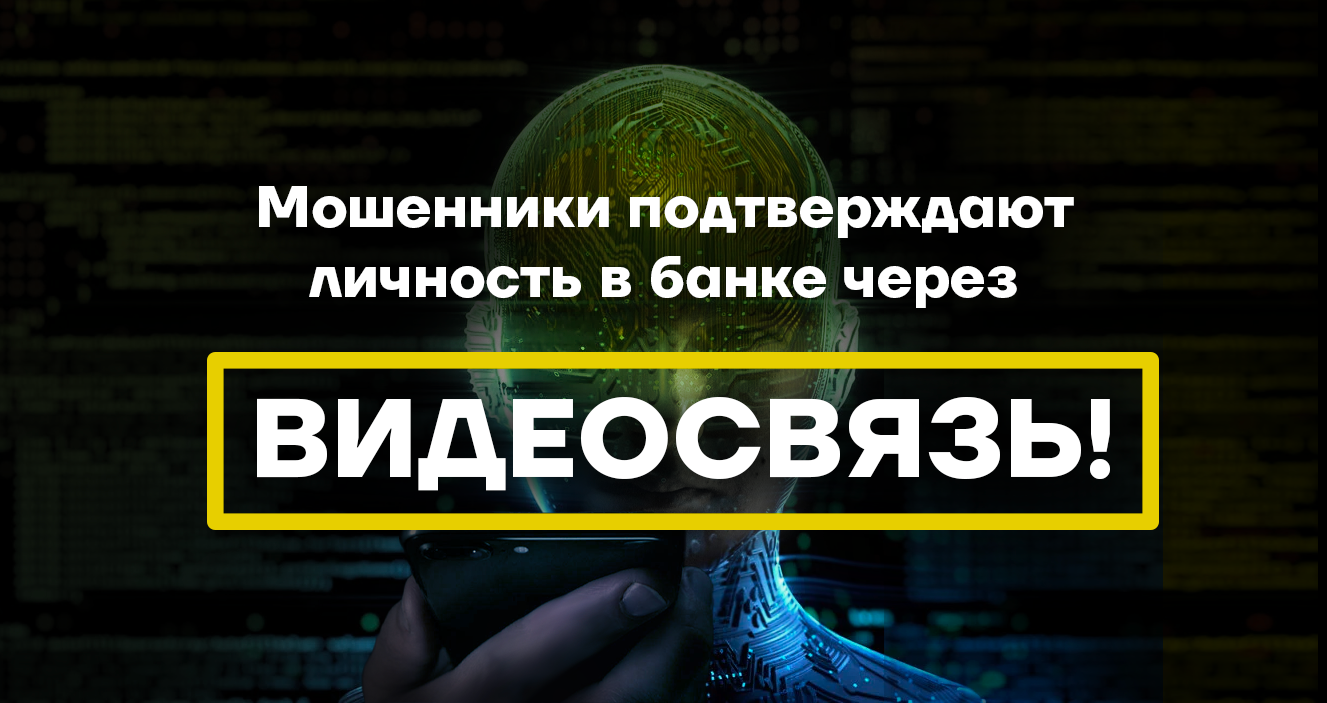

Как мошенники научились подтверждать личность в банке через видеосвязь

Наступил 2024 год. Год технологий и новых мошеннических схем! 25 января Все началось в четверг, когда мне не удалось войти в личный кабинет Тинькофф Банка. Заподозрив неладное, я тут же обратился в службу поддержки. Сотрудник проверил информацию и сообщил, что возникла проблема с мобильным...

СЕО с вашей прошлой работы: к тебе придет ФСБ

Это небольшой пост про очередной вид мошенничества и способы борьбы с ним. Для человека информационно чистоплотного я ничего нового не скажу. Но все-таки считаю важным об этом рассказать и предложить способы проверки. В целом типичный телефонный развод, но удивила таргетированность: выяснить где...

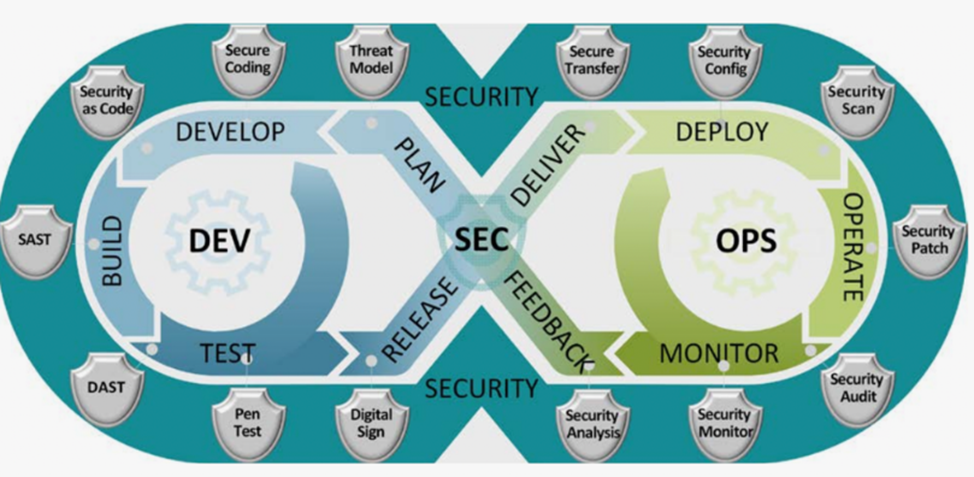

Инструменты автоматического тестирования безопасности QA

На тему автоматизации тестирования написано множество статей, посвященных различным инструментам QA в рамках процессов DevOps. В этой статье мы тоже будем говорить об автоматизации тестирования, но уже в контексте процессов DevSecOps. DevSecOps по своей сути является логичным дополнением...