Casio BP-1000, MacBook 1466 и нестандартные кассеты: новые находки на испанской барахолке

Привет, Хабр! В октябре, наконец, температура упала до приемлемого уровня — так что по барахолке теперь можно ходить несколько часов без угрозы получить солнечный удар. Так что, спустя два месяца после прошлого посещения я смог выбраться на охоту за редкостями. Их, редкостей и интересностей,...

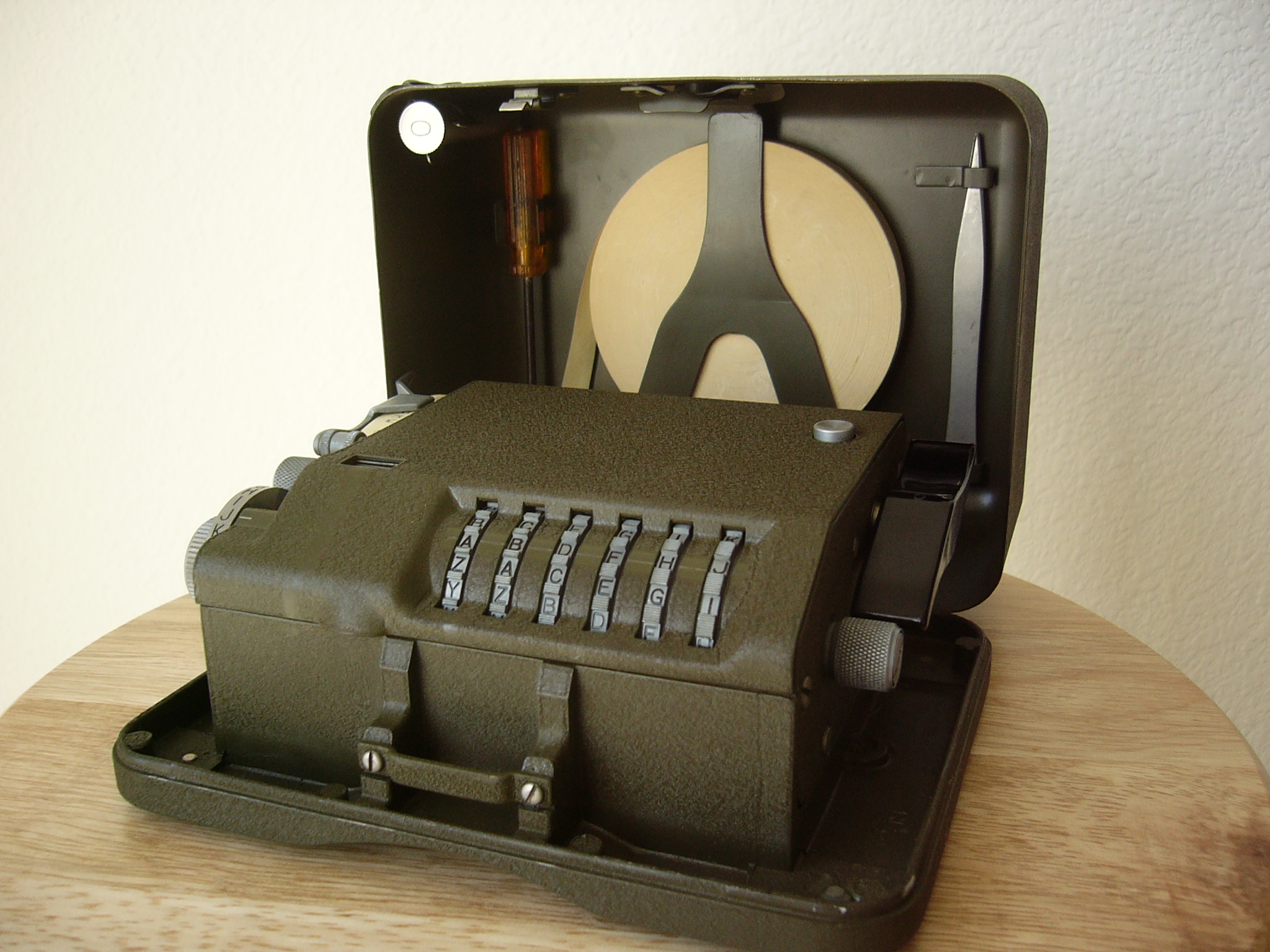

John the Ripper и Hashcat. Эволюция брутфорса

Шифровальная машина M-209B стала прообразом первой юниксовой утилиты для шифрования паролей crypt Кража баз паролей из взломанных систем — распространённая проблема. Особенно остро она стояла в первые годы развития Unix, когда пароли хранились в открытом виде. Утечка такой базы означала полную...

Toronto Is Broken - Beats For Love 2023 | Drum and Bass

🔥 Don't forget to give a thumbs up and support Toronto Is Broken 👍 📍Venue & Date: Ostrava CZ / 5.-8.7.2023 🔊 You can download the audio after joining our channel: http://bit.ly/DnBPortalFamily ✖ Beats for Love ✖ Link: https://linktr.ee/beats.for.love ✖ DnB Portal ✖ 🖤 Join us:...

Превращаем SDR монитор в псевдо-HDR в видеоплеере mpv

В этом посте разбираемся, как заставить обычный (но яркий) SDR монитор показывать HDR видео с максимальным сохранением широкого диапазона яркости и цвета Читать далее...

FAQ по Shadowsocks/XRay/XTLS/Reality/Nekobox/etc

Эта статья - сборник разных вопросов и ответов на них, которые звучали в комментариях к моим предыдущим статьям (Современные технологии обхода блокировок: V2Ray, XRay, XTLS, Hysteria, Cloak и все-все-все, Bleeding-edge обход блокировок с полной маскировкой: настраиваем сервер и клиент XRay с...

IP калькулятор глазами админа или инструмент для работы со списками сетей

Тема больших списков IP адресов не перестаёт быть актуальной, не обошла она и меня стороной, вызвав, скорее, академический интерес. Желание покрутить-повертеть базы адресов переросло в проект-хобби выходного дня – одностраничное веб-приложение претендующее на роль помощника системного...

Пентест физических идентификаторов. Часть 1

В сегодняшней статье я предлагаю обратить внимание на такой важный аспект информационной безопасности как физическая безопасность. Традиционно, практически все рекомендации по обеспечению защиты ЦОД, контролируемой зоны, виртуализации, контейнеризации и много другого начинают с необходимости...