Назад к Microsoft Chicago, история о переходе с Windows на Android

С первым появлением планшетов на Windows (Sony VAIO VGN-UX280P) я понял, что будущее уже рядом. Да, PocketPC были - но это была слишком урезанная версия OS и не подходила для полноценный работы, не говоря уже о замене ПК. Я ждал долго, W8, W8.1, W10, W11, но понял, что быстрее будет у Google...

Классификация вредоносного ПО на основе композиций и комбинирования

Классифицировать вредоносное ПО возможно по многочисленным схемам, начиная с анализа вредоносной нагрузки и заканчивая способами распространения. Тем не менее, в данном случае меня более волновала деструктуризация вредоносных ПО и их дальнейшее комбинирование. За счёт этого, был сформирован ещё...

Модульный телефон Fairphone: концепция продолжает развиваться. Fairphone 5 и перспективы линейки

Два года назад компания, разрабатывающая модульный телефон Fairphone, выпустила четвёртое поколение устройства. Тогда девайс получил SoC Qualcomm Snapdragon 750G, 6 Гб ОЗУ и 128 Гб основной памяти. Сейчас компания готовит к выходу уже пятое поколение смартфона. По словам разработчиков, девайс будет...

«В Threads ничего особенного пока нет»: Григорий Чтчян, Digital BDSMM

Ежедневная аудитория Threads уже сократилась на 20%. Григорий Чтчян, основатель телеграм-канала Digital BDSMM, порассуждал о текущей ситуации и перспективах новой социальной сети....

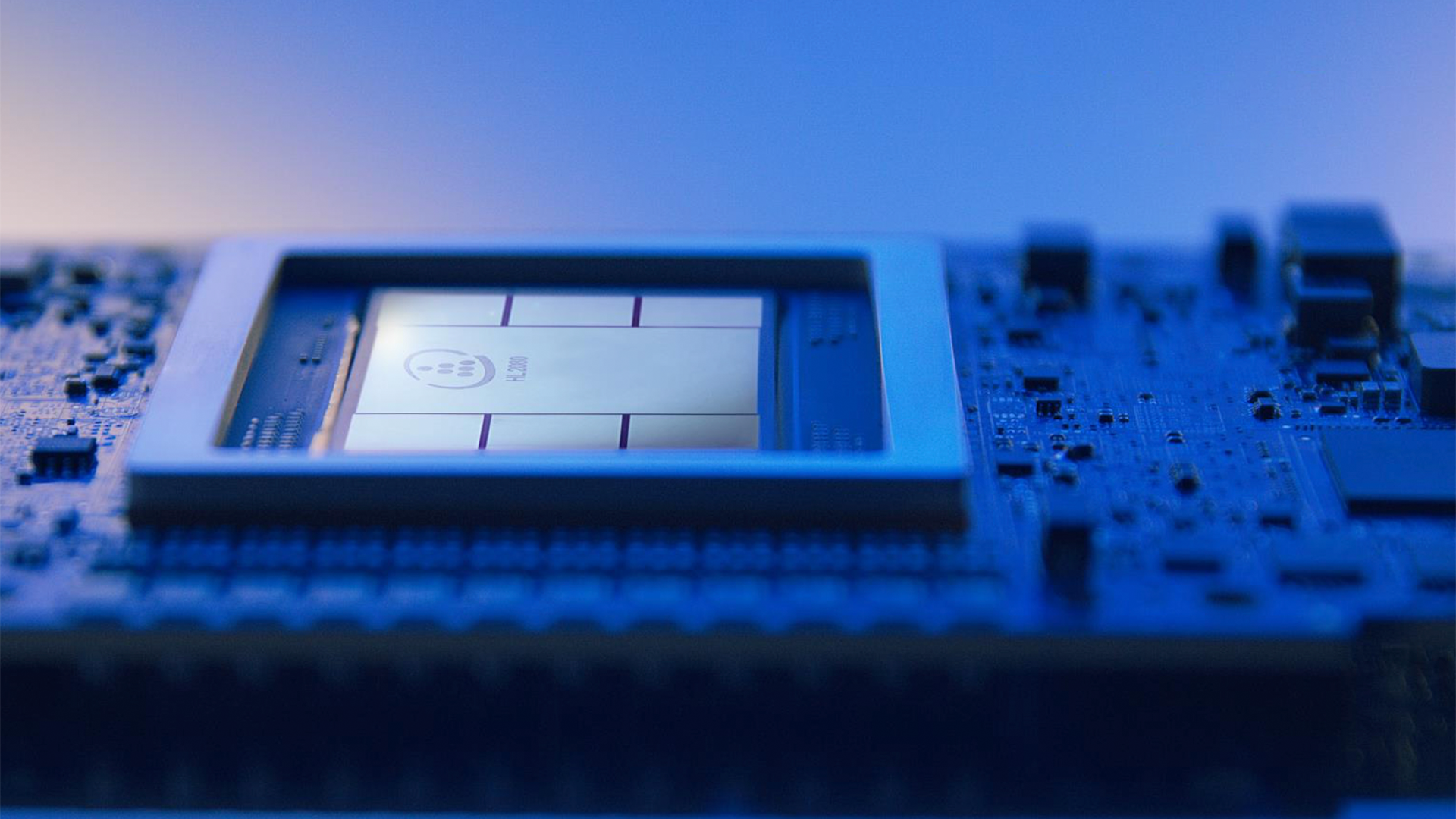

Как Intel, NVIDIA и ASML продолжают сотрудничать с Китаем, не опасаясь санкций. Хитрый способ, который устраивает всех

Из-за торгового конфликта США и Китая и Поднебесной замедлилось развитие электронной отрасли. Так, в страну запрещено ввозить современные литографические машины, и да и вообще практически современные технологии, в разработке которых принимали участие американские компании. Несмотря на все это, КНР...

Адаптивная СЗИ и другие биологические аналогии в информационной безопасности

Законы Природы применимы для любой предметной области, в том числе и для информационной безопасности. На протяжении длительного времени можно наблюдать эволюцию и совершенствование технологий и инструментов защиты, а также техник, тактик и процедур злоумышленников. В ответ на брошенный...