Compliance-дайджест: что изменилось в ИБ-законодательстве в декабре 2022

На связи Катя из центра «Solar Интеграция» с подборкой новостей из мира комплаенса ИБ за минувший декабрь. Как изменились формы уведомлений в области обработки персональных данных, которые необходимо направлять в Роскомнадзор? Какие новшества появились в области защиты критической информационной...

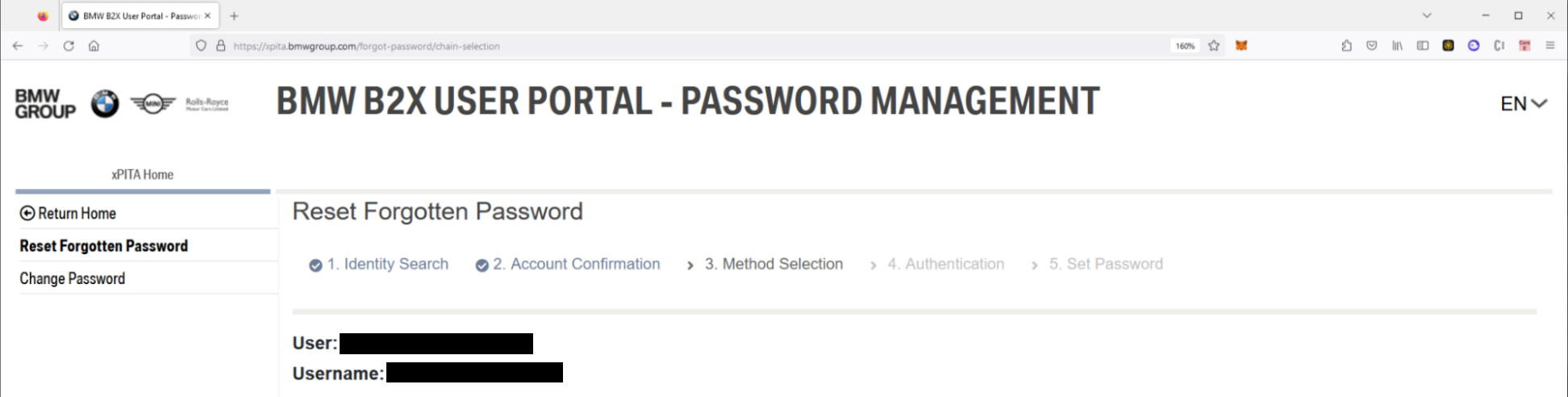

Двухфакторная аутентификация пользователей в Carbonio

Помимо парольной политики безопасности, о которой мы писали в нашей прошлой статье, и которая может создавать массу неудобств для пользователей и, соответственно, для системных администраторов, к которым эти пользователи обращаются, еще одним способом повысить защищенность учетных записей является...

Сервис Финансист: От Microsoft до стартапа: CEO «Кнопки» Сергей Герштейн — о граблях и золотой клетке корпораций

...

«Краш», POV и распальцовки: Дзен рассказал, как общаются зумеры в 2023 году

Дзен выяснил, по какому сленгу можно распознать зумеров и альфа в сети, какими нестандартными эмодзи они шифруют свои реакции, а ещё — узнал об особенных комбинациях жестов из любимых мемов, фильмов и сериалов....

[Перевод] PyTorch разоблачил вредоносную цепочку зависимостей

PyTorch обнаружил вредоносную зависимость с тем же именем, что и у библиотеки torchtriton во фреймворке. Это привело к успешной компрометации через вектор атаки путаницы зависимостей. Подробности — к старту нашего курса «Белый хакер». Читать дальше →...

Создан сервис для общение с умершими людьми. Дорого (видео)

Корейская компания DeepBrain показала на выставке CES 2023 технологию под названием re;memory. Она позволяет создать виртуальную персону, двойника умирающего человека, чтобы его близкие могли с ним «общаться»....

Доверяй, но проверяй

Не так давно я считал, что обновление программного обеспечения от производителя на роутерах и подобных им «железках» обязательно, и переход на новую стабильную версию гарантирует временную безопасность. Почитав в интернете мнения пользователей, которые с этим не согласны и были очень убедительны,...

Причины блокировки вашего Инстаграм*-аккаунта и что делать: Алексей Ткачук, DNative

Алексей Ткачук, сооснователь в mave и создатель блога в Dnative, в своём телеграм-канале с профессиональной точки зрения порассуждал о причинах блокировки в Инстаграме....

Как своими силами организовать площадку на конференции и не умереть

Опыт LiveDune на Суровом Питерском SMM....

Завораживающая инсталляция LG Oled Horizon на выставке CES 2023 (6 фото)

В этом году знаменитая традиция CES вернулась после перерыва, связанного с пандемией - LG, мировой лидер в области технологии OLED, установил на своём стенде инсталляцию LG OLED Horizon, приветствующую посетителей на огромном стенде компании на выставке CES....

LG демонстрирует лайфстайл экраны на CES 2023 (6 фото)

Главный центр развлечений во многих домах, телевизор часто является центральным элементом гостиной. Ориентируясь на потребности людей, LG создала разнообразную линейку телевизоров....

[Перевод] BEC-атака века. Как корпорации поделились миллионами с киберпреступником

Привет, Хабр! Мы с очередным рассказом из подкаста Darknet Diaries – историей про кибемошенника по имени Эвалдас Римасаускас, которому удалось украсть миллионы у Facebook* и Google. История того, как он заставил корпорации оплачивать фейковые счета Quanta Computer, широко известна. В статье – ее...

Обзор OWASP ZAP. Сканер для поиска уязвимостей в веб-приложениях

Сегодня почти у каждой организации есть собственный веб-сайт. Вместе с ростом интернета возрастают и атаки на веб-сайты, становясь все более серьезнее и масштабнее. Однако существует обширный список инструментов, которые могут производить сканирование и находить уязвимости в веб-приложениях. Одним...

Безопасный анализ вредоносного ПО

Анализ файлов можно разделить на два вида: статический, при котором файл исследуется без его исполнения, и динамический, когда инициируется запуск файла в безопасной среде (тестовая железка или виртуальная машина, как частный случай, Sandbox). Здесь я расскажу о настройке рабочего окружения для...

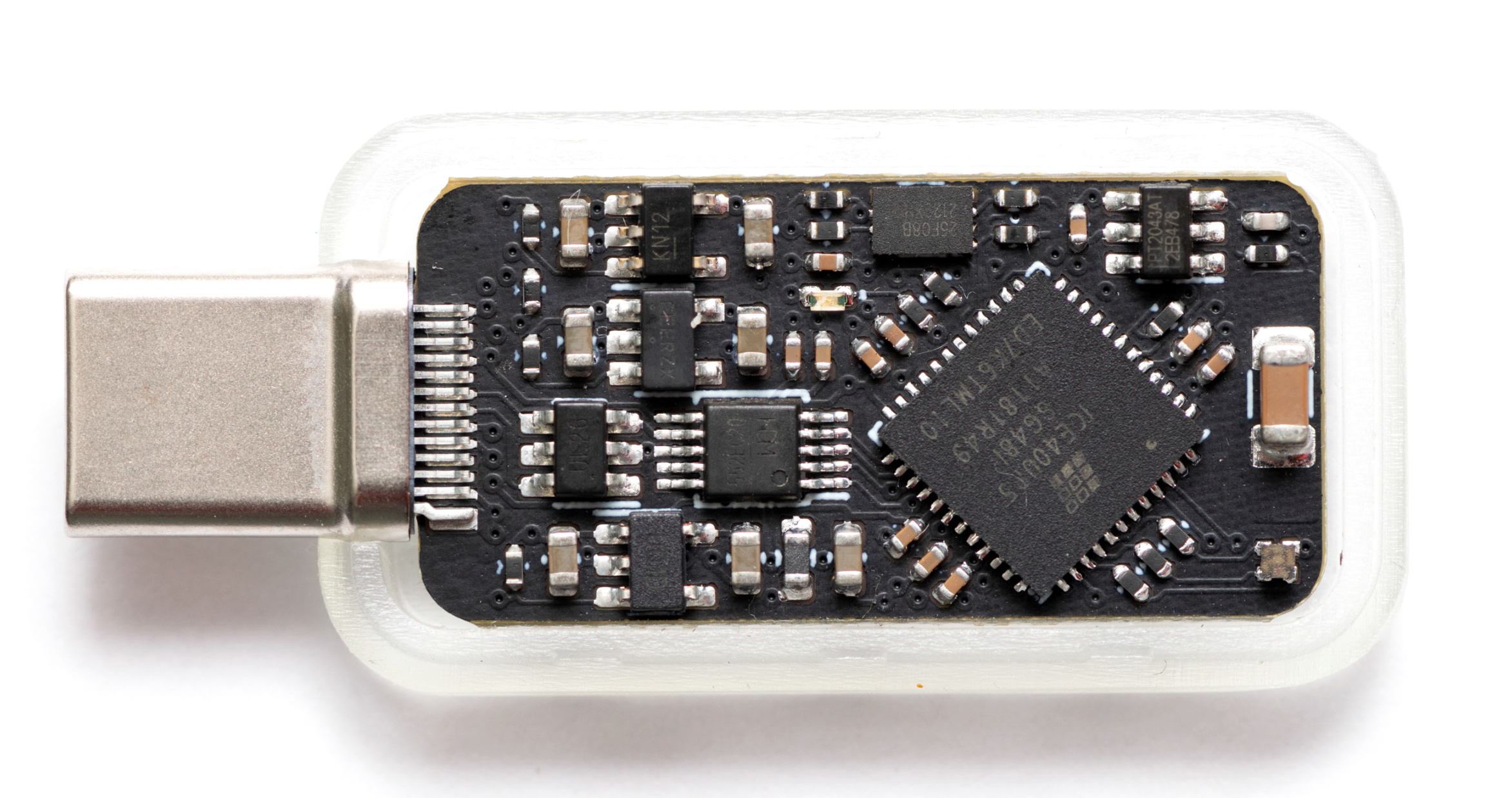

Как работает аппаратный ключ безопасности — и почему не сделать программируемый ключ с улучшенной защитой?

Как известно, пароль — только первый этап аутентификации, причём наименее надёжный. Пароль можно перехватить во время ввода (с клавиатуры или экрана), в процессе передачи на сервер, подобрать брутфорсом, скопировать из места хранения (в том числе с сервера компании, безопасность которого нам не...

Новая РЕКЛАМНАЯ СИСТЕМА VK ADS. Какие форматы рекламы, аудитории и таргетинги доступны в кабинете?

➤ Увеличьте прибыль вашего бизнеса с партнерской программой Click https://clc.la/click_tv. Получите до 15% от расходов на контекстную и таргетированную рекламу. Прямо сейчас вознаграждение получают более 1 500 агентств и фрилансеров https://clc.la/click_tv ➤ Попробуйте прямо сейчас рекламную...

Security Week 2302: уязвимости инфраструктуры автопроизводителей

3 января исследователь Сэм Карри опубликовал большой отчет, посвященный уязвимостям в сетевой инфраструктуре ряда автопроизводителей. Все обнаруженные проблемы относятся к сервисам, которые производители создавали для автодилеров или конечных пользователей. Эксплуатация этих дыр (на момент...