No Money - Let It Roll 2022 | Drum and Bass

🔥 Don't forget to hit thumbs up and support No Money👍 Venue & Date: Let It Roll / 4.-7.08.2022 🔊 You can download audio after you joined our channel: http://bit.ly/DnBPortalFamily ✖ DnB Portal ✖ 🖤 Join us: http://bit.ly/DnBPortalFamily 🎶 Discord: http://bit.ly/PortalDiscord #DnBPortal...

Пентест. Думаем как злоумышленник. Часть 2: угрозы внутри

В первой статье мы поговорили о том, как может действовать Внешний нарушитель при проведении пентеста, какими методами он может собирать и использовать информацию для последующего проникновения. В этой статье мы продолжим рассмотрение темы тестирования на проникновение и поговорим о том, как можно...

LIFE PAY: Ресторанный и гостиничный бизнес уходят в цифру: новые правила маркировки для HoReCa

...

Умный дверной замок Alfred с беспроводной зарядкой (2 фото)

Компания Alfred представила дверной замок, который можно подзаряжать без проводов. Используется технология инфракрасной передачи энергии....

Детская коляска с автопилотом (4 фото)

Канадский стартап по производству детских товаров Gluxkind на выставке CES 2023 представил беспилотную коляску Ella AI Powered....

Онлайн-аптека для человека: как сделать сайт аптечной сети удобным и продающим

...

Твоя работа в ИБ по мемасикам

· Ты уважаемый CISO крупной нефтяной компании, но твой ребенок — блогер и зарабатывает больше тебя? · Ты нашел уязвимость по программе Bug Bounty у мясомолочного завода, а у них нет денег, и они выплачивают тебе молочкой и мясом? · Регулятор выдал новую порцию требований, а у тебя бюджет — три...

Bug Bounty vs Penetration testing

Информационная безопасность сейчас одна из наиболее горячих тем для обсуждения, которая вышла далеко за пределы ИБ-сообщества. Количество инцидентов и утечек возросло многократно, что стало дополнительным стимулом усиливать безопасность инфраструктуры и приложений, а уход иностранных вендоров...

Venture Guide: в 2022-м объем вложений в IT-проекты составил $1,1 млрд, упав на 57%

По данными портала Venture Guide по итогам 2022 года на российском рынке IT-стартапов общий объем вложений в проекты составил $1,1 млрд, упав год к году на 57%. Число сделок снизилось на 56%, до 128. Среди рыночных ниш, лидирующих по объему инвестиций в 2022 году, оказались разработка программного...

Франшиза ПивКо: Как найти помещение под магазин, которое будет качать на миллионы? Нейросеть — в помощь

...

Squid против 3proxy: чем обусловлен выбор прокси-сервера в Traffic Inspector Next Generation

В качестве прокси-сервера в архитектуре сетевых шлюзов различных производителей часто используется 3proxy. Этот выбор обусловлен, прежде всего, тем, что 3proxy — бесплатен, имеет открытый исходный код, компактные размеры и может работать под управлением множества ОС. Однако для универсального шлюза...

Ultra, PRO и MAX в прошлом - Xiaomi выпускает смартфон Turbo

Компания Xiaomi готовит к выпуску новый телефон из серии Redmi Note 12. Устройство будет называться Redmi Note 12 Turbo....

Дарья Березовская — о сексе, минусах моногамии и движе NAZLO MAME / Иди к папочке

Телеграм Александра Пиджи https://t.me/peegee_ru Телеграм Дарьи Березовской https://t.me/berezovskaya_da ➤ Увеличьте прибыль вашего бизнеса с партнерской программой Click https://clc.la/click_tv. Получите до 15% от расходов на контекстную и таргетированную рекламу. Прямо сейчас вознаграждение...

Spark_news: Яндекс Маркет выпустил электроинструменты под собственной торговой маркой Nocord

...

5 новых причин роста запросов на DR и 3 кейса клиентов из серии “откуда не ждали”

Привет, Хабр. Сегодня мы поговорим о том, почему растет спрос на аварийное восстановление, а также разберем несколько примеров, когда компании сталкиваются с рисками или реальными сбоями инфраструктуры там, где раньше это было невозможно. Всех желающих обсудить предпосылки к расширению DR, а также...

DCSync: особенности выполнения атаки и возможные варианты детектирования, Часть 1

DCSync - атака, позволяющая злоумышленнику выдавать себя за контроллер домена (DC, domain controller) с целью получения учетных данных пользователей для последующего горизонтального перемещения в сети и/или доступа к конфиденциальной информации. В основе атаки лежит механизм, предусмотренный для...

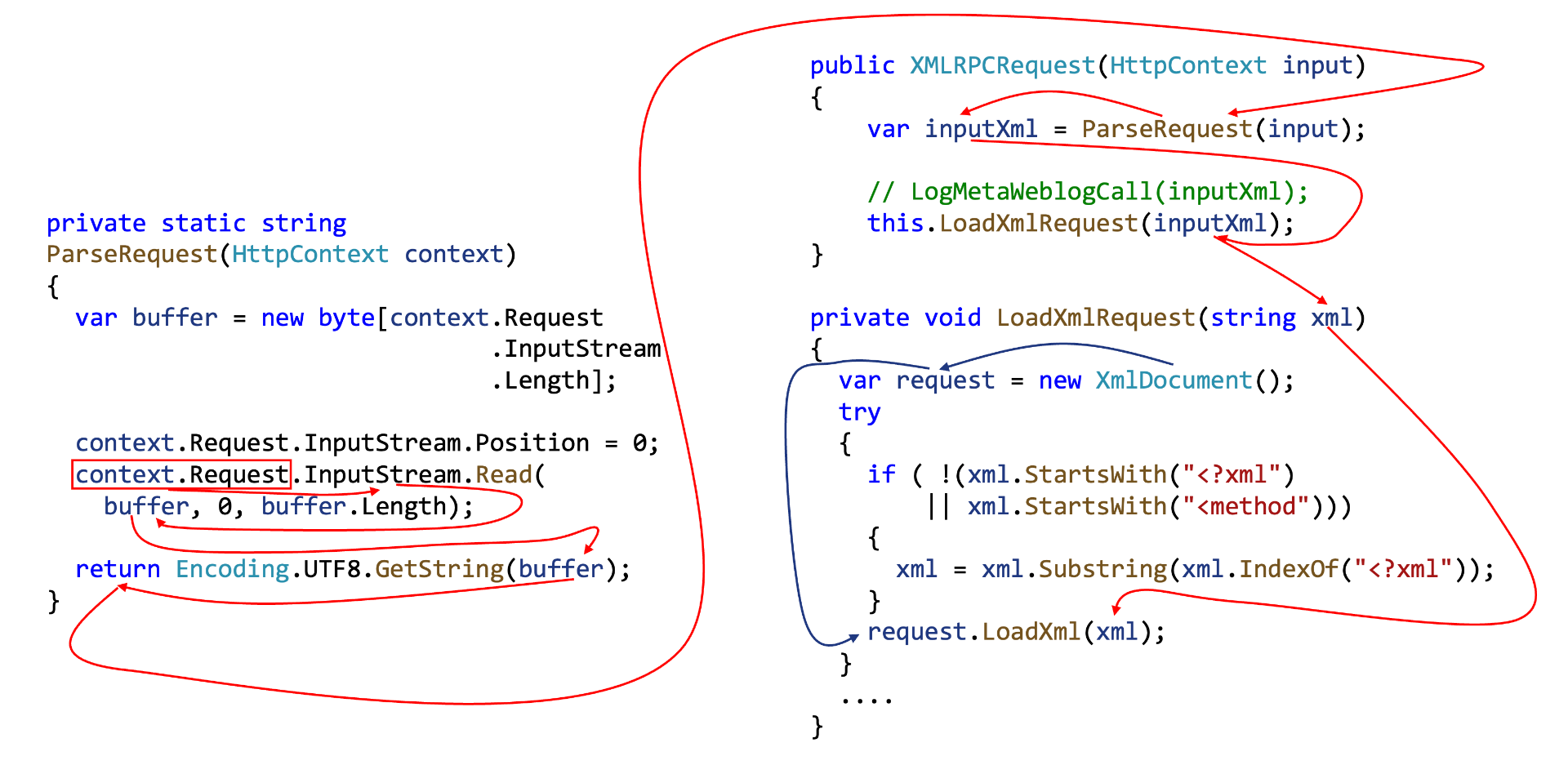

Под капотом SAST: как инструменты анализа кода ищут дефекты безопасности

Сегодня речь о том, как SAST-решения ищут дефекты безопасности. Расскажу, как разные подходы к поиску потенциальных уязвимостей дополняют друг друга, зачем нужен каждый из них и как теория ложится на практику. Статья написана на основе доклада "Под капотом SAST: как инструменты анализа кода ищут...

Первухин Артем [KINETICA]: 7 способов, как подрядчик по интернет-рекламе может вас обмануть

...