[Перевод] Обзор аутентификации на основе токенов

В прошлом для аутентификации в большинстве приложений и веб-сервисов пользователи должны были запоминать и при каждом логине вводить свои пароли. Кроме неудобства, это создавало ещё и угрозы безопасности, поскольку пользователи часто выбирали слабые пароли и использовали их в нескольких сервисах....

Кейс Convergent: как эффективно довести пользователя до покупки

Convergent сделал открытый кейс и составил CJM для одного из крупнейших игроков fashion-индустрии — H&M....

Особенности защиты веб-приложений с помощью WAF

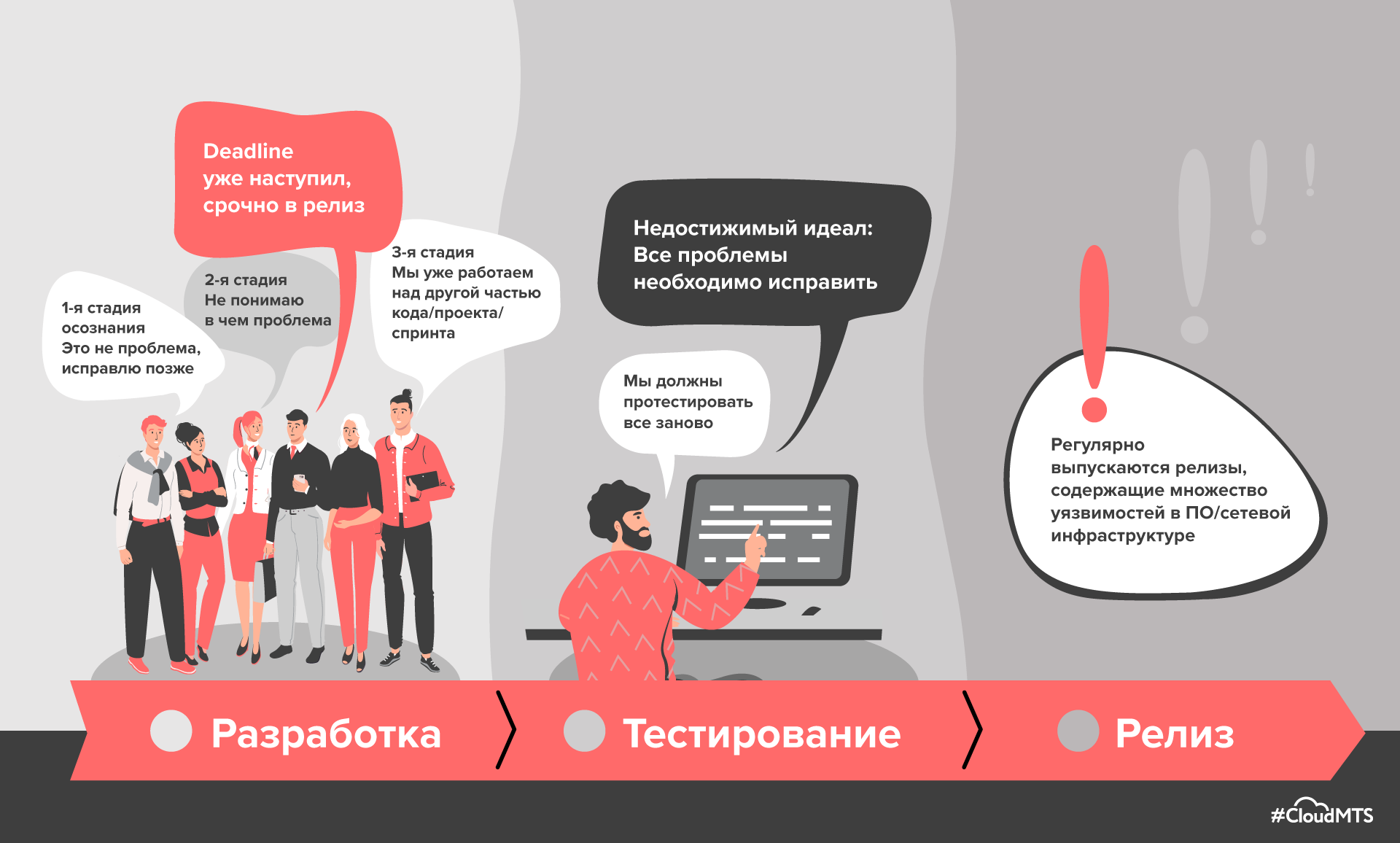

Бизнесу важно любой ценой сократить time to market цифровых продуктов. Нет времени объяснять защищать — выпускаем новый релиз. Так зачастую бывает с веб-приложениями. При их разработке или развитии вопросы безопасности отодвигаются на второй план. Это приводит к уязвимостям в коде, слабым...

Топ-25 креативных рекламных роликов и кампаний за 2021 год по версии Adweek

25. Extra Gum | ‘For When It’s Time‘ В мае многих настиг сдержанный оптимизм по поводу окончания эры Covid-19. Многие бренды попытались вернуть позитив в рекламу после года локдауна, но ни один из них не сделал это так же весело и порывисто, как Extra Gum и агентство Energy BBDO. Конечно, наше...

Техники безопасной парольной авторизации в Web

Приветствую, друзья! В прошлой статье я предлагал на обсуждение какой-то бред, за который теперь стыдно черновик нового протокола аутентификации на сайтах. И хотя сейчас я значительно его переработал (с учетом ваших замечаний) и готовлю новую версию, я решил что стоит предварительно опубликовать...

PlayStation-игры на GameBoy, новогодняя звезда и голосовой ассистент: новые проекты на RaspberryPI

Праздники уже на носу, всего несколько недель и можно будет немного отдохнуть от суеты, рутины и переживаний 2021 года. Ну а чтобы встретить праздники полноценно, можно запастись арсеналом игровых систем и развлечений, основанных на RaspberryPi. В сегодняшней подборке несколько чисто...

От 1FA к Zero-Trust через рынок ИБ

В настоящее время в контексте систематического увеличения как в размерах, так и в инфраструктурной сложности существующих систем кибербезопасности, а также логического завершения устоявшейся парадигмы локализации средств защиты организаций внутри их периметра, возникает необходимость создания и...

Далее