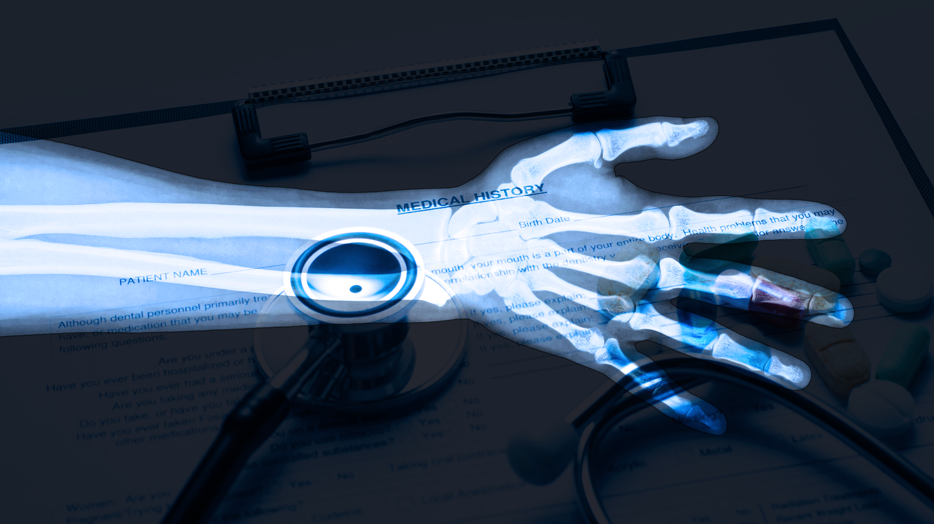

К чему приводят уязвимости протокола DICOM

Автор: Мария Недяк Вы наверняка видели в медицинском сериале, как интерны бьются над рентгеновским снимком пациента, а потом приходит их наставник и ставит диагноз по едва заметному пятнышку. В реальности такими остроглазыми диагностами становятся модели машинного обучения, применяемые в технологии...

Как я внедрял концентратор DistKontrolUSB

Работу в ИТ-отделе средней по московским понятиям торговой конторе я получил сразу после диплома. Она мне досталась в наследство от приятеля, который дождался приличного места в крупном банке. ИТ-отдел там был небольшой — пять человек, включая начальника. В таких коллективах все занимаются всем, но...

Выбираем методы активной защиты с помощью MITRE

В поле нашего зрения попала матрица Shield от MITRE, в которой приводятся тактики активной защиты от действий злоумышленников. В отличие от матрицы ATT&CK, которую многие знают, уважают и используют, Shield не так хорошо известна. Тем не менее, описанные в ней тактики помогут более эффективно...

Как выстроить долгосрочное сотрудничество с инфлюенсерами: 8 жизненных правил

Как найти общий язык со звёздами и блогерами поменьше ко всеобщему удовольствию? Рассказывает Анастасия Иванова, генеральный директор контент-агентства Inbase....

Далее