Как подготовиться к проверке РКН по персональным данным: полное руководство

О нас Доброго времени суток, Хабр! Мы компания «Информационный центр». Наше основное направление – информационная безопасность (она же – ИБ). В ИБ мы занимаемся практически всем: аудитом, проектированием систем защиты, аттестацией, комплаенсом, пентестами, есть свой SOC, даже с гостайной работаем....

Все ваши анализы в открытом доступе

И снова здравствуйте! У меня опять нашлась для вас открытая база с медицинскими данными. Напомню, что совсем недавно тут было три моих статьи на эту тему: утечка персональных данных пациентов и врачей из медицинского онлайн-сервиса DOC+, уязвимость сервиса «Доктор рядом» и утечка данных станций...

11. Check Point Getting Started R80.20. Threat Prevention Policy

Добро пожаловать на 11 урок! Если помните, то еще в 7 уроке мы упомянули, что у Check Point существует три типа Security Policy. Это: Access Control; Threat Prevention; Desktop Security. Мы уже рассмотрели большинство блейдов из политики Access Control, главная задача которых — контроль трафика или...

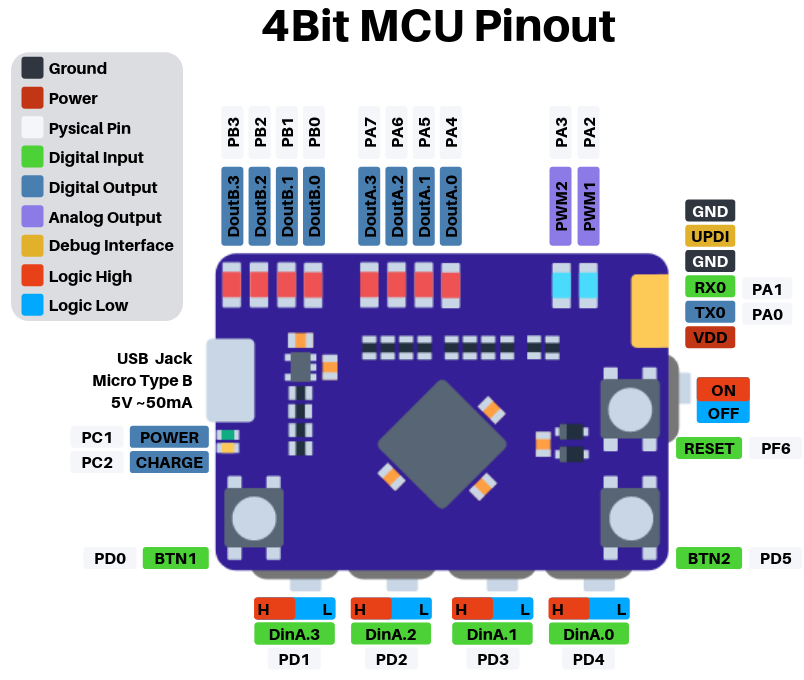

[Перевод] Виртуальный 4-битный микроконтроллер с программированием тремя кнопками и четырьмя переключателями

Предлагаемое устройство эмулирует на микроконтроллере ATmega4809 несуществующий 4-битный микроконтроллер с адресным пространством в 256 байт, который можно программировать тремя кнопками и четырьмя переключателями. Читать дальше →...

Далее