Facebook поспорила с журналистами о слежке за звонками и SMS на Android

Соцсеть отрицает, что собирает информацию без разрешения пользователей....

Искусственный интеллект в маркетинге: начало новой эпохи

Разбираем основные заблуждения о применении искусственного интеллекта в бизнесе и рассказываем, что такое «когнитивный маркетинг»....

[Из песочницы] Как взломать картину и (не) получить BTC

Моё внимание привлекли работы американского художника Энди Боча (Andy Bauch) в виде картин из блоков Lego. В них, по заявлению автора, зашифрованы приватных ключи к кошелькам разных криптовалют, в том числе и биткоина. Стоимость активов и адреса кошельков находятся на странице...

AliExpress откроет сервис групповых покупок

При совместных заказах пользователи смогут получать скидку до 50%....

$5 в подарок и бесплатные товары: как мы привлекали пользователей на торговую платформу Creative Market

Перевод статьи создателя Creative Market Аарона Эпштейна о том, как завоевать аудиторию ещё до полноценного запуска проекта....

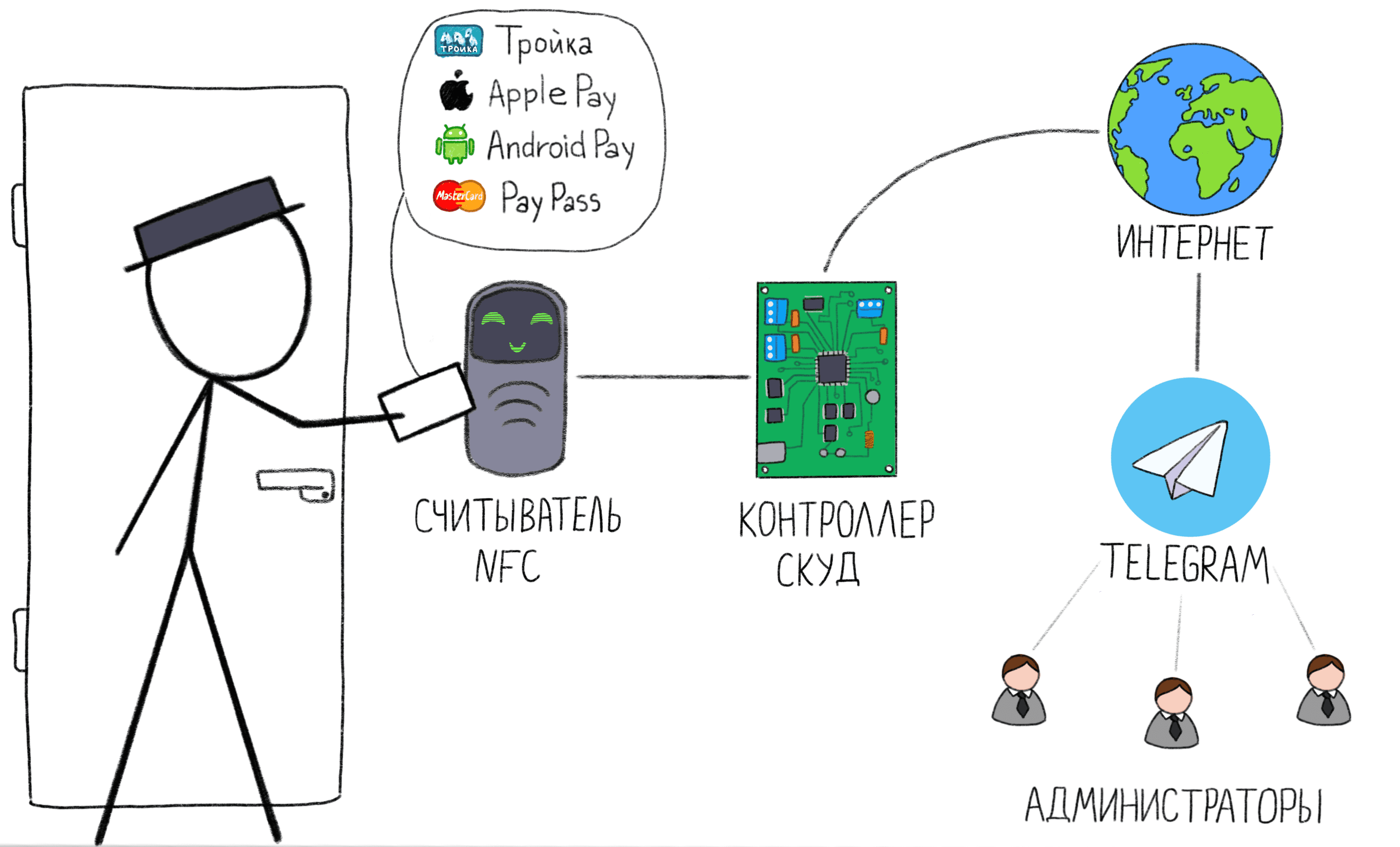

Используем Apple Pay и карту Тройка в качестве пропуска на работу

TL;DR В статье описывается процесс создания системы контроля доступа (СКУД), в которой в качестве идентификатора могут использоваться карты Тройка, любые бесконтактные банковские карты EMV, а также телефоны с Apple Pay и Android Pay. Управление системой происходит через Telegram-бота. Основные...

Стартап дня: сервис подписки на безлимитное посещение кинотеатров MoviePass

За $10 в месяц пользователи могут ежедневно ходить в большинство кинозалов США....

AliExpress запустит сервис групповых покупок со скидкой

Для получения скидок пользователи должны будут найти других покупателей за сутки....

Baring Vostok стал акционером российской Papa John’s

Его фонды приобрели 37% мастера-франчайзи сети в России и СНГ....

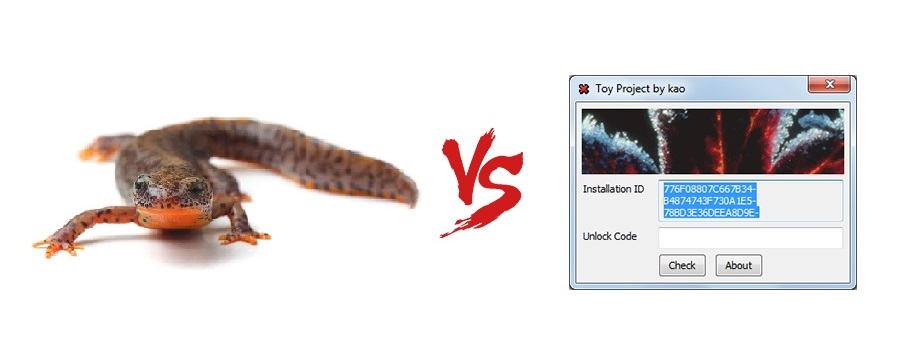

Triton vs Kao’s Toy Project. Продолжаем хорошую традицию

В данной статье речь пойдет про SMT-решатели. Так сложилось, что в исследовательских материалах, посвященных данной теме, появилась хорошая традиция. Уже несколько раз в качестве подопытного алгоритма для SMT-решателей разные исследователи выбирали один и тот же пример – крякми, придуманное некогда...

Huawei впервые обошла Apple по количеству проданных смартфонов в России

Но с точки зрения выручки производитель iPhone остаётся лидером....

Сервис для кредитования малого бизнеса «Поток» впервые вернул деньги инвесторов через суд

Суд встал на сторону краудфандинговой платформы, взыскав с недобросовестного заёмщика 1,4 млн рублей....

Check Point R80.20. Что будет нового?

Еще далеко не все успели перейти на R80.10, как Check Point объявил о скором релизе новой версии ОС — Gaia R80.20. Безусловно это хорошая новость. Предполагаемая дата официального релиза — конец второго квартала 2018 года (т.е. летом). Более того, запущена программа EA (early access), т.е. R80.20...

EMISH X700: TV Box на базе SoC RK3128 с dual-band 5G WiFi

В это трудно поверить, но сегодня можно купить вполне рабочую ТВ-приставку дешевле 20 $. При чем с поддержкой современных форматов и высокоскоростного двухдиапазонного WiFi! Называется этот ТВ бокс EMISH X700 и сегодня доступен на распродаже в магазине Gearbest за неприлично низкую цену — с купоном...

Intel представила в Роcсии портативные компьютеры линейки Intel NUC

Вчера, 21 марта, компания Intel представила в Роcсии портативные компьютеры линейки Intel NUC под кодовым названием Hades Canyon на базе мощных процессоров Kaby Lake-G с интегрированной графикой. Мини-ПК Intel NUC представляют собой вполне производительные для гейминга устройства в компактных...

Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз

В предыдущей публикации цикла мы сформировали базовые требования к системе информационной безопасности безналичных платежей и сказали, что конкретное содержание защитных мер будет зависеть от модели угроз. Для формирования качественной модели угроз необходимо учесть существующие наработки и...

Далее