История взлома одного интернет провайдера

Привет хабр!

Сегодня речь пойдет о том, как были найдены уязвимости провайдере, скажем так: example.ua

Ну чтож…

Привет хабр!

Сегодня речь пойдет о том, как были найдены уязвимости провайдере, скажем так: example.ua

Ну чтож…

Начнем!

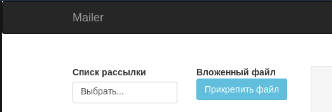

Первый этап: Анализ Для начала необходимо собрать как можно больше информации о нашей жертве. Ведь, как известно, все дыры не закроешь. Начнём с поиска возможных поддоменов и связных DN Запускаем Sublist3r В процессе сканирования я наткнулся на домен их почтового сервиса mailer.example.ua с которого производилась рассылка писем клиентам.

В процессе сканирования я наткнулся на домен их почтового сервиса mailer.example.ua с которого производилась рассылка писем клиентам.

На нем была возможность свободной регистрации, чем я сразу и воспользовался.

Второй этап: Тестирование сервиса

«Если двери открыты, значит нас внутри ждут!»

На этом сервисе через некоторое время нашлось несколько XSS и CSRF с вероятной возможностью захвата аккаунта и самое вкусное IDOR

Во время изучения сервиса, я обнаружил возможность создавать свои кастомные рассылки и редактировать чужие.

Также помимо этого я мог просматировать чужие рассылки в которой встречались очень sensitive data.

Этого уже были довольно серъезные дыры на угон аккаунта и раскрытиче приватной информации, но любопытство вело меня вперёд и я продолжил свои раскопки.

Shell Upload

На сайте есть возможность загрузки собственных файлов, но с некоторыми ограничениями.

На нем была возможность свободной регистрации, чем я сразу и воспользовался.

Второй этап: Тестирование сервиса

«Если двери открыты, значит нас внутри ждут!»

На этом сервисе через некоторое время нашлось несколько XSS и CSRF с вероятной возможностью захвата аккаунта и самое вкусное IDOR

Во время изучения сервиса, я обнаружил возможность создавать свои кастомные рассылки и редактировать чужие.

Также помимо этого я мог просматировать чужие рассылки в которой встречались очень sensitive data.

Этого уже были довольно серъезные дыры на угон аккаунта и раскрытиче приватной информации, но любопытство вело меня вперёд и я продолжил свои раскопки.

Shell Upload

На сайте есть возможность загрузки собственных файлов, но с некоторыми ограничениями.

Попробуем залить шелл!

Читать дальше →

Попробуем залить шелл!

Читать дальше →Источник: Хабрахабр

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями