TG2Email: Как превратить Telegram в систему документооборота

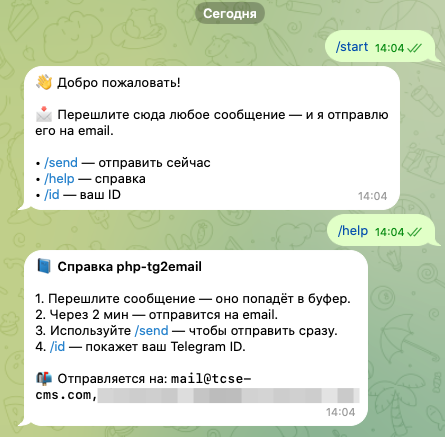

Telegram стал командным центром для бизнеса: здесь ставят задачи, общаются с клиентами, пересылают документы. Но мессенджер — это поток, а не архив. Важное сообщение теряется за 10 минут. Мы решили эту проблему. Представляем php-tg2email — автономный скрипт, который пересылает любые сообщения из...

Гаджеты L1 OSI — нужны или нет?

Рад всех вас здесь приветствовать, уважаемые хабровчане! Сразу пропускаю вводную часть про актуальность защиты информации и про рост инцидентов ИБ. Для экономии места и времени. Предлагаю для обсуждения новую старую идею гаджетов инфобеза, в первую очередь межсетевых экранов, функционирующих на...

[Перевод] 7 заблуждений о ИБ-директорах

Привет, Хабр! Всего 30 лет назад появился первый CISO – директор по информационной безопасности. Из-за новизны роли существует много неверных представлений о ней. Разбирались по следам вместе с CISO профильных или крупных мировых организаций: CERT Университета Карнеги, MorganFranklin Cyber, Liberty...

SSH с авторизацией в Keycloak? Легко

Привет, уважаемый %username%! Уважаю твое личное время, поэтому без лишних слов - сразу к делу. В этой статье я кратко опишу, как настроить доступ к удаленному серверу по SSH с использованием Keycloak. Разберем, в чем преимущества этого решения, и что именно происходит в процессе такой авторизации....

Мы доверяли фрилансеру. Он ушёл — и унёс всю инфраструктуру с собой

Кажется, выстраиваешь стартап на доверии, а потом внезапно обнаруживаешь, что главный технический специалист… не оставил тебе даже пароля от GitHub. Ни в шутку, ни в полсилы. Всё, с чем работала команда: домены, серверы, CI/CD, база клиентов, мониторинг - оказалось привязано к личным аккаунтам...

Будущее архитектуры безопасности: Проблемы, связанные с существующими системами безопасности

Продолжаем цикл «Будущее архитектуры безопасности». В прошлой публикации мы разобрались, зачем компаниям вообще смотреть в сторону Cybersecurity Mesh Architecture (CSMA): сетчатый подход помогает связать разрозненные средства защиты в работающую систему и снизить зависимость от «зоопарка»...

Фишинг живее всех живых, кейс из личной почты

Привет, Хабр! Фишинг, тема стара как мир, но это по-прежнему один из самых популярных и рабочих инструментов хакеров. Эксперты уже отмечают рост фишинговых атак в 2025 году и то, что они становятся всё более изощрёнными. Не знаю, как у вас, а у меня в Gmail и Яндекс таких писем почти нет, даже...

Сбор ПДн через Яндекс.Формы: как соблюсти 152-ФЗ

Недавно разбирали с заказчиком вопрос - как правильно использовать Яндекс-формы для сбора заявок и при этом не нарушить 152-ФЗ. Кратко и по существу ниже. При сборе ПДн через форму организация должна получить у клиента согласие на обработку его персональных данных (ст. 6 ч. 1 п. 1 закона), если...

Испанская барахолка под Валенсией: новые находки

Привет, Хабр! Вчера воскресным утром я отправился на барахолку под Валенсией, где царит особая атмосфера — шум толпы, запах свежесваренного кофе и горы старых вещей, ждущих новых хозяев. Солнце только начало припекать (скорее, адово печь, у нас тут около 40 градусов), а я уже бродил между...

Обход Cloudflare. Часть I

Как обмануть алгоритмы отпечатков браузера и не спалиться? Первая часть трилогии о скрытии свойств браузера. Трилогия будет полезна всем, кто хоть иногда сталкивается с блокировками при парсинге сайтов. А ну-ка, что там?...

DHCP: настройка серверов, Relay и анализ трафика в Wireshark

Приветствую! В любой сети устройства должны получать IP-адреса, шлюзы и DNS-серверы, чтобы корректно обмениваться данными и иметь доступ в Интернет. Конечно, можно настраивать всё вручную, но в реальной жизни это неудобно и часто приводит к ошибкам. На помощь приходит протокол DHCP (Dynamic Host...

Обзор USB-CAN переходника USBCAN-II C

В программировании микроконтроллеров часто приходится работать с CAN шиной. В этом тексте я произвел обзор USB-CAN переходника USBCAN-II C. Как известно, не существует компьютеров с интерфейсом CAN. Зато во всех настольных компьютерах и LapTop(ах) есть USB. В связи с этим для отладки оборудования с...

[Перевод] Заселяем привидение в старый телевизор

В этом году пришла идея: воплотить классическое клише из фильмов ужасов — скримера с зеркалом. Помните те сцены, где отражение внезапно показывает монстра, призрака или что-то подобное? Камера, Raspberry Pi, и библиотека OpenCV могут напугать кого угодно. Не верите?! Поскольку на телевидение не...

Безопасная аутентификация с Indeed AM

Аутентификация с использование паролей “заслуженно” можно назвать устаревшей. Да, десятилетиями мы использовали логин и пароль для входа в различные приложения. Но сегодня этот способ аутентификации сложно назвать действительно безопасным. Злоумышленники могут подселить на машину...

Как работает машина Enigma M3 (для флота)

Привет всем! Я решил написать эту статью, потому что сам разобрался со всеми деталями работы этой версии шифровальной машины, и убедился, что написанная мною программа работает идентично эмуляторам этой машины. Это было сделать непросто, так как все описания в интернете, что мне удавалось найти, в...

Карта размером с SIM, а скорость как у NVMe — что такое Mini SSD

Гаджеты становятся всё меньше, а вот требования к памяти только растут. Смартфоны, консоли, ноутбуки, дроны и даже AR-гарнитуры нуждаются в хранилищах, которые одновременно компактные и быстрые. Китайская компания Biwin представила новый формат — Mini SSD. Он чуть больше microSD-карты, но по...

Из туризма в стеганографию: история создания ChameleonLab и наш новый взгляд на контент

Привет, Хабр! Нас часто просили рассказать историю создания нашей программы Chameleon Lab и объяснить, зачем она вообще нужна. Что ж, эта статья — ответ на ваши вопросы. Это история о том, как мы прошли путь от яростной защиты своего контента до идеи, что культурное наследие должно быть абсолютно...

Невидимые чернила в цифровом мире: технология сокрытия данных в DOCX/XLSX

Привет, Хабр! Стеганография — искусство сокрытия информации — чаще всего ассоциируется с изображениями и аудиофайлами. Но что если нам нужно спрятать данные не в медиафайле, а в обычном офисном документе, например, в .docx или .xlsx? На первый взгляд, задача кажется сложной. Документы имеют строгую...

Назад