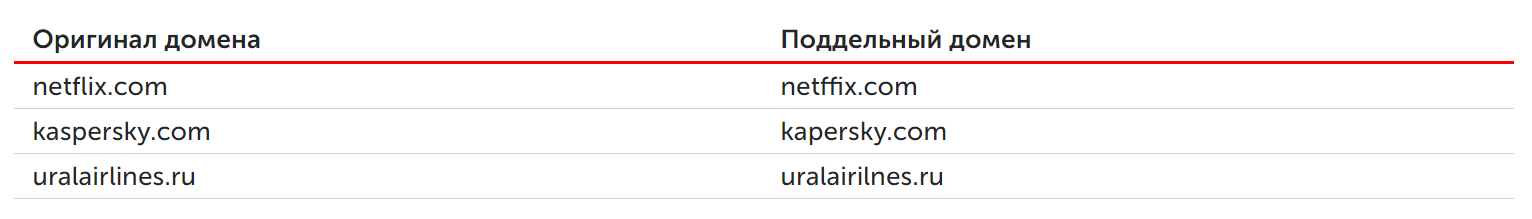

Соответственно, срок жизни таких атак небольшой. В 73% случаев поддельные домены активны в течение одного дня и используются для отправки небольшого числа сообщений, а то и вовсе единственного, в адрес заранее определенной жертвы. Анализ атак с применением lookalike-доменов показывает, что в 2020 году чаще всего они были ориентированы на компании, занятые в области электронной коммерции (доставка продуктов, интернет-магазины, продажа авиабилетов и тому подобное). На втором месте IT-сервисы, далее следуют промышленное производство и розница. В прошлом году расклад был другим: относительно «дорогая» (с точки зрения временных затрат на предварительную разведку, но не технологий) атака угрожала в первую очередь корпорациям в финансовой индустрии.

Читать дальше →

Источник: Хабрахабр

Источник: Kaspersky_Lab

Другие материалы на сайте b.Z - Записки о гаджетах, людях и музыке