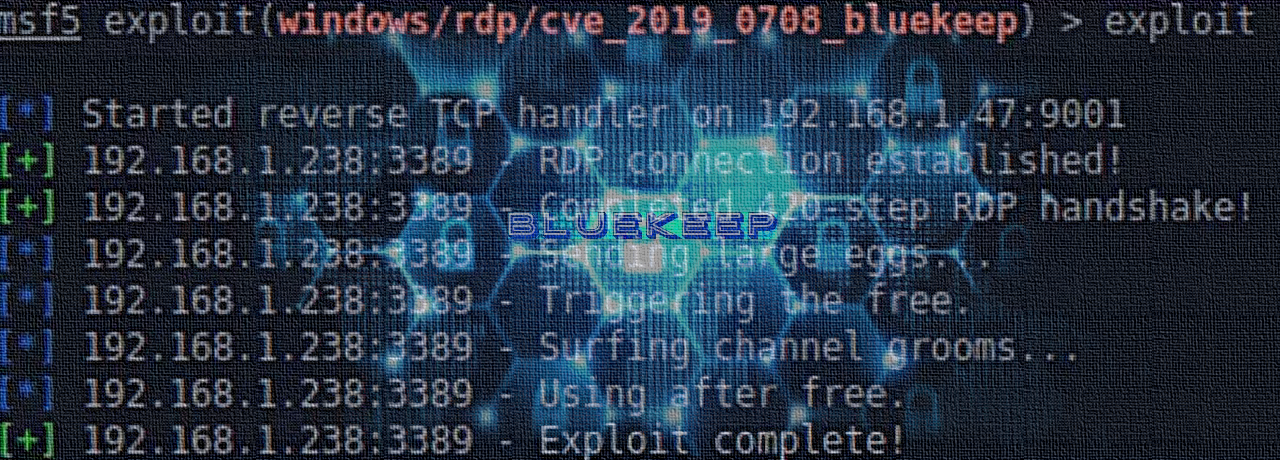

Проведенный анализ аварийного дампа оперативной памяти позволил обнаружить следы

шелл-кода, предназначенного для скачивания и запуска криптомайнера с удаленного сервера посредством выполнения powershell-скрипта. При этом этот шелл-код идентичен шелл-коду модуля BlueKeep в составе проекта Metasploit.

Читать дальше →

Источник: Хабрахабр

Источник: JSOC_CERT

Другие материалы на сайте b.Z - Записки о гаджетах, людях и музыке